Ustawa o zwalczaniu nadużyć w komunikacji elektronicznej ogłoszona. Co się zmieni?

Zacznijmy od najważniejszej kwestii, czyli nadużycia w komunikacji elektronicznej. Zanim będzie można je zwalczać, należy precyzyjnie określić co jest niedozwolone. Ustawa wprowadza więc następującą definicję:

Nadużycie w komunikacji elektronicznej – świadczenie lub korzystanie z usługi telekomunikacyjnej lub korzystanie z urządzeń telekomunikacyjnych niezgodnie z ich przeznaczeniem lub przepisami prawa, których celem lub skutkiem jest wyrządzenie szkody przedsiębiorcy telekomunikacyjnemu lub użytkownikowi końcowemu lub osiągnięcie nienależnych korzyści dla podmiotu dopuszczającego się nadużycia w komunikacji elektronicznej, innej osoby fizycznej, osoby prawnej lub jednostki organizacyjnej nieposiadającej osobowości prawnej

Ustawodawca dodaje także przepisy karne umieszczone w artykułach od 29 do 32, które za powyższe przestępstwo ustanawiają karę więzienia od 3 miesięcy do 5 lat. W szczególnych wypadkach mniejszej wagi, kara może zostać zmniejszona do grzywny, kary ograniczenia wolności lub więzienia do roku.

Ale co z tym zwalczaniem?

Skoro już ustaliliśmy definicję nadużycia, możemy przejść do jego konkretnych wariantów, którym ma e przeciwdziałać nowa ustawa:

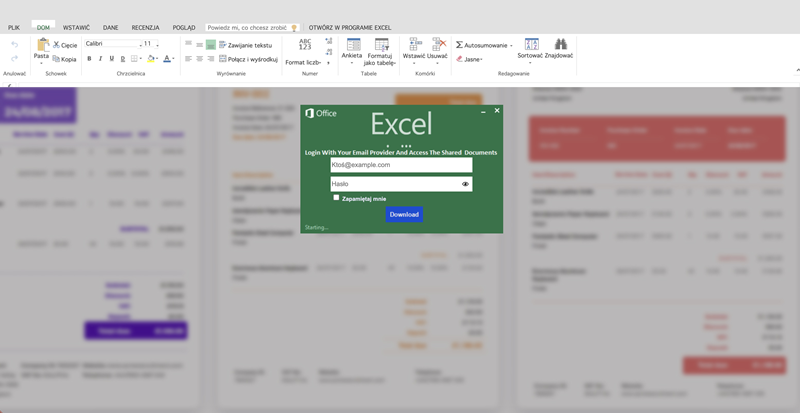

- phishing,

- dystrybucja smishingu,

- spoofing e-mail,

- CLI spoofing.

Edukacja to istotna forma walki z zagrożeniami. Równie ważne jest jednak ograniczenie rozprzestrzeniania się oszustwa, czyli spowodowanie, iż dotrze ono do jak najmniejszej liczby osób. Przykładem są wykorzystywane od lat mailowe filtry antyspamowe. Ustawa wprowadza podobne mechanizmy w odniesieniu do wskazanych powyżej poularnych zagrożeń. W dalszej części artykułu zostaną one przybliżone.

Wszystkie terminy w artykule są liczone od dnia ogłoszenia ustawy, czyli 25 sierpnia.

Co się zmienia w walce z phishingiem?

Phishing, czyli strony internetowe wyłudzające dane to zdecydowanie najpoważniejsze zagrożenie występujące w Polsce. Statystyki przedstawione w raporcie za rok 2022 wskazują, iż 65% zarejestrowanych przez nas incydentów dotyczy tego zjawiska.

Ustawa o zwalczaniu nadużyć w komunikacji elektronicznej przewiduje umocowanie prawne działającego już od marca 2020 roku projektu Listy ostrzeżeń. Lista pozwala dostawcom internetu, którzy zawrą porozumienie z Ministerstwem Cyfryzacji, NASK - Państwowym Instytutem Badawczym oraz Urzędem Komunikacji Elektronicznej, na blokowanie ruchu do stron phishingowych na poziomie serwerów DNS.

Lista ostrzeżeń jest projektem, który skutecznie zmniejsza efekty kampanii phishingowych w Polsce. Od początku jej działania zablokowano 47 mln prób wejść na ponad 54 tys. złośliwych domen.

Jak powstrzymać smishing?

Smishing, czyli dystrybucja linków do stron phishingowych w SMS-ach, to potężne narzędzie w rękach przestępców. Od początku tego roku przyjęliśmy prawie 50 tys. zgłoszeń wiadomości, które prowadziły do oszustwa.

Blokowanie tego zjawiska zostało rozbite na dwa aspekty. Pierwszym z nich jest prowadzenie przez CSIRT NASK wykazu wzorców złośliwych wiadomości. Operatorzy będą mieli obowiązek zablokowania wiadomości przychodzącej, o ile pokryje się ona z jakimkolwiek wzorcem znajdującym się w wykazie. Każdy wzorzec musi zostać upubliczniony w terminie od 14 do 21 dni od pojawienia się w wykazie.

Drugim elementem jest walka z częstym wykorzystywaniem w oszustwach spraw urzędowych m.in. zwrotu podatku czy opłaty mandatu. W tym celu zostanie wprowadzona ochrona wykorzystywanych przez podmioty publiczne nadpisów nadawcy SMS. Ten proces składa się z 2 elementów:

- stworzenia wykazu zastrzeżonych nadpisów SMS oraz ich złośliwych wariantów,

- listy integratorów usług SMS świadczących usługi dla podmiotów publicznych, prowadzonej przez Urząd Komunikacji Elektronicznej.

Na listę nadpisów będzie się składać jawny element w postaci wykorzystywanego nadpisu zastrzeżonego przez podmiot publiczny wraz z nazwą tego podmiotu oraz utajniona lista złośliwych wariantów tego nadpisu. Taki podział ma na celu z jednej strony udostępnienie obywatelom listy nadpisów, którym mogą zaufać, przy jednoczesnym nieudostępnianiu nadmiernych informacji przestępcom.

Nowa ustawa wprowadza także w tym kontekście pewne obowiązki dla przedsiębiorców telekomunikacyjnych. Będą oni musieli:

- blokować wiadomości SMS z nadpisem będącym w grupie złośliwych wariantów,

- blokować wiadomości SMS z nadpisem dozwolonym, o ile nie zostały wysłane przez integratora usług SMS będącego na liście UKE.

Integrator usług SMS może skorzystać z nadpisu znajdującego się na wykazie zastrzeżonych nadpisów tylko na zlecenie podmiotu publicznego, do którego należy ten nadpis.

CSIRT NASK musi uruchomić system udostępniający stworzone wykazy w terminie 3 miesięcy, a następnie operatorzy w przeciągu kolejnych 3 miesięcy muszą się do niego przyłączyć.

Walka z fałszywymi e-mailami

Fałszywe e-maile są przez cały czas poważnym zagrożeniem, które doprowadza wiele instytucji do strat. Mogą one służyć do dystrybucji phishingu, złośliwego systemu czy oszustwa "na prezesa" czyli sytuacji, w której pracownik otrzymuje od rzekomego przełożonego pilne zadanie, często związane z przelaniem dużej kwoty pieniędzy. Sam protokół SMTP służący do przesyłania wiadomości pochodzi z 1982 roku i mimo aktualizacji na przestrzeni lat, w swej podstawowej wersji posiada wiele słabości, głównie dlatego, iż nie był tworzony z myślą o bezpieczeństwie.

Ustawa o zwalczaniu nadużyć w komunikacji elektronicznej wymusza na dostawcach poczty dla co najmniej 500 000 użytkowników lub dla podmiotu publicznego korzystanie z mechanizmów:

- SPF (ang. Sender Policy Framework)

- DMARC (ang. Domain-based Message Authentication, Reporting & Conformance)

- DKIM (ang. DomainKeys Identified Mail)

Powyższe mechanizmy powstały na przestrzeni lat i działając wspólnie są w stanie zarówno uniemożliwić wykorzystanie naszej domeny w spoofingu e-mail, jak i zmaksymalizować szanse na wykrycie fałszywej wiadomości. Ich funkcjonowanie zostało szczegółowo opisane w artykule na naszej stronie. W związku z nowym obowiązkiem korzystania z tych mechanizmów przez podmioty publiczne, stworzyliśmy usługę Bezpiecznapoczta, która pomoże określić poprawność i skuteczność implementacji wspomnianych zabezpieczeń. o ile w aktualnej ofercie pocztowej, z której korzysta podmiot publiczny, istnieje możliwość skonfigurowania mechanizmów ochrony poczty lub poczta jest obsługiwana samodzielnie, to podmiot publiczny ma 30 dni na wprowadzenie ich w życie.

Jednak nie wszystkie fałszywe wiadomości e-mail są związane z niedoskonałością mechanizmów pocztowych. Równie groźne, są te wysyłane z przejętych skrzynek pocztowych. Z tego powodu ustawa wprowadza obowiązek umożliwienia podmiotom publicznym korzystania z uwierzytelnienia wieloskładnikowego.

Jak powyższe zapisy wpływają na dostawców poczty?

Na te pytanie odpowiadają artykuły 40 oraz 41. Dostawca poczty świadczący usługi podmiotom publicznym, który nie ma w ofercie uwierzytelnienia wieloskładnikowego, musi w przeciągu 6 miesięcy przedstawić ofertę, która zapewni tę funkcjonalność. W kwestii wdrożenia mechanizmów SPF, DMARC i DKIM dostawca usługi ma 3 miesiące na włączenie ich do oferty aktualnej umowy.

Telefon z banku

Na przestrzeni ostatnich lat urosło w siłę oszustwo polegające na korzystaniu z techniki CLI spoofing (ang. Caller ID Spoofing), która polega na modyfikacji pola wyświetlanego numeru połączenia przychodzącego. Przykładowym zastosowaniem tej metody jest oszustwo, w którym dzwoni do nas osoba przedstawiająca się za pracownika banku, a numer "z którego dzwoni" jest łatwym do wyszukania w internecie numerem infolinii banku. W rzeczywistości dzwoni do nas z innego numeru, a wyświetlana wartość to tylko napis, którym się "nam przedstawia", tak samo jak wyświetla się nazwa zapisanego w naszym telefonie kontaktu.

W przeciwieństwie do zabezpieczania wiadomości e-mail w tym wypadku nie ma w pełni sprawdzonych mechanizmów. Pierwszym aspektem walki z CLI Spoofingiem jest wprowadzenie narzędzia funkcjonującego już m.in. w Wielkiej Brytanii, czyli listy numerów, z których nie można wykonywać połączeń. Zamysł takiej listy polega na zgłaszaniu przez instytucje numerów infolinii, które można wyszukać łatwo w internecie, co sprawia, iż historia przedstawiana przez dzwoniącego jest wiarygodna. Takie numery, które pełnią tylko funkcję odbiorczą oraz są łatwe do powiązania z instytucją, powinny być zgłoszone do Prezesa Urzędu Komunikacji Elektronicznej, który stworzy dla nich dedykowaną listę. Operatorzy telekomunikacyjni są zobowiązani do blokowania połączeń wychodzących z numerów będących na tej liście najpóźniej za 6 miesięcy.

Drugim zadaniem nałożonym na operatorów jest obowiązek blokowania lub ukrywania sfałszowanego identyfikatora w przypadku rozpoznania CLI Spoofingu. Ten przepis wchodzi po 12 miesiącach.