Cyberprzestępcy coraz częściej atakują infrastrukturę IT, używając socjotechniki i złośliwych kampanii reklamowych. Najnowszy rodzaj ataków, wykryty przez Arctic Wolf i opisany przez Rapid7, wykorzystuje fałszywe strony do dystrybucji zainfekowanych wersji popularnych narzędzi PuTTY i WinSCP. Ataki te są szczególnie niebezpieczne, ponieważ celują w osoby z uprawnieniami administracyjnymi, a infekcja umożliwia uzyskanie zdalnego dostępu i potencjalne wdrożenie ransomware w późniejszym etapie ataku.

Mechanizm ataku: SEO-poisoning i side-loading DLL

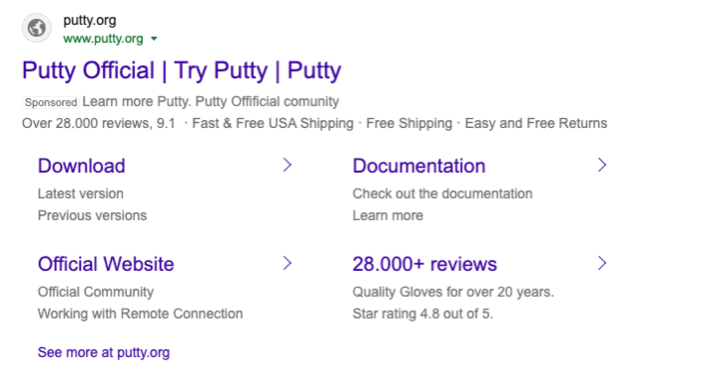

Cyberprzestępcy wykorzystują złośliwe kampanie reklamowe w wyszukiwarkach Google i Bing. Linki pojawiają się na szczycie wyników wyszukiwania po wpisaniu przez użytkownika fraz takich jak „putty download” czy „winscp latest version”. Kliknięcie w taką reklamę przekierowuje ofiarę na stronę do złudzenia przypominającą oficjalny serwis – często z domenami zawierającymi słowa „putty” lub „winscp”, np. puttyy.org, putty.run, putty-install.com.

Po wejściu na stronę użytkownik pobiera archiwum ZIP zawierające plik setup.exe, który w rzeczywistości jest kopią pythonw.exe (zwykle niegroźny komponent Pythona). W katalogu instalacyjnym znajduje się jednak również spreparowana biblioteka python311.dll. W momencie uruchomienia aplikacja ładuje tę bibliotekę zamiast oryginalnej – jest to klasyczna technika side-loading DLL.

Taki sposób działania pozwala na uruchomienie kodu bez wzbudzania podejrzeń użytkownika czy niektórych antywirusów. Malware działa w tle, nie wpływając na widoczne funkcjonowanie samego „instalatora”.

Backdoor Oyster/Broomstick – architektura i możliwości

Złośliwa biblioteka python311.dll inicjalizuje backdoor znany jako Oyster lub Broomstick, wyposażony w mechanizmy trwałości oraz unikania wykrycia. Po instalacji:

- Tworzony jest nowy harmonogram zadań systemowych, który co 3 minuty uruchamia rundll32.exe z parametrem prowadzącym do twain_96.dll. Ten DLL pełni rolę głównego ładunku malware.

- Backdoor rejestruje się poprzez wywołanie DllRegisterServer, co sugeruje, iż infekcja została zaprojektowana z myślą o trwałym osadzeniu w systemie operacyjnym.

- Komunikacja z serwerem C2 (Command and Control) jest szyfrowana i inicjowana nieregularnie, co utrudnia wykrycie jej na poziomie sieci.

- Malware może pobierać dodatkowe moduły (np. keyloggery, złośliwe skrypty PowerShell), wykonywać komendy powłoki, przesyłać pliki oraz przekierowywać ruch sieciowy.

Dodatkowo wykryto, iż Oyster zapisuje lokalnie zaszyfrowaną konfigurację oraz identyfikatory hosta, co może sugerować zdolność do klasyfikacji zainfekowanych maszyn.

Cel ataku – uprzywilejowane konta i dostęp domenowy

Złośliwe oprogramowanie zostało zaprojektowane z myślą o maksymalnej eskalacji uprawnień i późniejszym ataku na infrastrukturę organizacji. Celami kampanii są:

- Administratorzy systemów i sieci, DevOps, inżynierowie SRE – osoby, które na co dzień korzystają z PuTTY/WinSCP do zarządzania serwerami.

- Maszyny podpięte do domeny lub z bezpośrednim dostępem do środowisk produkcyjnych – backdoor może zbierać informacje o sieci, katalogu Active Directory i dostępnych zasobach.

- Stacje robocze z zapisanymi poświadczeniami RDP, SSH lub VPN – ułatwiają lateralne przemieszczanie się w sieci.

Rapid7 wykazało, iż w niektórych przypadkach infekcja kończyła się wdrożeniem złośliwego systemu klasy ransomware (np. Royal lub Black Basta), co potwierdza, iż kampania ma charakter wieloetapowy i nastawiony na maksymalizację zysków przestępców.

Zalecenia bezpieczeństwa – jak się chronić?

A. Weryfikacja źródeł oprogramowania

- Pobieraj narzędzia tylko z oficjalnych witryn (np. www.chiark.greenend.org.uk/~sgtatham/putty/ dla PuTTY).

- Wprowadź centralne repozytorium zatwierdzonego systemu wewnątrz organizacji.

- Dostosuj reguły proxy lub filtrów treści, by blokowały nieautoryzowane domeny i reklamy.

B. Monitorowanie i detekcja

- Wdrażaj EDR/XDR i skonfiguruj reguły detekcji dla rundll32.exez parametrami DllRegisterServer.

- Reaguj na tworzenie nietypowych zadań zaplanowanych o częstotliwości co kilka minut.

- Sprawdzaj sumy kontrolne SHA‑256 dla pobieranych plików i porównuj je z tymi z oficjalnych źródeł.

C. Blokowanie złośliwych domen

Wśród znanych domen wykorzystywanych w kampanii znajdują się:

- updaterputty.com

- putty.run

- winsccp[.]com

- zephyrhype[.]com

- lukeproduction[.]com

Można je dodać do polityk DNS lub zapór sieciowych. Zaleca się także analizę logów DNS w poszukiwaniu prób połączeń z nowymi, podobnie wyglądającymi adresami.

D. Zarządzanie uprawnieniami i segmentacja

- Nie udostępniaj stacji roboczych administratorów do codziennego przeglądania Internetu.

- Zastosuj zasadę najmniejszych uprawnień (PoLP) dla kont administracyjnych.

- Wprowadź segmentację VLAN dla sieci administrowanych oraz ogranicz bezpośrednie logowanie RDP.

Podsumowanie: prosty błąd, ogromne ryzyko

W dobie zaawansowanych złośliwych kampanii choćby tak prozaiczny krok jak wpisanie „putty download” w wyszukiwarce może doprowadzić do pełnoskalowego włamania. Atakujący nie potrzebują już zero-dayów, by przejąć kontrolę – wystarczy inżynier, który ufa Google. Zainfekowane wersje popularnych narzędzi administracyjnych to zagrożenie, które może pozostać niewidoczne aż do momentu wdrożenia ransomware lub masowej eksfiltracji danych.