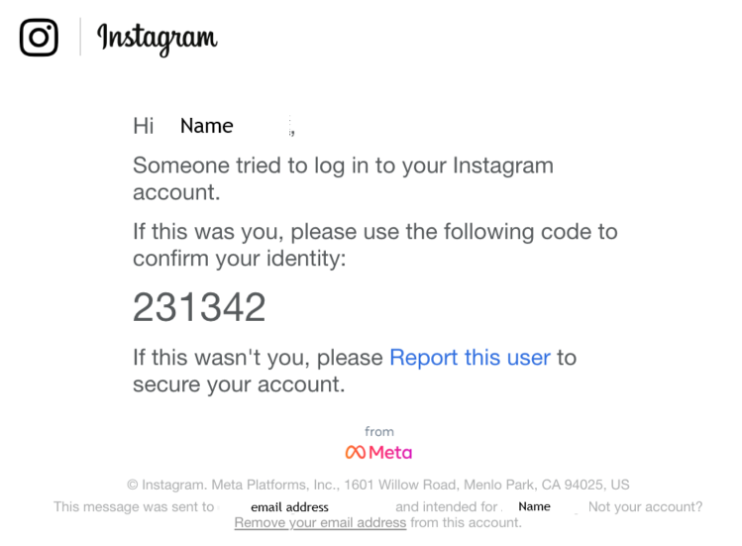

Cyberprzestępcy wysyłają do użytkowników Instagrama e-maile, które wyglądają niemal identycznie jak oficjalne wiadomości od platformy – np. wezwania do potwierdzenia tożsamości. Na pierwszy rzut oka są bardzo przekonujące, mimo to wiążą się z niebezpieczeństwem.

Źródło: malwarebytes.com

Źródło: malwarebytes.comLinki w mailach kierują nie do stron phishingowych, ale do adresów mailto: – po kliknięciu użytkownik otwiera nową wiadomość e-mail w domyślnym programie pocztowym. To technika omijająca filtry antyphishingowe i reputacyjne, dzięki czemu wiadomości nie są automatycznie blokowane.

Przykłady domen wykorzystywanych w kampanii

Analiza ujawniła użycie domen typu „typosquatting” – imitujących zaufane marki:

- prestige@vacasa.uk.com – nawiązanie do vacasa.com,

- ministry@syntec.uk.com – nawiązanie do syntechnologies.co.uk,

- technique@pdftools.com.de – wariacja pdf‑tools.com, a także

- service@boss.eu.com, threaten@famy.in.net, difficulty@blackdiamond.com.se, anticipation@salomonshoes.us.com.

Choć wiele z tych domen było nieaktywnych, wszystkie hostowano na tej samej infrastrukturze sieciowej, co sugeruje przemyślane przygotowanie do oszustwa.

Kontekst i zagrożenie

Wiadomości „mailto:” wykorzystano, ponieważ pozwalają ominąć systemy blokujące nowo utworzone domeny, a poza tym dają możliwość bezpośredniej komunikacji, co sprawia, iż wiarygodność oszustwa rośnie. Wysyłając odpowiedź, użytkownik udowadnia cyberprzestępcom, iż jego konto e-mail jest aktywne – a to otwiera drogę do dalszych prób manipulacyjnych.

W marcu 2025 r. firma Phishing Tackle opisała inną kampanię phishingową, wymierzoną w biznesowe konta Instagrama. Oszuści zastraszali użytkowników groźbami zawieszenia kont i oferowali rzekome wsparcie techniczne, by ukraść dostęp do profilów.

Skradzione w taki sposób konta trafiają do innych cyberprzestępców lub ich poświadczenia są zmieniane z równoczesnym żądaniem okupu. Niestety właściciele często decydują się zapłacić okup, by odzyskać swoje zasoby, wspomnienia i materiały.

Jak się chronić?

- Sprawdź nadawcę – adres e-mail powinien należeć do domeny Instagram lub Meta – choćby jeżeli nazwa czy marka wydaje się nam znana i zaufana, warto zastanowić się, czy nadawca pasuje do tematu rozmowy.

- Nie odpowiadaj na podejrzane maile – każda odpowiedź potwierdza aktywność adresu e-mail i zwiększa ryzyko targetowania.

- Nie działaj pod presją – oszuści często stosują narrację pilności („musisz odpowiedzieć natychmiast” itp.). Zatrzymaj się i zastanów, zanim podejmiesz decyzję.

- Analiza online – warto wyszukać adres e-mail lub treść wiadomości – być może ktoś inny już ostrzegał przed identycznym oszustwem.

- Korzystaj z narzędzi antyphishingowych i antyspamowych – jeżeli Twój dostawca ma taką możliwość, włącz wszystkie filtry spamowe na swojej ważnej skrzynce pocztowej.

Podsumowanie

Kampania phishingowa z 25 lipca 2025 r. stanowi nowy wariant ataków na użytkowników Instagrama, wykorzystujący wiarygodne e-maile i technikę mailto: zamiast formularzy phishingowych. Co ważne – nie wymaga skomplikowanej infrastruktury, a jedynie zdolności utrzymania aktywnego kontaktu z ofiarą. Do celów oszustwa należą wykradanie danych, przejmowanie kont, sprzedaż dostępu oraz wymuszenia. Dlatego najważniejsze pozostaje zachowanie ostrożności i edukacja użytkowników.