Popularność WordPressa jest jego bronią obosieczną, ponieważ niewielkim kosztem można „złapać” na lukę tysiące niezaktualizowanych stron internetowych oraz wtyczek. Już prawie co druga witryna w Internecie jest obsługiwana przez WordPress, dlatego jednym z celów hakerów jest wtargnięcie do serwerów na skutek różnego rodzaju podatności i luk w zabezpieczeniach. WordPress z kolejnymi wersjami jest coraz bardziej bezpieczny. Dostępne jest już automatyczne aktualizowanie silnika oraz wtyczek, tę funkcję należy aktywować i nie będzie to zawsze najlepsze rozwiązanie problemów dla dużych serwisów, które przed wdrożeniem zmian online wymagają większej ilości testów.

Aktualizacji wtyczek oraz rdzenia WordPressa nie należy odkładać na później, ponieważ podstawowym celem aktualizacji jest uniemożliwienie hakerom wtargnięcia do serwera i przejęcia kontroli nad stroną lub wykorzystania witryny do spamowania. Najnowsze doniesienia wskazują na 30 podatności w popularnych wtyczkach:

- Brizy WordPress Plugin

- FV Flowplayer Video Player

- WooCommerce (ponad 5 milionów pobrań)

- WordPress Coming Soon Page

- WordPress theme OneTone

- Simple Fields WordPress Plugin

- WordPress Delucks SEO plugin

- Poll, Survey, Form & Quiz Maker by OpinionStage

- Social Metrics Tracker

- WPeMatico RSS Feed Fetcher

- Rich Reviews plugin

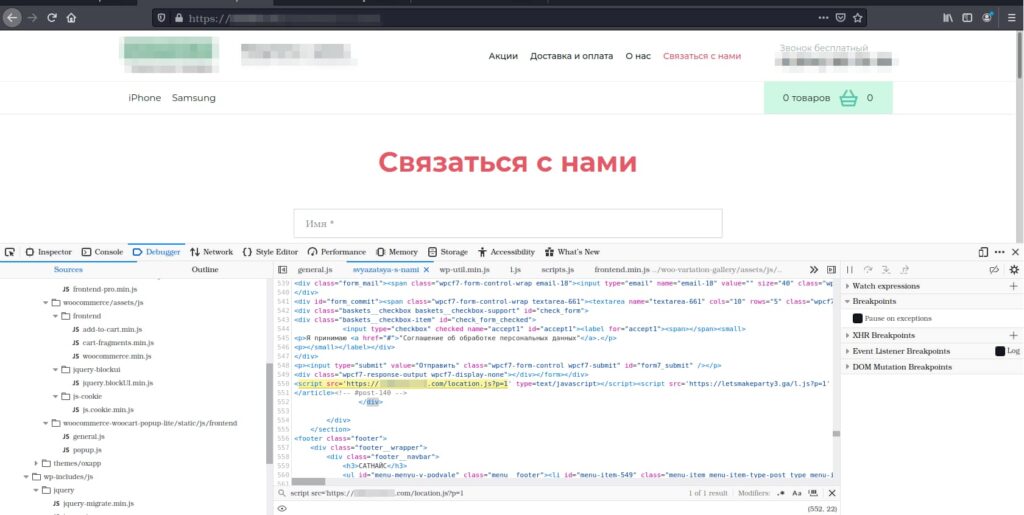

Producent systemu antywirusowego Doctor Web z Rosji wykrył złośliwy program dla serwerów opartych na dystrybucji Linux, który hakuje strony internetowe WordPress. Wykorzystuje 30 luk w wypunktowanych wtyczkach / szablonach, wstrzykując złośliwe skrypty JavaScript. Skutkuje to niebezpiecznymi przekierowaniami na inne witryny, wskazane przez hakera, a celem przekierowań jest monetyzacja kliknięć użytkowników.

Linux.BackDoor.WordPressExploit.1 i jego druga wersja, zgodnie z klasyfikacją antywirusową Dr.Web, to złośliwe oprogramowanie, które celuje w 32-bitowe wersje systemu Linux, ale może również działać na wersjach 64-bitowych. Do jego zadań należy:

- Zdalna kontrola przez hakera.

- Posiada tryb nasłuchiwania, aby zainstalować szkodliwy skrypt w momencie wykrycia podatności.

Oba warianty trojana posiadają niezaimplementowaną funkcję atakowania podatnej strony internetowej poprzez łamanie loginu i hasła administratora (brute-force), co może dać hakerowi pełną kontrolę nad serwerem. Wszystkie wskaźniki zagrożenia podaje Doctor Web.

Eksperci nie wykluczają, iż w nowych odsłonach tego trojana metoda słownikowa zostanie zaimplementowana do kodu szkodnika. Będzie to ulepszone narzędzie do przejmowania słabo zabezpieczonych serwerów Linux.

9 kroków do zabezpieczenia strony WordPress

Bez cienia wątpliwości zaleca się pilną aktualizację wszystkich wtyczek oraz rdzenia WordPressa do najnowszej wersji. jeżeli nie jest to możliwe online, należy wykonać kopię zapasową i przetestować zmiany na kopii strony.

Zachęcamy do przeczytania naszego poradnika o zabezpieczaniu strony WordPress dla początkujących. Poradnik znajduje się pod tym linkiem i porusza następujące zagadnienia:

- Uważaj, komu zlecasz opiekę nad stroną i jaki hosting wybierasz

- Używaj protokołu HTTPS

- Zadbaj o aktualizacje wtyczek, motywu i core WordPressa

- Wykonuj i sprawdzaj regularnie kopie zapasowe

- Usuń niepotrzebne wtyczki i motywy

- Zabezpiecz logowanie do panelu administratora

- Monitorowanie hostingu, dostępności strony internetowej

- Czy korzystać ze wtyczek do zabezpieczania WordPress?

- Narzędzie WPScan: sprawdź podatności WordPress

- Podsumowanie zabezpieczania strony opartej o Wordpress