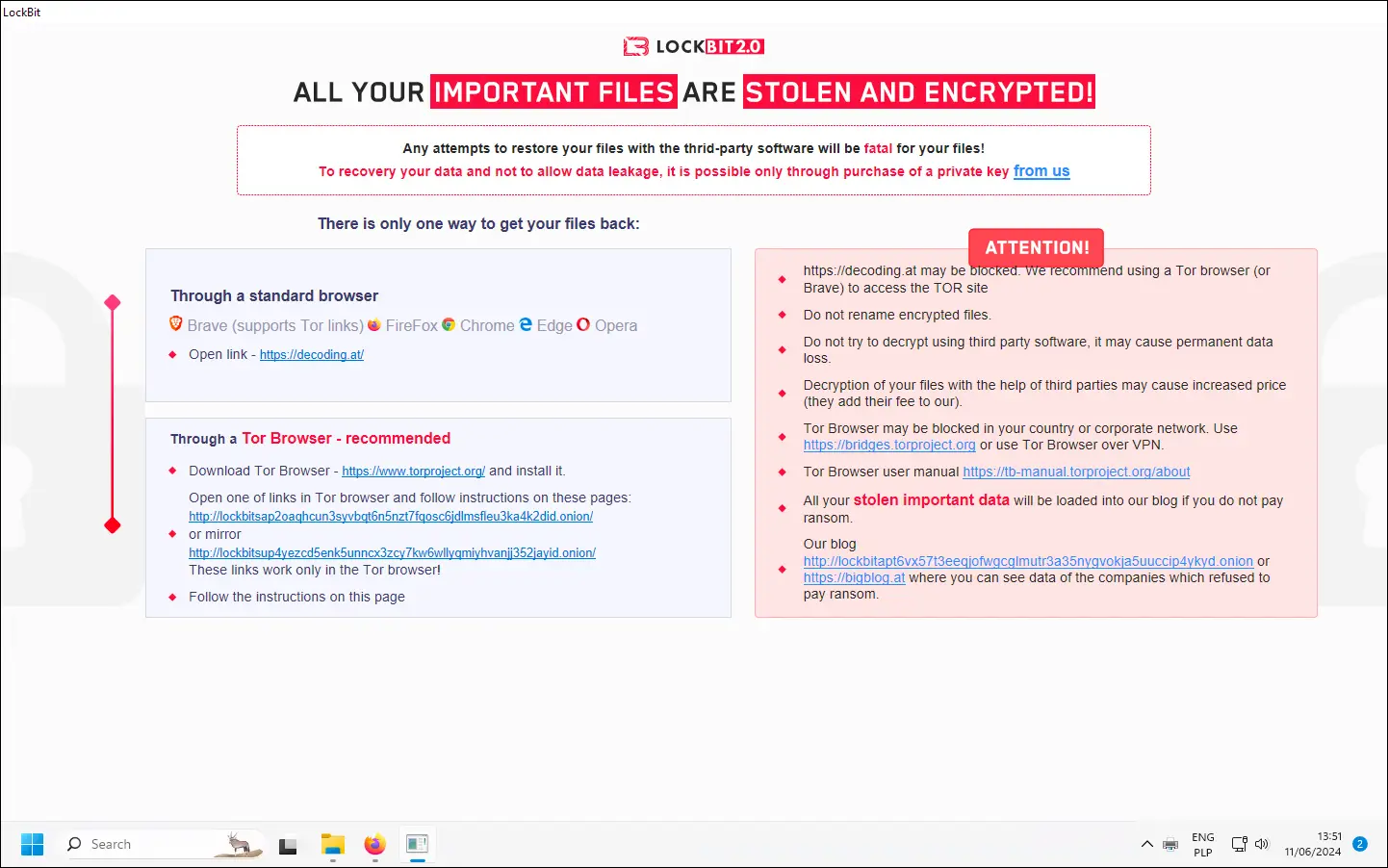

Podczas tej edycji badań z serii Advanced In-The Wild Malware Test ujawnił się rosnący trend występowania złośliwego systemu z rodziny ransomware oraz trojanów wykradających poświadczenia użytkowników. Spotykane częściej niż zwykle próbki ransomware na wolności potwierdzają także niezależne statystyki firmy Check Point – eksperci pokazują znaczące zwiększenie rozprzestrzeniania ransomware w Polsce. Oto jeden z przykładów ransomware LockBit 2.0 zauważony w naszych testach:

Próbka ransomware Lobkbit zauważona na wolności - testy avlab.pl

Próbka ransomware Lobkbit zauważona na wolności - testy avlab.pl

W maju 2024 roku łącznie pozyskaliśmy kilkanaście unikalnych próbek ransomware spośród 521 wszystkich próbek malware, które zostały zakwalifikowanych do testu. Przypominajmy, iż potencjalne szkodliwe oprogramowanie pozyskujemy z komunikatorów, stron internetowych, honeypotów.

Nasze testy są zgodne z wytycznymi Anti-Malware Testing Standards Organisation. Szczegóły na temat badania dostępne są na tej stronie, a także w naszej metodologii.

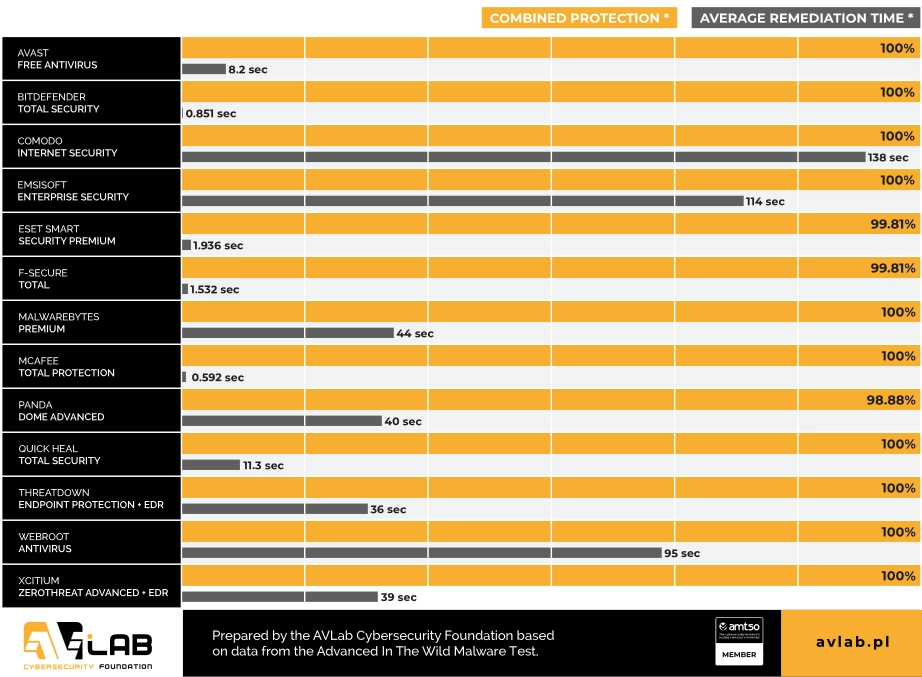

Podsumowanie testów w maju 2024 r.

Przetestowaliśmy 13 rozwiązań. Prawie wszystkie z nich charakteryzowały się 100-procentową neutralizacją zagrożeń in-the-wild. Prawie, ponieważ oprogramowanie Eset Smart Security, F-Secure Total i Panda Dome Advanced zawiodło w jednym bądź kilku przypadkach. Nie wszystkim producentom udało się przejść przez tę edycję bezbłędnie.

Warto zwrócić uwagę na parametr Remediation Time – jest to średni czas całkowitej neutralizacji danego zagrożenia od wprowadzenia pliku do systemu po zablokowanie lub naturalizację malware po uruchomieniu przez produkt antywirusowy.

Wyniki z testów ochrony przed zagrożeniami in-the-wild. Dodatkowo czas reakcji programów antywirusowych na zagrożenia. Badanie przeprowadzone przez avlab.pl w maju 2024 r.

Wyniki z testów ochrony przed zagrożeniami in-the-wild. Dodatkowo czas reakcji programów antywirusowych na zagrożenia. Badanie przeprowadzone przez avlab.pl w maju 2024 r.

Szczegółowe wyniki znajdują się na stronie Recent Results.

Najszybciej z neutralizacją i bezbłędnym usuwaniem zagrożeń poradzili sobie producenci:

- McAfee (średnio na zestawie użytych próbek zajęło to 0.589 sekundy)

- Bitdefender (średnio 0,847 sekundy)

- F-Secure (średnio 1,530 sekundy)

- Eset (średnio 1,933 sekundy)

- Avast (średnio 8,25 sekundy)

Chociaż w teście unikamy używania próbek PUP.PUA, to zawsze warto aktywować taką funkcję ochrony i my też używamy takich ustawień.

Ustawienia predefiniowane są dobre, ale nie zawsze najlepsze. Dlatego dla pełnej transparentności wymieniamy te, które wprowadziliśmy dla uzyskania lepszej ochrony albo o ile jest to wymagane przez producenta.

Oprócz poniższych zmian zawsze konfigurujemy rozwiązanie w taki sposób, aby posiadało dedykowane rozszerzenie do przeglądarki Firefox, z której korzystamy w testach (jeśli rozszerzenie jest dostępne). Po drugie, aby oprogramowanie automatycznie blokowało, usuwało i naprawiało incydenty.

Konfiguracja systemu jest następująca:

- Avast Free Antivirus: ustawienia domyślne + automatyczna naprawa PUP + ochrona przeglądarki.

- Bitdefender Total Security: ustawienia domyślne + wykrywanie koparek kryptowalut + ochrona przeglądarki.

- Eset Smart Security Premium: ustawienia domyślne + ochrona przeglądarki +

- LiveGrid włączony.

- Wykrywanie PUP.PUA włączone.

- LiveGuard ustawiony na „zakończ proces i wyczyść”.

- Ochrona i detekcja na poziomie “zbalansowany”.

- F-Secure Total: ustawienia domyślne + ochrona przeglądarki.

- Comodo Internet Security Pro: ustawienia domyślne.

- Emsisoft Enterprise Security: ustawienia domyślne + automatyczna naprawa PUP + EDR + Rollback + ochrona przeglądarki.

- Malwarebytes Premium: ustawienia domyślne + ochrona przeglądarki.

- McAfee Total Protection: ustawienia domyślne + ochrona przeglądarki.

- ThreatDown Endpoint Protection: ustawienia domyślne + EDR + ochrona przeglądarki.

- Webroot Antivirus: ustawienia domyślne + ochrona przeglądarki.

- Xcitium ZeroThreat Advanced: polityka predefiniowana -> Windows Secure Profile 8.1 + EDR.