Czym jest klucz Yubikey i dlaczego nazywa się go kluczem bezpieczeństwa? Do czego służy? Kto może z niego skorzystać? Na jakich urządzeniach i systemach operacyjnych zadziała oraz ile kosztuje? Jak działa kryptografia klucza publicznego i czy to jest bezpieczne? Artykuł w formie pytań i odpowiedzi jest przeznaczony dla użytkowników, którzy chcą lepiej chronić swoją tożsamość cyfrową, zabezpieczając ważne konta internetowe przed przejęciem przez hakerów. Proszę o wyrozumiałość osoby techniczne – wykorzystam pewne uproszczenia, aby nie komplikować dodatkowo zagadnienia.

Spis treści

Czym jest klucz Yubikey?

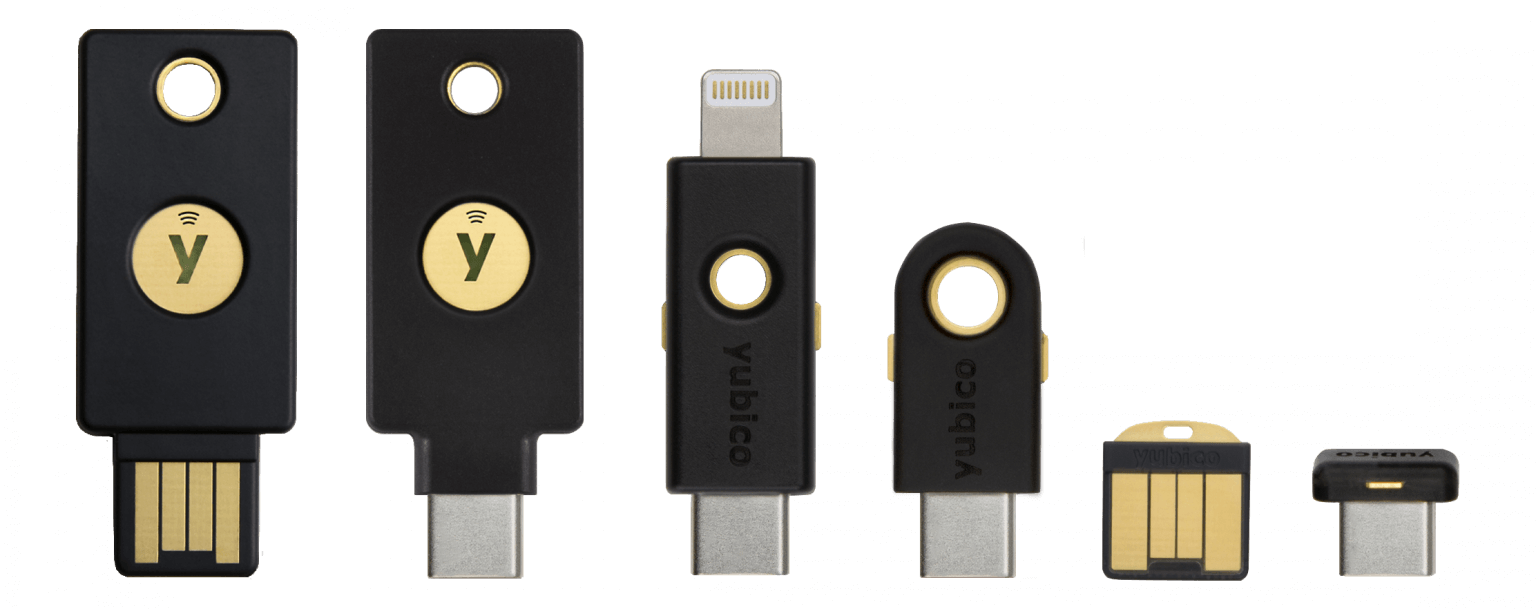

Yubico jest producentem kluczy bezpieczeństwa Yubikey. W sprzedaży jest dostępnych kilka rodzajów kluczy, wyglądem przypominają pendrive. Są lepiej zabezpieczone przed zniszczeniem niż zwykłe nośniki pamięci. Są też bardzo lekkie i ultra-wytrzymałe, ponieważ muszą spełniać wojskowe standardy odporności na zniszczenia i pracę w trudnych warunkach (odporność na zalanie, podpalenie, zmiażdżenie, zwiększona wytrzymałość na fizyczne uszkodzenia). Muszą też spełniać rządowe standardy cyfrowego bezpieczeństwa.

Rynek oferuje także inne klucze np. Google Titan Key, Kensington VeriMark Fingerprint Key, Thetis Fido U2F Security Key. Są one jednak mniej zaawansowane technologicznie i na pewno mniej popularne w Polsce, dlatego teraz nie będziemy ich opisywać.

Do czego możesz wykorzystać klucz Yubikey?

Do szybkiego, prostego i bezpiecznego logowania do Facebooka albo poczty GMail. Hakerzy nie mają żadnych szans, ponieważ klucz Yubikey zapobiega przejęciu konta internetowego na skutek ataku phishingowego lub wycieku loginu i hasła. Takie ryzyko jest ograniczone praktycznie do ZERA.

- Klucz Yubikey doskonale zabezpiecza logowanie wojskową technologią.

- W 100% chroni przed przejęciem konta online.

- Pasuje do wszystkich komputerów z portami USB, a także USB-C i portami Lightning (Apple).

- Umożliwia logowanie bezprzewodowe na smartfonach (wersje klucza z technologią NFC).

- Działa we wszystkich przeglądarkach i systemach operacyjnych.

- Obsługuje wiele protokołów szyfrujących:

- FIDO2: logowanie bez hasła tzw. passwordless,

- U2F: logowanie z użyciem kryptografii asymetrycznej – nowy standard wypierający 2FA, ale w pierwszej kolejności przez cały czas wymaga loginu i hasła,

- karty inteligentne,

- OpenPGP,

- OTP i inne.

Na przykład, możliwe jest logowanie się do:

- Systemów Windows, macOS, Linux, Chrome OS.

- Do kont internetowych Google, Microsoft, Facebook, Instagram i wielu innych.

- Do poczty Onet i WP!

- Do niektórych menadżerów haseł np. KeePass, LastPass, 1Password, Bitwarden i kompatybilnie innych.

- Bardziej techniczni użytkownicy mogą logować się do swoich serwerów z wykorzystaniem kluczy po SSH, RDP.

- Jako administrator możesz wdrożyć klucz Yubikey do logowania się dla redaktorów w WordPress, Drupal, Joomla i innych systemach do zarządzania treści.

Na jakich urządzeniach i systemach operacyjnych działa Yubikey?

Komputer powinien być wyposażony w zwykły port USB lub USB typu C (ten płaski). Najlepiej, aby porty znajdowały się na obudowie z przodu / z boku, by mieć łatwy dostęp do klucza. Możesz też użyć kabla przedłużającego do portów z tyłu komputera. W laptopach sprawa jest ułatwiona.

System operacyjny może być dowolny, ponieważ to przeglądarka uczestniczy w logowaniu do kont internetowych. Przeglądarka też może być dowolna (Firefox, Edge, Chrome i inne) – wspierają nowoczesne protokoły FIDO2 oraz U2F. Z kolei technologia bezprzewodowej komunikacji NFC pozwala korzystać z kluczy na telefonach.

Urządzenia Apple są zgodne z Yubikey z portem Lightning, dlatego nie wymagają klucza z NFC. Za to na pewno fajnie jest mieć uniwersalny klucz Yubikey dla różnych typów urządzeń.

Dla kogo klucz Yubikey jest przeznaczony?

Dla ciebie, dla was, dla mnie. Pytanie można odwrócić – dla kogo nie jest? Komu nie zależy na bezpieczeństwie swojego konta, poczty?

Warto tutaj wspomnieć o ataku na prywatną skrzynkę pocztową Gmail należącą do Johna Podesty, szefa kampanii prezydenckiej Hillary Clinton. W wyniku ataku ujawniona została zarówno korespondencja prywatna, jak i służbowa. Pomijając fakt, że korzystanie z prywatnych kont w celach służbowych nie jest najlepszym pomysłem. Jak wiele zamieszania i problemów wynikło z tego włamania, możecie się dowiedzieć z tych informacji.

Klucz Yubikey chroni internetowe konta odpowiedzianych polityków, osób na kluczowych stanowiskach, ekspertów z branży IT, a także redakcji AVLab, więc dlaczego myślisz, iż nie potrzebujesz takiego zabezpieczenia?

Jakie są zalety i wyróżniki Yubikey?

Odporność na uszkodzenia, mała waga, niewielkie rozmiary, świetne zabezpieczenie kont internetowych kryptografią asymetryczną. Większość znanych portali to obsługuje: od Facebooka, Twittera, Instagrama, TikToka, po Google, Microsoft, Amazon, eBay, giełdy kryptowalut itp. Pełna lista jest tutaj.

Jak dodać klucz Yubikey do Facebooka, Google i Microsoft?

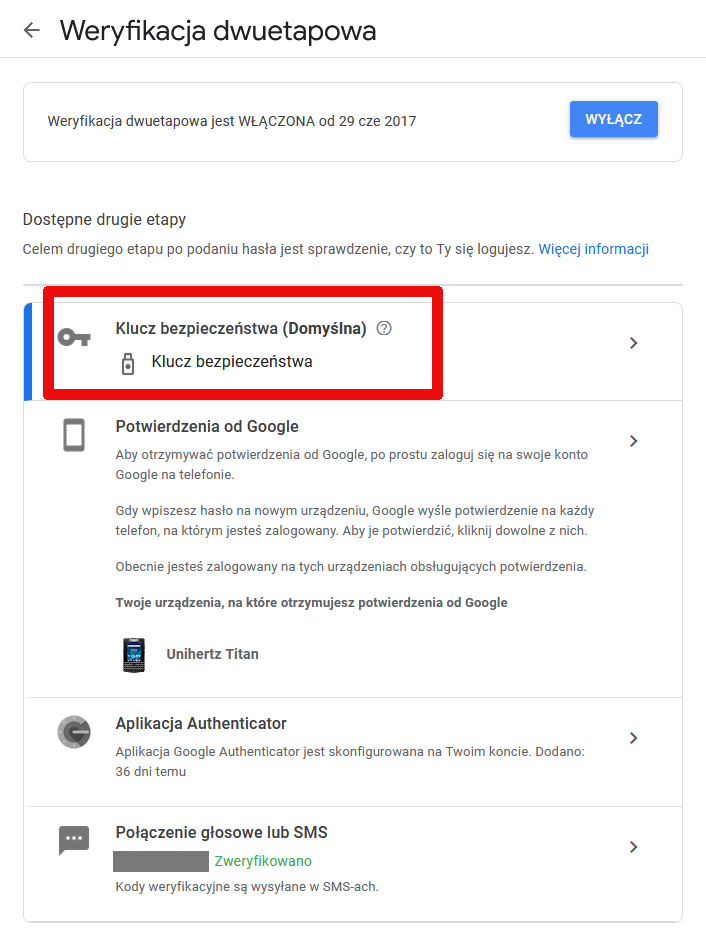

Klucz Yubikey rozwiązują problemy z phishingiem raz na zawsze. W kilku prostych krokach pokażę, w jaki sposób skonfigurować dostęp do usługi Google z kluczem Yubikey (wersja dowolna):

- Najpierw zaloguj się do swojego konta Google. Może to być także Microsoft, Facebook, Twitter, Instagram i inne.

- Odszukaj ustawienia odpowiedzialne za weryfikację dwuetapową (logowanie 2FA).

- Kliknij „Dodaj klucz bezpieczeństwa”. I to wszystko!

Jak się z niego korzysta?

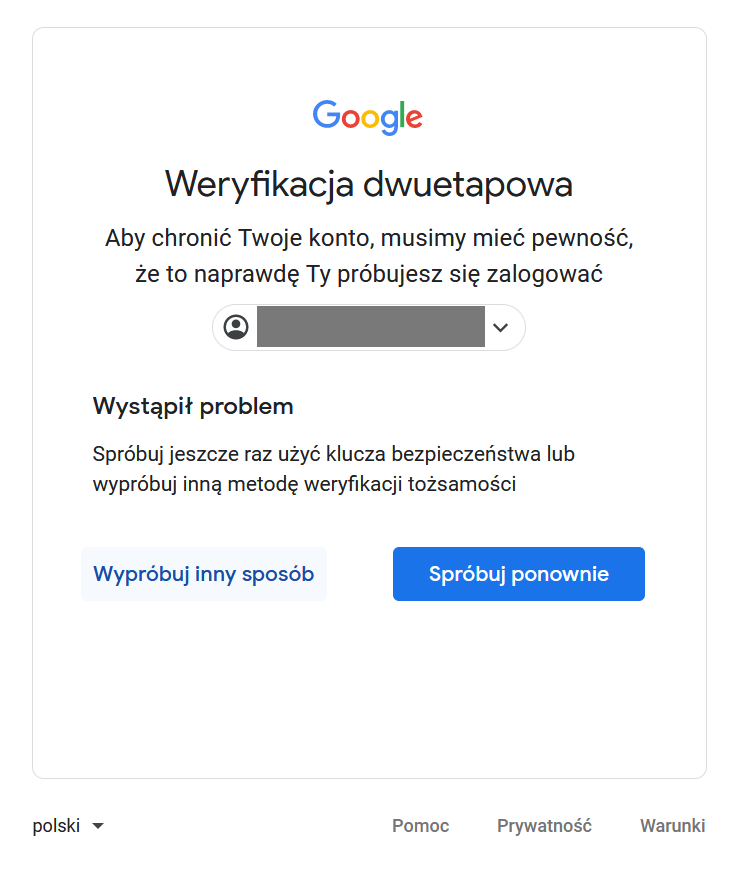

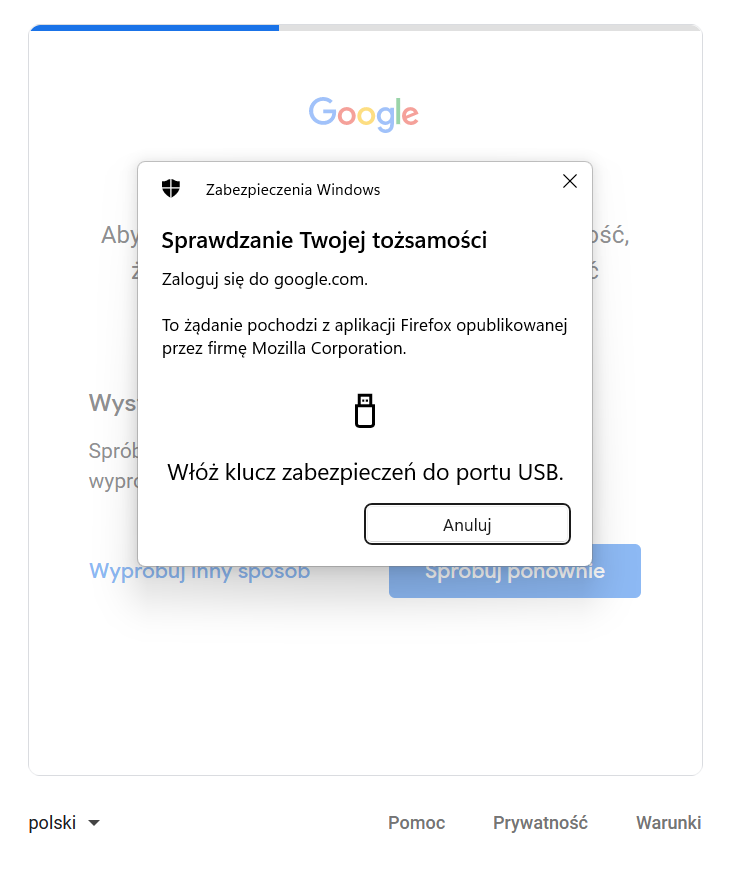

Jest to najłatwiejsza część tego artykułu. Wcale nie musisz rozumieć działania Yubikey. Z jego obsługą poradzą sobie choćby Twoi dziadkowie. Wystarczy, iż w ustawieniach logowania konta dodasz im taki klucz bezpieczeństwa. Od teraz, po wpisaniu loginu oraz hasła, będą używać klucza bezpieczeństwa jako drugiego składnika logowania, dotykając go, gdy przeglądarka o to poprosi:

Krok 1: podanie loginu i hasła.

Krok 1: podanie loginu i hasła. Krok 2: potwierdzenia dzięki klucza Yubikey.

Krok 2: potwierdzenia dzięki klucza Yubikey.W skrócie i technicznie, jak działa Yubikey?

Załóżmy, iż masz już login i hasło oraz drugi składnik logowania w postaci kodów SMS na swoim koncie Google. Podczas dodawania klucza Yubikey mają miejsce kryptograficzne obliczenia w zabezpieczonym chipie:

1. Rejestrujesz swój klucz na serwerach Google. W tym czasie Yubikey generuje dwa klucze – sekretny prywatny i klucz publicznie jawny, który jest zapisywany na serwerze Google.

2. Twój klucz prywatny jest przechowywany na urządzeniu, a klucz publiczny jest dodawany do Google. Zestawienie tyvh dwóch kluczy podczas logowania daje 100% pewności, iż loguje się ten niepowtarzalny, prawdziwy użytkownik, czyli Ty. Pisząc inaczej – uwierzytelniasz się dzięki swojego kryptograficznego sekretu (klucz prywatny), który musi pasować to jawnego klucza publicznego na serwerze Google.

Zatem, jeżeli strona phishingowa będzie podszywać się pod np. facebook.com, to haker wyłudzi login i hasło, ale nie zaloguje się na Twoje konto bez klucza Yubikey!

Twój klucz prywatny nigdy nie opuszcza Yubikey – wszystkie informacje są przechowywane w zabezpieczonej pamięci EEPROM. Użycie Yubikey może nastąpić tylko poprzez fizyczne posiadanie tego urządzenia. Czyli Yubikey daje Ci 100% odporność na ataki przejmowania kont internetowych!

Niebieski klucz Yubico Security Key używa asymetrycznej kryptografii krzywej eliptycznej ECC p256, o czym możesz poczytać więcej w sieci. Pozostałe klucze z oferty firmy Yubico używają kryptografii asymetrycznej opartej o kryptografię klucza publicznego RSA.

Kluczem do bezpieczeństwa szyfrowania z użyciem klucza publicznego jest CZAS.

Najsłabszym ogniwem algorytmu RSA jest konieczność ochrony klucza prywatnego. Nie ważne jak bardzo matematycznie będzie skomplikowany klucz prywatny, o ile hackerowi uda się uzyskać do niego dostęp przy pomocy socjotechnicznych ataków albo przejęcia kontroli nad serwerem.

Algorytm RSA nigdy nie był „nie-do-zhackowania”. Jego bezpieczeństwo opiera się na czasie łamania szyfru. Współczesne szyfry kryptograficzne są tak zaprojektowane, aby ich dekodowanie trwało nieskończenie długo, czyli w praktyce nie będzie to możliwe za życia całej cywilizacji ludzkości. I tutaj wkraczamy w erę kwantową.

Komputery kwantowe są nieporównywalnie potężniejsze niż domowe desktopy czy serwery produkcyjne. Jak bardzo? Normalnemu komputerowi o parametrach AMD Opteron 2,2 Ghz z 2GB pamięci RAM łamanie klucza 1024-bitowego zajęłoby około 1.5 miliona lat. Ale już temu samemu komputerowi złamanie klucza o długości 2048-bitów zajęłoby 4 miliardy razy dłużej. Nie o 4 miliardy lat więcej, ale 4 miliardy razy dłużej!

2^2048 * 1.5miliarda lat = czas w latach potrzebny na złamanie klucza 2048-bitowego.A Twój Yubikey może używać klucza 4096-bitowego! Niebieskie klucze nie obsługują szyfrowania RSA.

Wszechświat liczy sobie szacunkowo 13.7 miliardów lat. Czyli zaczynając łamać szyfrowanie na początku wszechświata aż do dzisiaj, trzeba byłoby powtórzyć tę operację jeszcze prawie 500 000 razy dla klucza o długości 2048 bitów!

Te liczby robią wrażenie. Są niewyobrażalnie wielkie. Prawdopodobnie łamanie klucza na takim komputerze nie doszłoby do skutku, ponieważ wcześniej wszechświat znowu skurczyłby się do rozmiarów ziarenka piasku, zgodnie z jedną z teorii ciągłego pulsowania wszechświata.

Co się stanie, jeżeli zgubię klucz?

Najczęstsze pytanie, które pada przy pierwszym kontakcie z kluczami Yubikey, to co się stanie, jeżeli zgubię klucz?

W serwisach internetowych, które wspierają logowanie poprzez klucze Yubikey, ale nie umożliwiają logowania z wykorzystaniem alternatywnej metody np. kodów SMS, będzie to ostatni raz, kiedy uzyskasz dostęp do swojego konta. Aby się zabezpieczyć przed taką sytuacją, należy ze stroną internetową sparować dwa klucze, co oczywiście generuje dodatkowy koszt kupienia dwóch kluczy.

Jednak nie martw się, bo Google, Microsoft, Facebook i inni umożliwiają zalogowanie się z wykorzystaniem alternatywnej metody.

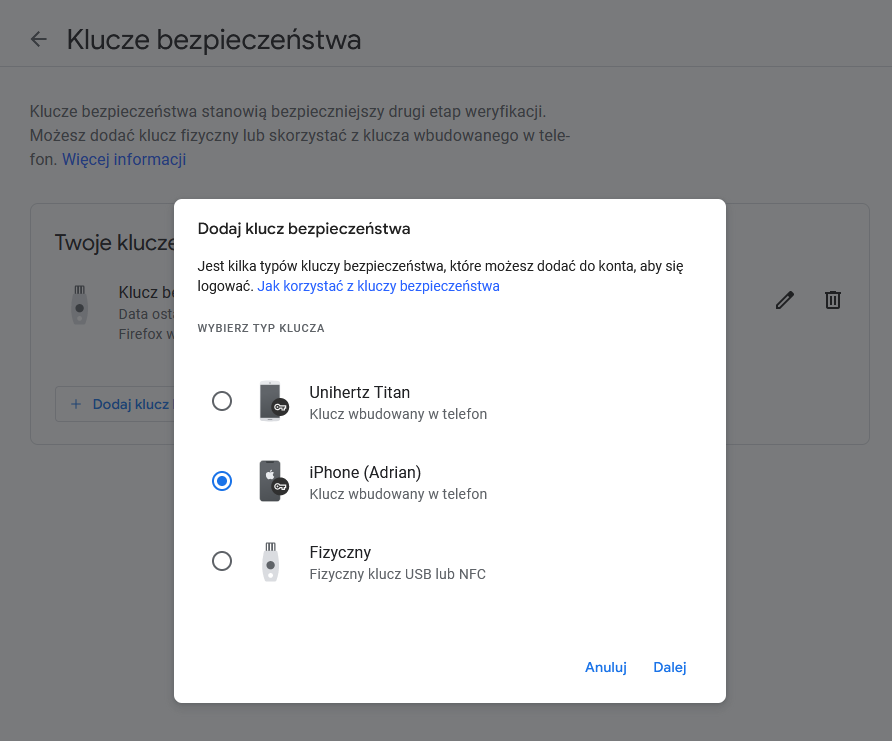

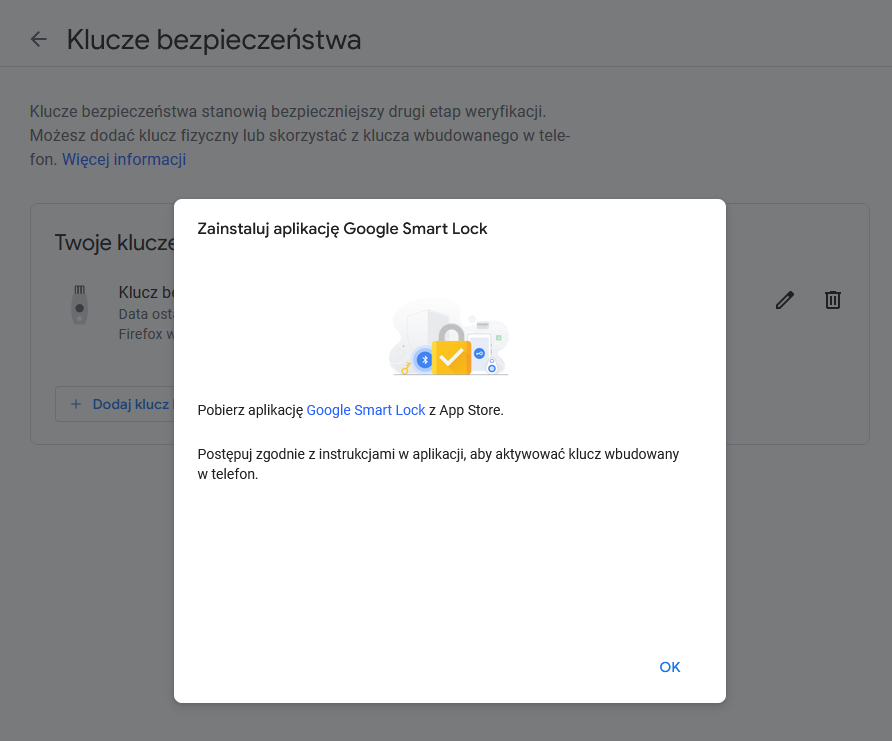

Twój telefon jako klucz bezpieczeństwa U2F na koncie Google

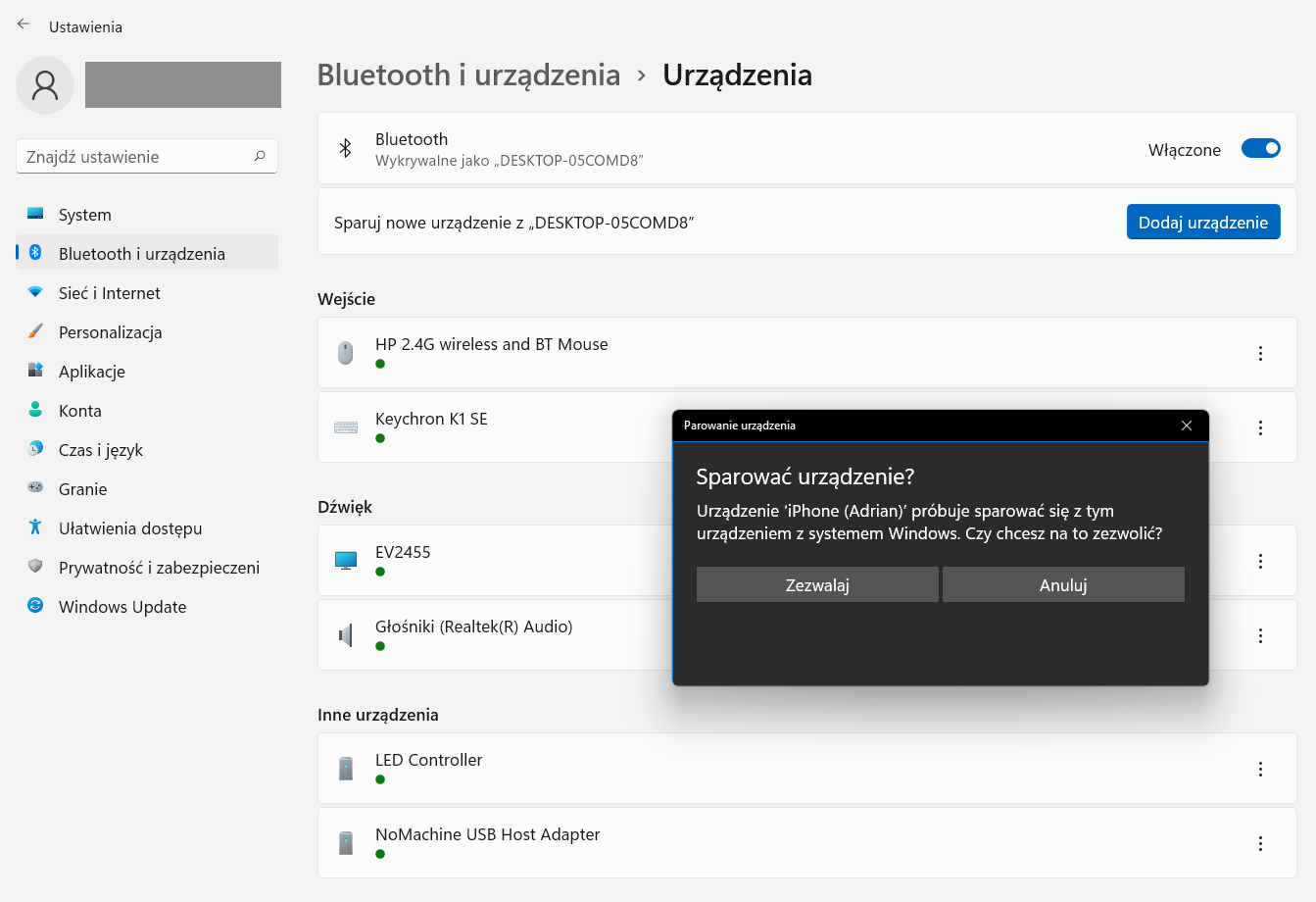

Google wprowadziło podobną formę logowania przypominającą klucze bezpieczeństwa U2F. Wymaga to telefonu z Androidem albo iPhone/iPad i laptopa/komputera stacjonarnego z modułem Bluetooth, by sparować mobilne urządzenie z blaszakiem. Aby zrobić z telefonu klucz bezpieczeństwa dla logowania do konta Google (wyłącznie dla konta Google), przejdź do ustawień „weryfikacji dwuetapowej”. Dodaj nowy klucz z dostępnych telefonów, które masz podłączone do swojego konta Google. Teraz Google zaproponouje zainstalowanie na telefonie aplikację Google Smart Lock. Zrób to

W tej instrukcji wykorzystałem iPhone 8:

Krok1: Wybierz telefon jako klucz U2F.

Krok1: Wybierz telefon jako klucz U2F. Krok 2: Zainstaluj Google Smart Lock.

Krok 2: Zainstaluj Google Smart Lock. Krok 3: Sparuj oba urządzenia (laptop ze telefonem).

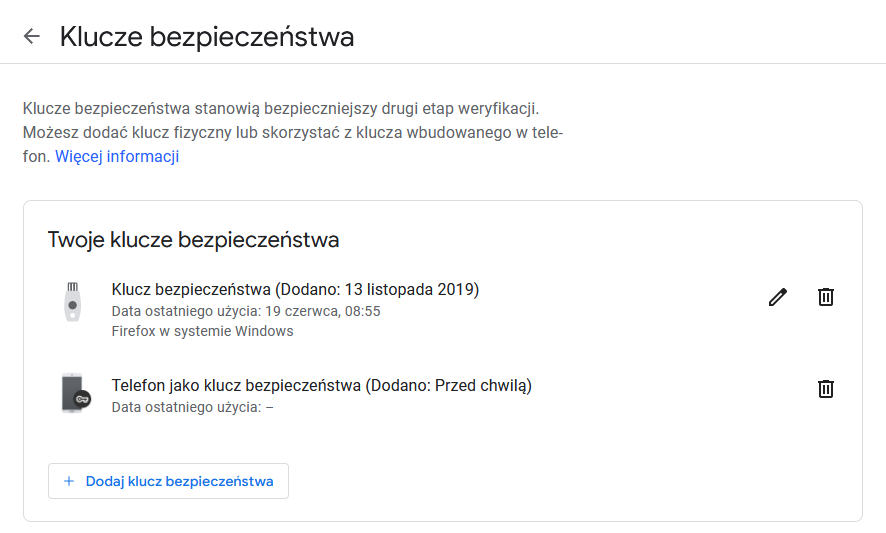

Krok 3: Sparuj oba urządzenia (laptop ze telefonem). Smartfon, jako klucz U2F, będzie na liście Twoich kluczy na koncie Google.

Smartfon, jako klucz U2F, będzie na liście Twoich kluczy na koncie Google.Czym różni się seria seria Yubikey 5 od Yubikey FIPS?

Jeżeli nie pracujesz dla amerykańskiego rządu albo prywatnego przedsiębiorstwa, które powinno sprawić Ci taki klucz, to prawdopodobnie nie potrzebujesz wersji FIPS, które jest dodatkowo ulepszone, aby spełnić szereg amerykańskich regulacji dotyczących bezpieczeństwa, jak również musi spełniać szereg rekomendacji od Departamentu Obrony USA oraz agencji NSA dotyczących uwierzytelniania wieloskładnikowego.

2FA vs FIDO U2F vs FIDO2

2FA (Two-Factor Authentication) znane jest potocznie jako drugi albo dodatkowy składnik logowania np. do Facebooka oraz do potwierdzenia przelewów bankowych. Innymi słowy, o ile logujesz się, to musisz po raz drugi potwierdzić, iż jesteś uprawniony do zalogowania, wykonania przelewu np. poprzez kod z SMS-a.

Zanim zorientowano się, iż niektóre z metod 2FA nie są w 100% odporne na ataki (zobacz nasz wywiad z ekspertem), to już pracowano nad ulepszonym, otwartym standardem, czyli FIDO U2F (bazującym na kryptografii klucza publicznego). Prace nad standardem logowania FIDO U2F zostały rozpoczęte przez Google oraz firmę Yubico – producenta sprzętowych kluczy bezpieczeństwa, a następnie rozwijane przez konsorcjum setek firm z branży technologicznej o nazwie FIDO Alliance (https://fidoalliance.org), stąd właśnie często można znaleźć zapis U2F albo FIDO U2F.

FIDO U2F (Universal 2nd Factor) umożliwia bezpieczny dostęp do dowolnej liczby usług internetowych z jednego urządzenia, natychmiast i bez instalowania sterowników lub oprogramowania. U2F został pomyślnie wdrożony na dużą skalę, np. przez rząd Wielkiej Brytanii, Turcji, czy nawet Departament Obrony USA. U2F jest nowym standardem logowania, wypierającym 2FA.

FIDO2 jest rozwinięciem FIDO U2F do postaci logowania bez hasła i loginu (tzw. Passwordless). I wiesz co? To wszystko wspiera Yubikey! Standard FIDO2 nie pozostało tak popularny jak U2F, ale świat zmierza od dawna w tym kierunku.

Ale po to co wszystko? Czy cokolwiek musisz wiedzieć o skrótach 2FA, FIDO U2F, FIDO2? Zupełnie nie, warto się jednak edukować w zakresie cyfrowej obsługi swojego prywatnego życia.

Podsumowując używanie dwuskładnikowego logowania jest bezpieczną metodą na obronę przed próbami phishingu.

Jednak dopiero używanie klucza bezpieczeństwa Yubikey, którego możesz dodać do swojego konta Google, Microsoft, Facebook, Instagram i innych, daje pełną gwarancję ochrony konta przed przejęciem przez hakera.

Ile kosztuje ten sprzętowy klucz bezpieczeństwa?

Ceny zaczynają się od około 140 złotych do prawie 500 złotych. Najtańszy klucz Yubikey to tak zwany niebieski Yubikey Security NFC (jest też wersja bez NFC).

Niebieskie klucze nie obsługują portu USB-C ani portu Lightning (Apple) oraz nie wspierają szyfrowania asymetrycznego RSA uznanego za bardzo bezpieczny. Tym niemniej, niebieski Yubikey Security z lub bez NFC, może być odpowiedni dla większości użytkowników.

Wersje droższe posiadają wsparcie dla portów USB-C, Lightning oraz NFC, a także dla szyfrowania asymetrycznego RSA (2048, 4096 bitów) oraz możliwość zarządzania kluczem i generowanie jednorazowych haseł przez oprogramowanie Yubico Authenticator – dla zaawansowanych użytkowników, dlatego nie będziemy rozwijać tego zagadnienia.

Czy polecamy Yubikey?

Na AVLab staramy się promować dobre rozwiązania. Takim jest klucz Yubikey. Cena na pewno nie jest zaporowa. Urządzenie kupujesz tylko raz, ponieważ wystarczy na wiele lat. Problemem nie jest kwota, ale uświadomienie ludzi, iż istnieje sposób, aby w 100% ochronić się przed przejmowaniem kont online.

Jaką wersję Yubikey wybrać?

To zależy od tego, na jakich urządzeniach chcesz używać klucza Yubikey. Najtańszy (ten niebieski) klucz sprawdzi się u większości użytkowników. o ile potrzebujesz czegoś więcej: chcesz mocniejszej kryptografii, większej kompatybilności z portami USB-C i portami Lightning, a choćby aktywacji klucza poprzez odcisk własnych linii papilarnych, wybierz droższe wersje. Pamiętaj, iż jest to jednorazowa inwestycja na długie lata. Rozważ też zakup drugiej sztuki, jako kopii zapasowej, na wypadek zgubienia jednego z kluczy.