Chińskojęzycznemu ugrupowaniu hakerskiemu o kryptonimie GoldFactory przypisuje się rozwój wyrafinowanych trojanów bankowych, w tym wcześniej nieudokumentowanego szkodliwego systemu dla systemu iOS o nazwie GoldPickaxe.

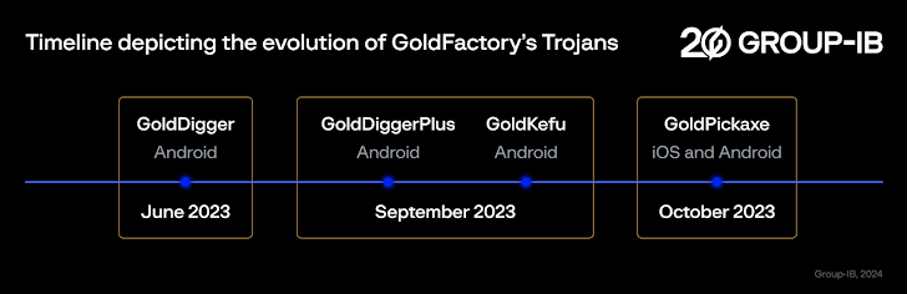

„Rodzina GoldPickaxe jest dostępna zarówno na platformy iOS, jak i Android” – pisze firma Group-IB w swoim raporcie. „Uważa się, iż GoldFactory to dobrze zorganizowana azjatycka grupa cyberprzestępcza mająca bliskie powiązania z Gigabudem”. Aktywny od co najmniej połowy 2023 r. GoldFactory jest odpowiedzialny także za inne szkodliwe oprogramowanie bankowe dla systemu Android o nazwie GoldDigger i jego ulepszony wariant GoldDiggerPlus.

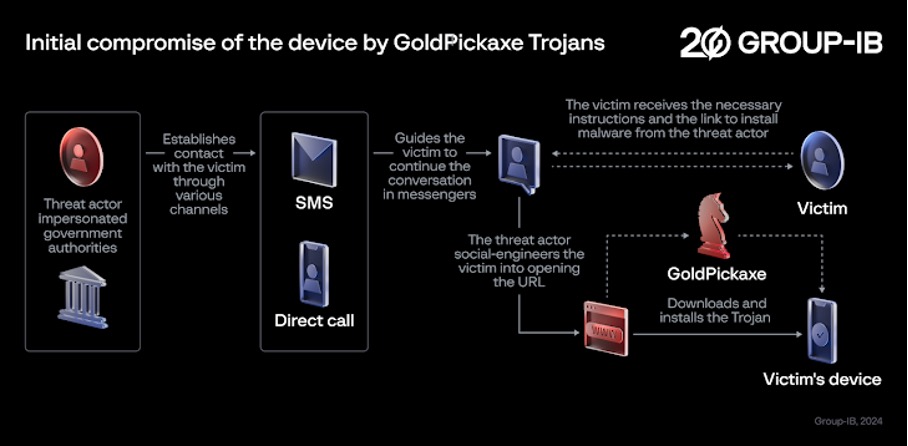

Stwierdzono, iż kampanie socjotechniczne rozpowszechniające szkodliwe oprogramowanie są skierowane do regionu Azji i Pacyfiku, w szczególności Tajlandii i Wietnamu. Hakerzy podszywają się w nich pod lokalne banki i organizacje rządowe. Do potencjalnych ofiar wysyłane są wiadomości smishingowe i phishingowe z prośbą o przełączenie konwersacji do aplikacji do obsługi wiadomości błyskawicznych, takich jak LINE, przed wysłaniem fałszywych adresów URL, które prowadzą do wdrożenia GoldPickaxe na urządzeniach. Niektóre ze złośliwych aplikacji atakujących system Android są hostowane w witrynach internetowych przypominających strony sklepu Google Play lub fałszywe witryny firmowe.

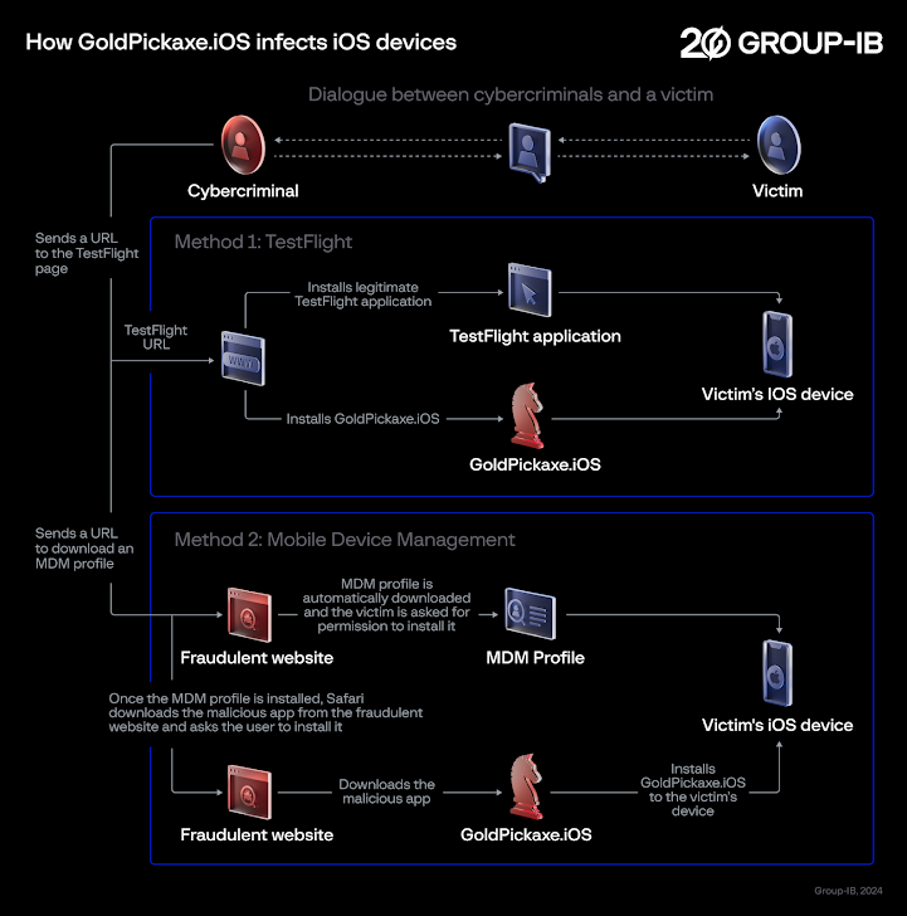

GoldPickaxe na iOS wykorzystuje jednak inny schemat dystrybucji, z kolejnymi iteracjami wykorzystującymi platformę Apple TestFlight i adresy URL-pułapki, które zachęcają użytkowników do pobrania profilu MDM (ang. mobile device management) w celu zapewnienia pełnej kontroli nad urządzeniami z systemem iOS i zainstalowania fałszywej aplikacji.

Obydwa mechanizmy rozprzestrzeniania zostały ujawnione odpowiednio przez Tajlandzki Sektor Bankowy CERT (TB-CERT) i Biuro Dochodzeniowe ds. Cyberprzestępczości (CCIB) w listopadzie 2023 r.

Źródło: group-ib.com

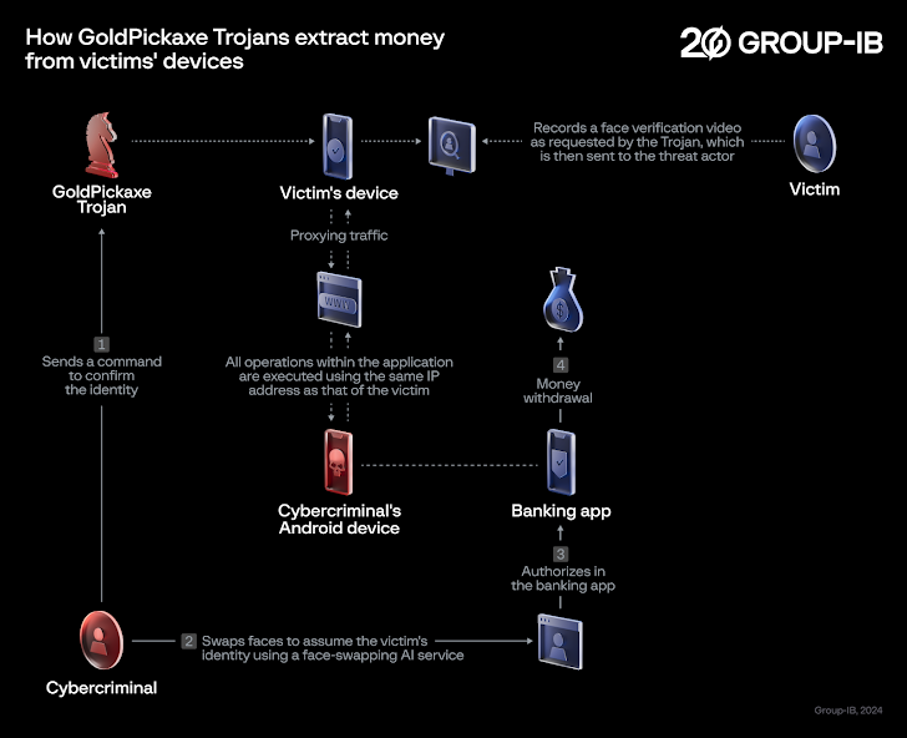

Źródło: group-ib.comZaawansowanie GoldPickaxe jest widoczne także w tym, iż zaprojektowano go w celu obejścia nałożonych przez Tajlandię środków bezpieczeństwa, które wymagają od użytkowników potwierdzania większych transakcji dzięki rozpoznawania twarzy, aby zapobiec oszustwom.

GoldPickaxe namawia ofiarę do nagrania filmu wideo w celu potwierdzenia tożsamości w fałszywej aplikacji. Nagrane wideo jest następnie wykorzystywane jako surowiec do tworzenia filmów typu deepfake, które generowane są dzięki usług podmiany twarzy dzięki AI.

Co więcej, szkodliwe oprogramowanie na urządzenia mobilne jest w stanie zbierać dokumenty i zdjęcia identyfikacyjne ofiary, przechwytywać przychodzące wiadomości SMS i ruch proxy za pośrednictwem zaatakowanego urządzenia. Podejrzewa się, iż aktorzy GoldFactory używają własnych urządzeń do logowania się do aplikacji bankowych i wykonywania nieautoryzowanych przelewów.

Źródło: group-ib.com

Źródło: group-ib.comWariant na iOS ma mniej funkcjonalności w porównaniu ze swoim odpowiednikiem na Android ze względu na zamknięty charakter systemu operacyjnego iOS i stosunkowo bardziej rygorystyczną naturę uprawnień iOS. Wersja na Androida – uważana za ewolucyjnego następcę GoldDiggerPlus – również udaje ponad 20 różnych aplikacji z rządu Tajlandii, sektora finansowego i przedsiębiorstw użyteczności publicznej, które kradną dane logowania z tych usług. Jednak w tej chwili nie jest jasne, co cyberprzestępcy robią z tymi informacjami.

Innym godnym uwagi aspektem tego malware jest nadużywanie usług ułatwień dostępu systemu Android w celu rejestrowania naciśnięć klawiszy i wyodrębniania zawartości ekranowej.

Źródło: group-ib.com

Źródło: group-ib.comGoldDigger ma podobieństwa do GoldPickaxe także na poziomie kodu, chociaż jest przeznaczony głównie do kradzieży danych uwierzytelniających do banków, podczas gdy ten drugi jest nastawiony raczej na zbieranie danych osobowych od ofiar. Jak dotąd nie zidentyfikowano żadnych artefaktów GoldDiggera skierowanych na urządzenia z systemem iOS.

Podstawowa wersja GoldDiggera, odkryta w czerwcu 2023 r., przez cały czas znajduje się w obiegu i od tego czasu utorowała drogę ulepszonym wariantom, w tym GoldDiggerPlus, który jest osadzony w innym trojańskim komponencie APK o nazwie GoldKefu. Mówi się, iż GoldDiggerPlus pojawił się we wrześniu 2023 r., a GoldKefu podszywa się pod popularną wietnamską aplikację do przesyłania wiadomości w celu przejmowania danych uwierzytelniających od ponad 10 instytucji finansowych.

Źródło: group-ib.com

Źródło: group-ib.comOgólnie rzecz ujmując, rozwój całej opisywanej kampanii jest oznaką, iż krajobraz mobilnego szkodliwego systemu pozostaje lukratywnym rynkiem dla cyberprzestępców poszukujących szybkich zysków finansowych. Pokazuje także zmienny i dynamiczny charakter programów socjotechniki, których celem jest dostarczanie złośliwego systemu na urządzenia ofiar.

Aby ograniczyć ryzyko stwarzane przez GoldFactory i jego pakiet szkodliwego systemu do bankowości mobilnej, zdecydowanie odradza się klikanie podejrzanych linków i instalowanie jakichkolwiek aplikacji z niezaufanych witryn, a zaleca okresowe sprawdzanie uprawnień przyznanych aplikacjom, zwłaszcza tych, które proszą o usługi ułatwień dostępu w systemie Android.