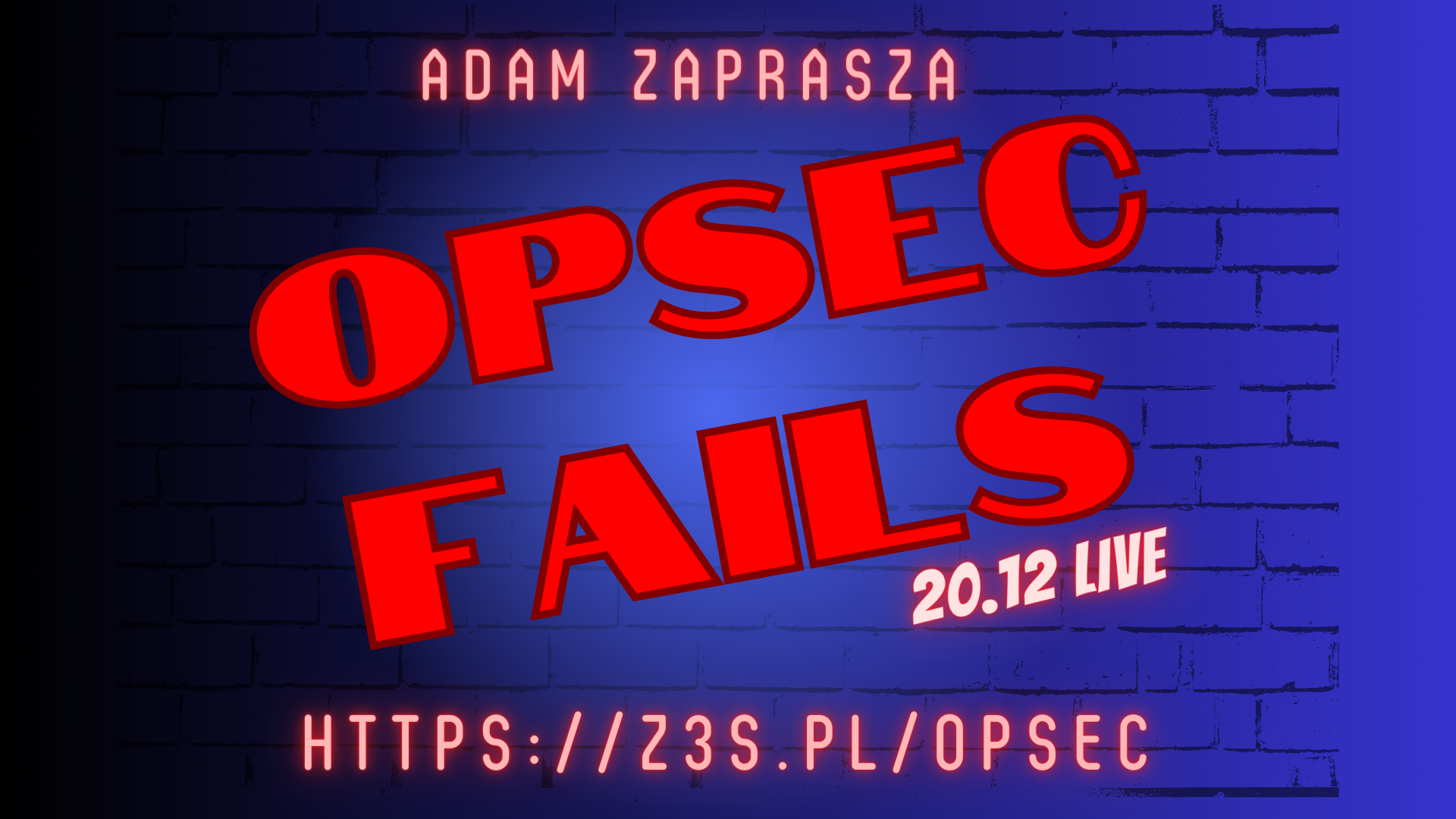

Najciekawsze wpadki przestępców, czyli jak w sieci łapani są dilerzy, hakerzy i pedofile

#CyberMagazyn: Szkoły i cyfryzacja. Moc wyzwań i problemów

Rewolucja w Google. Koniec plików cookies w Chrome w 2024 roku

Meta pod lupą. Kontrola treści na temat wojny Izrael-Hamas

Cyberszpiegostwo kluczowym zagrożeniem w branży czipowej

Irańscy cyberszpiedzy atakują Izrael. Jest nowe złośliwe oprogramowanie

Analiza modułów do ochrony bankowości i płatności internetowych

Cyberzagrożenia w 2024 roku. Co nas czeka? Przewidują eksperci Barracuda Networks

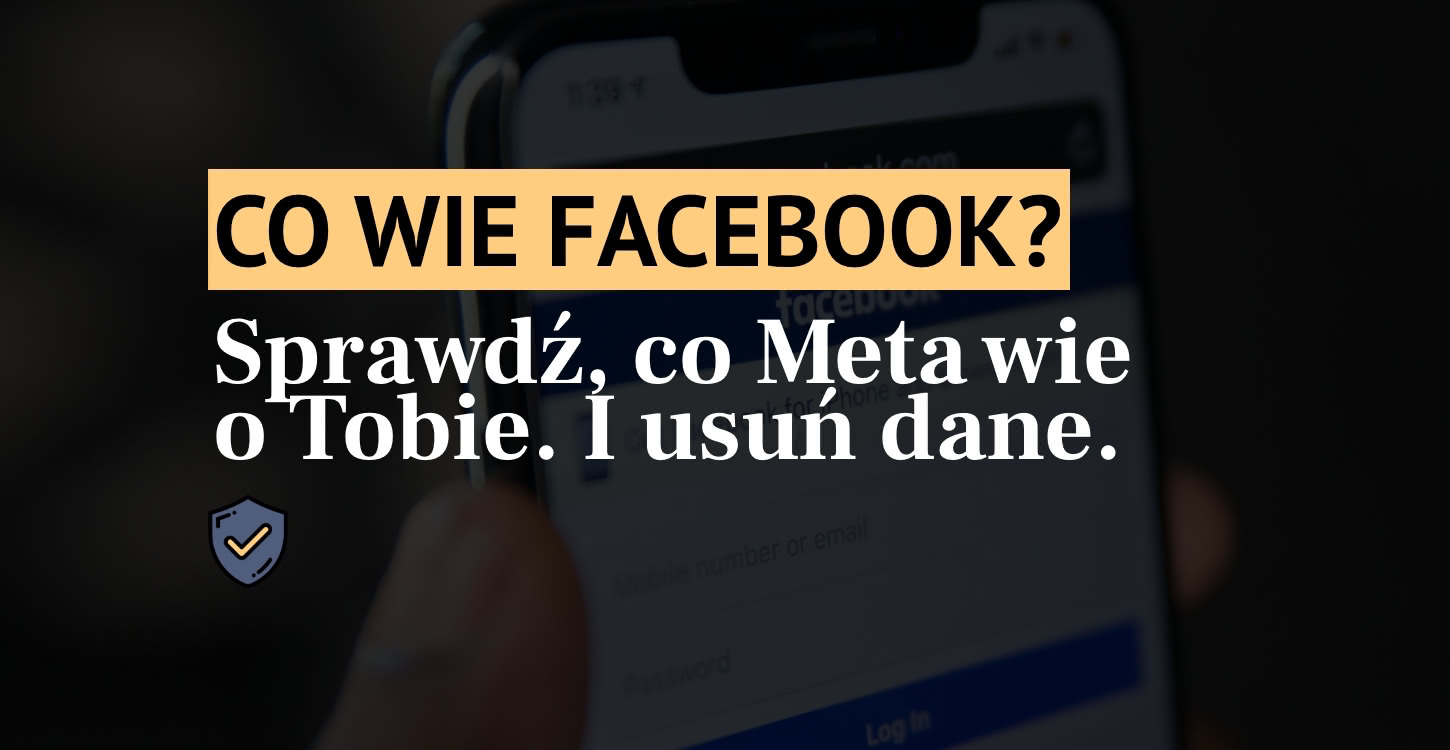

Co wie o mnie Facebook?

Czym jest Threads od Meta? Premiera konkurenta Twittera w Polsce!