#CyberMagazyn: Metawersum – miejsce do życia czy eskapistyczna mrzonka?

Cyber, Cyber… – 276 – Raport (28.10.2022 r.) – Atak DDoS na polski Senat

Samsung Knox Suite. Kompleksowe bezpieczeństwo mobilne dla firm

To już pewne. SIDUSIS wystartuje 1 grudnia 2022 r.

Konfederacja Lewiatan: Agencja Informatyzacji ograniczy konkurencję na rynku usług IT

Czy TikTok może posłużyć do śledzenia lokalizacji konkretnych osób?

Jak szukać swoich przodków? Źródła pomocne nie tylko 1 listopada

Przyszłość wojska. "Młodzi będą ją kreować"

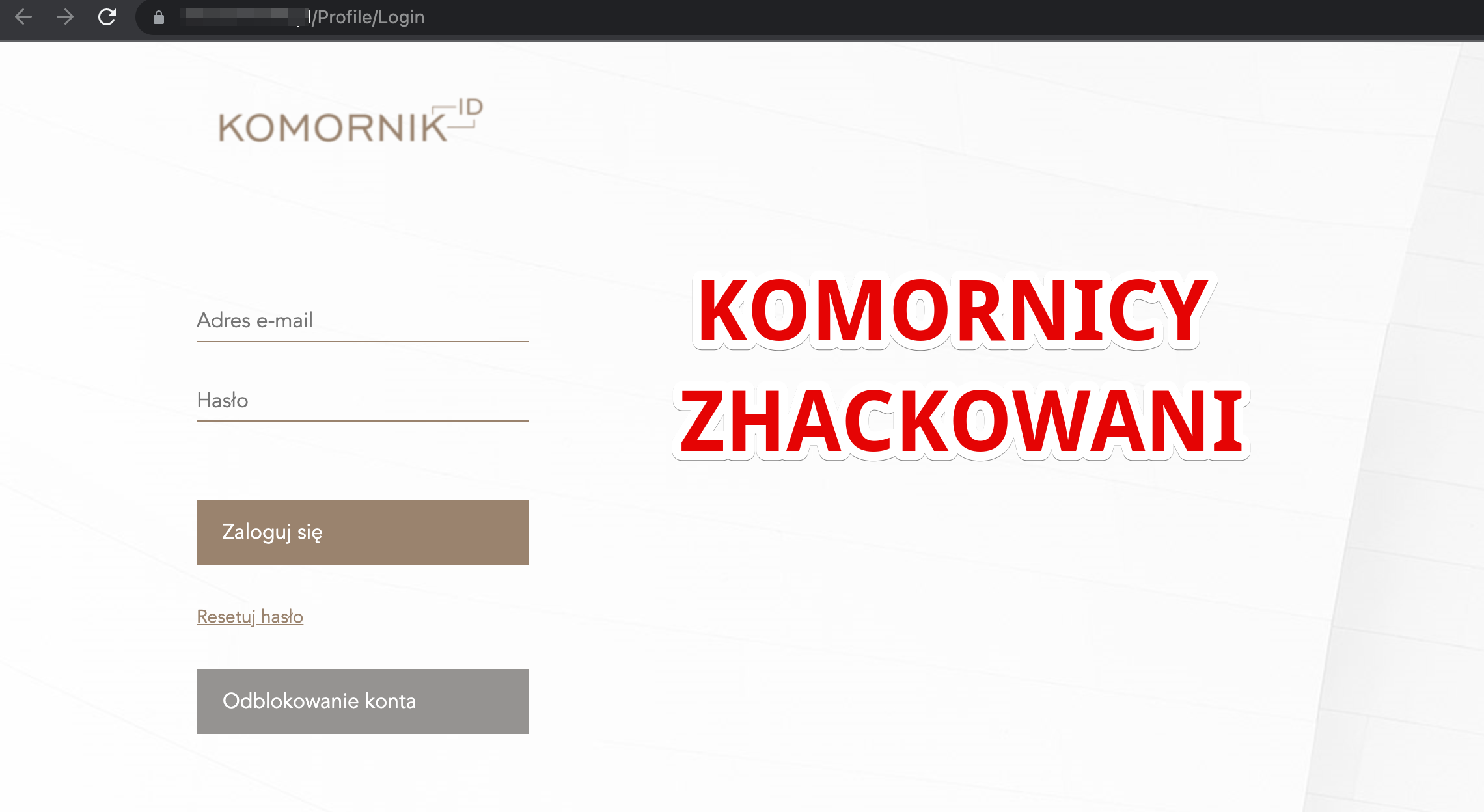

Udany atak na polskich komorników

Tiktok jako aplikacja do nanolearningu