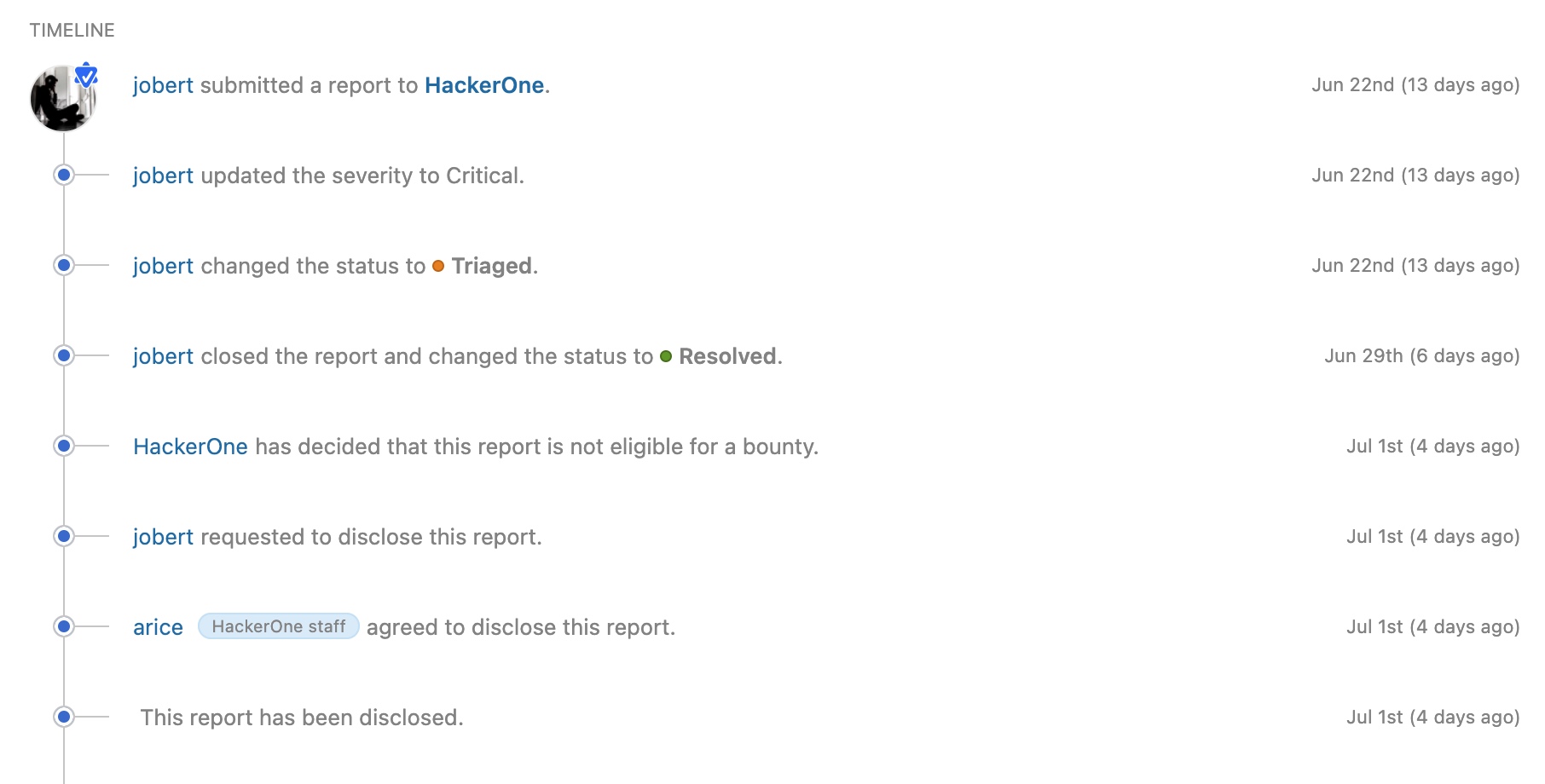

Pracownik platformy bug bounty podglądał i kradł zgłoszenia błędów. Zarabiał na nich na boku…

10 najważniejszych źródeł MITRE ATT&CK dzięki Pandas jedym klikiem

Cyber, Cyber… – 238 – Raport (30.06.2022 r.) – EPEC obiektem ataku ransomware

Symulator ataków w Defender for O365, czyli edukacja użytkowników przez praktykę

Cyber, Cyber… – 237 – Raport (29.06.2022 r.) – Evilnum powraca w nowej operacji

Co To Jest OSINT?

Cyber, Cyber… – 236 – Raport (28.06.2022 r.) – Cyberatak zmusza Iran Steel Company do wstrzymania produkcji

Advanced In The Wild Malware Test: Sprawdzamy blokowanie malware przed i po uruchomieniu

Cyber, Cyber… – 235 – Raport (27.06.2022 r.) – Nowy dodatek NetSec i Mitel Zero-Day

Część 6: Polecane programy do ochrony prywatności