CONFidence 2025: Future of cybersecurity

Skanowanie AV-EDR poza kernelem Windows. Microsoft pracuje nad API

Obiecują Polakom rekompensatę za zakupy online. To pułapka

Właściciel PZL-Świdnik stawia na cyberbezpieczeństwo! Leonardo przejmuje udziały w spółce zajmującej się obroną cyfrową.

Epokowa zmiana w Windowsie! „Blue Screen of Death” nie będzie już niebieski!

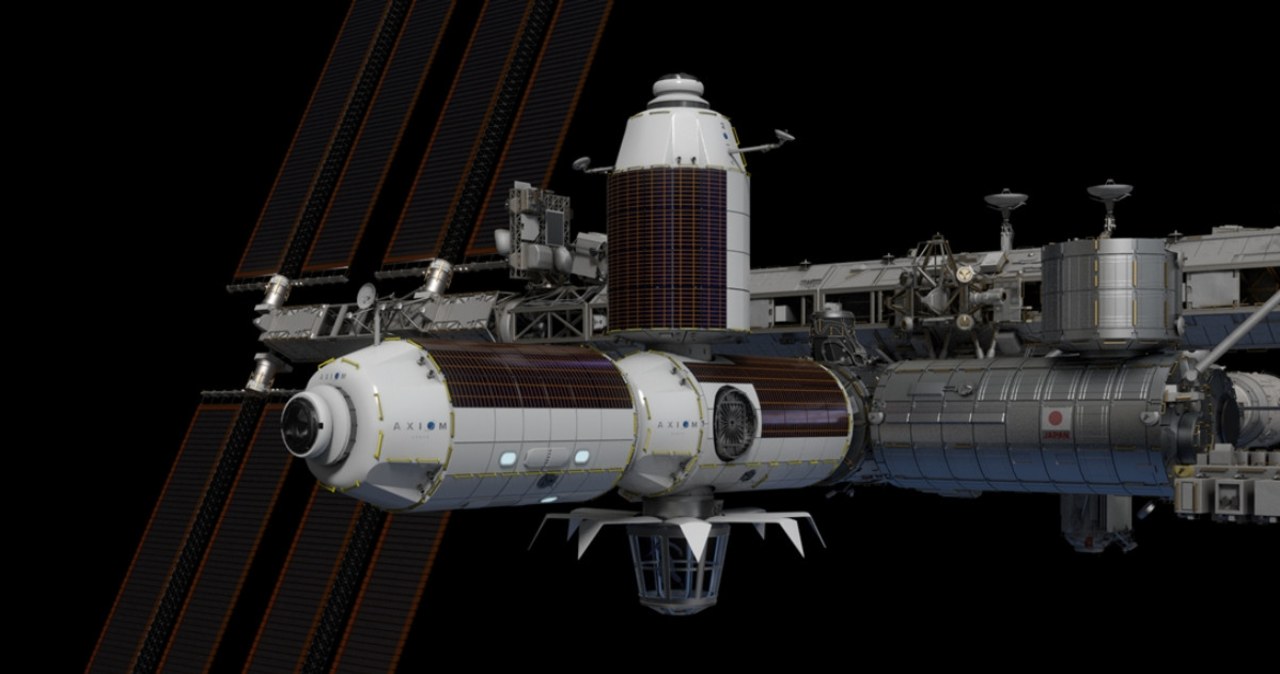

Z wizytą w fabryce Axiom Space. Nowa stacja kosmiczna zastąpi ISS

Kontrola graniczna UE jest podatna na ataki hakerskie. Do sieci trafiają niepokojące raporty

Świetny CTF dla młodych ludzi startuje już w piątek – warto!

Google publikuje pilną aktualizację bezpieczeństwa. Łata krytyczną podatność w Chrome

Michał Purzyński: Życie z telefonem opancerzonym mitygacją | OMH 2024