We współczesnym świecie życie kręci się wokół internetu. Przeglądarka to stały element każdego telefona.

Jak pokazywałem w innej swojej serii, „Internetowej inwigilacji”, przeglądarki zwykle nas chronią podczas internetowych wojaży. Owszem, odwiedzane strony wciąż mogą się trochę o nas dowiedzieć. Ale muszą stosować sztuczki.

Ale linki do stron trafiają się nie tylko w przeglądarce. Co się dzieje, gdy klikniemy jakiś w innej aplikacji?

Zwykle po prostu otworzy nam się strona w tej głównej, szczelnej, chroniącej nasz tyłek przeglądarce. Nic strasznego.

Ale może się też zdarzyć, iż zamiast niej otworzy się przeglądarka fałszywa. Wbudowana w aplikację, żeby zbierać nasze informacje.

To dość zaskakujący sposób śledzenia i warto go poznać. Zapraszam do lektury!

Spis treści

- Zarys tematu

- Podstawowe założenia

- Zostawianie linków przeglądarce

- WebView – „okno na świat”

- Okno nieszczelne

- Okno szczelne

- Przeglądarka udająca apkę

- Czarne scenariusze

- Czytanie haseł i wrażliwych danych

- Wyciąganie danych przez linki

- Doskonalsza replika przeglądarki

- Ustalanie marki czyjegoś telefonu

- Jak się chronić?

Zarys tematu

Mniej więcej rok temu pewien badacz zajmujący się sprawami cyfrowymi, Felix Krause, opublikował niepokojący raport. Pokazał, iż niektóre znane aplikacje mogą odczytywać wszystko, co robimy na stronach internetowych. Modyfikując w tym celu ich treść i dodając kod śledzący.

Stworzył również stronę internetową inappbrowser.com, która pokazuje w zrozumiały sposób, co taki kod jest w stanie zrobić.

A może bardzo wiele. W skrajnych przypadkach – odczytać każdy dotknięty element, każdą wpisaną literkę. Również na stronach cudzych, zupełnie niezwiązanych z daną apką.

W jakich sytuacjach może dojść do wstrzyknięcia w stronę śledzącego kodu? Wtedy, gdy nie odwiedzamy jej przez naszą domyślną przeglądarkę, tylko przez przeglądarkę wbudowaną bezpośrednio w aplikację śledzącą (ang. in-app browser).

I nie są to niszowe przypadki. Dotyczy to między innymi aplikacji od firmy Meta – Facebooka, Instagrama, Messengera. Znanych recydywistów w sprawie naruszania prywatności.

Swoje wbudowane przeglądarki mają również inne duże platformy, jak chociażby Reddit i Twitter.

Ale palma pierwszeństwa w kwestii inwazyjności należy do TikToka. Nie dość, iż na stronie badacza wypada najgorzej… To, jeszcze nie daje opcji otwierania linków w naszej własnej przeglądarce. Wchodząc do przeglądarki TikToka, stajemy się jej więźniami.

Ich rzecznik twierdzi, iż przenoszenie użytkownika do innej przeglądarki… uderzałoby w płynność korzystania z apki (would make for a clunky, less slick experience).

Skoro widzimy skalę zagrożenia, to poznajmy je nieco bliżej! Omówmy sobie, czym są wbudowane przeglądarki. Ale najpierw parę podstaw.

Podstawowe założenia

Niezależność aplikacji mobilnych

Przypomnę tu podstawową, wałkowaną przez całą serię zasadę mobilnych systemów operacyjnych. Mianowicie: każda apka ma własną prywatną przestrzeń. Aplikacje nie mogą zaglądać nawzajem do swoich plików.

Każda apka widzi większość rzeczy, jakie robimy wewnątrz niej samej. Nie widzi, co robimy wewnątrz innych apek. Całą sprawę nieco dokładniej opisałem we wpisie na temat systemu plików.

Może to być nieintuicyjne dla osób wychowanych na komputerach osobistych. Tam zdarzało się, iż programy zaglądały do siebie, a choćby modyfikowały cudzy kod (cheaty do gier). Ale w przypadku telefonów twórcy systemów postawili na coś szczelniejszego.

Jeśli jakaś Apka 1 chce mieć oko na nasze ruchy, to jedynym pewnym sposobem jest trzymanie nas jak najdłużej na swoim terytorium. Gdy tylko przejdziemy do Apki 2, to stracą nas z oczu.

Pewną osobę zaniepokoił fakt, iż TikTok na ogólnej liście zbieranych danych wymienia dostęp do historii przeglądania.

Ale na szczęście przez cały czas obowiązuje tu uniwersalna zasada. Apki nie mogą do siebie zaglądać. TikTok nie zajrzy do historii naszej głównej przeglądarki. Co najwyżej do historii nagromadzonej w jego przeglądarce wbudowanej.

Co nie zmienia faktu, iż niektórzy mogą zostawić w takiej tiktokowej historii dość osobiste rzeczy.

Przeglądarka = silnik + interfejs

Praktycznie każdy system operacyjny zawiera wbudowaną aplikację do przeglądania internetu. Nazywamy ją przeglądarką systemową. Oprócz tego można instalować inne, niezależne przeglądarki. A choćby ustawiać je jako domyślne, jeżeli wolimy je od systemowej.

Każdą przeglądarkę możemy sobie podzielić na dwie główne części.

-

Silnik,

czyli zestaw programików za kulisami. Odpowiadają za działanie przeglądarki. Proszenie o strony, szyfrowanie połączeń, analizę treści, układanie elementów na stronie. -

Interfejs,

czyli to, co widzimy. Paski z opcjami, strzałki Wstecz i Dalej, przycisk od odświeżania strony…

Na systemie Android najczęstszą bazą jest Chromium od Google’a (bazą, nie silnikiem, bo to adekwatnie pełnoprawna przeglądarka).

To na niej opiera się wiele domyślnych, systemowych przeglądarek. Miewają różne nazwy, bo wielu producentów często tworzy coś własnego. Czasem to po prostu aplikacja zwana Internet, obecna od początku na ekranie głównym telefonu.

W przypadku Apple wszystkie przeglądarki muszą korzystać z tego samego silnika – stworzonego przez nich WebKita. Czy to Firefox, Chrome czy Brave… każda jest jedynie nakładką, a pod spodem tkwi WebKit.

Z kolei ich oficjalną, systemową przeglądarką jest Safari (też na bazie WebKita).

Główne przeglądarki oraz ich fundamenty. W przypadku Androida użyłem ikony przeglądarki Samsunga.

Innych, alternatywnych systemów operacyjnych tutaj nie omówię. Ale uznaję ich istnienie, a mobilnym Linuksom wręcz kibicuję :wink:

Zostawianie linków przeglądarce

Aplikacje mogą otwierać linki na różne sposoby. Zacznijmy od tego najmniej groźnego – po prostu usuwają się z drogi i każą otworzyć nasz link domyślnej przeglądarce.

- Jesteśmy w jakiejś apce A, jest tam link. Naciskamy go.

- Aplikacja A to wyłapuje. Wysyła systemowi prośbę „otwórz ten link”.

- System słucha i otwiera link w domyślnej przeglądarce, czyli całkiem osobnej apce.

Ta metoda daje najwięcej prywatności. Po kliknięciu przechodzimy do przeglądarki i znikamy apce A z oczu. Możliwe, iż choćby nie będzie wiedziała, co to za przeglądarka.

Parafrazując infantylne memy: skoro nas kochają, to puszczają nas wolno :wink:

Ale uwaga! Choć apka traci możliwość śledzenia, przez cały czas może nadużyć tej metody do wysłania tego, co już wyśledziła. Zwłaszcza iż otwarcie linku nie wymaga żadnego pozwolenia. Zagrożenie omówię bliżej końca wpisu.

WebView – „okno na świat”

Czasem aplikacja, zamiast oddawać użytkownika jego przeglądarce, woli zatrzymać go u siebie. Niekoniecznie w złych celach… Ale to zależy od tego, które z dostępnych rozwiązań technicznych wybierze.

W tym celu sama otwiera stronę internetową, wewnątrz siebie (we własnym interfejsie). Może ona zajmować całość ekranu, może zajmować jedynie część.

Jednocześnie apka nie musi sama wcielać się w przeglądarkę. Wystarczy, iż zwróci się do systemu.

„Systemie, otwórz mi w tym miejscu okno na świat, o wymiarach takich a takich. I otwórz w nim https://jakas-zmyslona-stronka.com.pl”.

A system otwiera okno, korzystając z dostępnego sobie silnika przeglądarki. Czyli, przypomnę: Chromium na Androidach, WebKit na iOS. Takie okno znamy ogólnie pod nazwą WebView.

Wspomniałem wyżej, iż WV nie musi być otwierane w złych celach. Ale to w dużej mierze zależy od „szczelności” takiego okna. Od tego, czy aplikacja goszcząca je u siebie może wyciągać z niego informacje.

Omówmy sobie te dwa rodzaje „okien na świat”, szczelne i nieszczelne. Ich rodzaje na systemach iOS i Android są w miarę zbliżone. A bardziej subtelne różnice pozwolę sobie pominąć.

Wbudowane przeglądarki są zjawiskiem zadziwiająco popularnym – odpowiadają za kilkanaście procent ruchu internetowego na świecie.

Nie wiem natomiast, jaki odsetek ich użytkowników ma świadomość zagrożeń.

Okno nieszczelne

To okno otwierające się wewnątrz cudzej aplikacji. Niekoniecznie na cały ekran, może zajmować tylko część przestrzeni. Wewnątrz niego – widok na internet.

Takie okno nie ma dostępu do danych głównej przeglądarki. Nie zajrzy nam w historię czy też pliki cookies. Może je sobie co najwyżej niezależnie zbierać, w miarę odwiedzania przez nas kolejnych stron.

Z drugiej strony – aplikacja, wewnątrz której się otwiera, może dodawać do odwiedzanych przez nas stron rzeczy od siebie. Takie jak kod JavaScript, którego łatwo użyć do zbierania i wysyłania innym dokładnych informacji o nas.

W ten sposób ma pewien wgląd w nasze działania w szerszym internecie, poza swoim głównym obszarem działań. To właśnie na temat tego zagrożenia wypowiadał się Felix Krause.

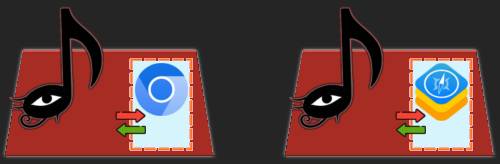

W przypadku Androida taki nieszczelny element nazywa się po prostu WebView. Na systemach iOS bardzo podobna rzecz to WKWebView.

Kiedyś na iOS było też coś takiego jak UIWebView, jeszcze mniej szczelne. Ale od kilku wersji systemu ten element nie jest wspierany.

WebView w wariancie nieszczelnym. Na telefonach z Androidem jest obsługiwane przez Chromium, na iPhone’ach przez WebKita.

Okno szczelne

Oba systemy oferują autorom aplikacji również szczelną wersję WebView. Otwiera się wewnątrz apki, ale jest od niej odizolowana.

Na systemach Android możemy użyć w swoich apkach elementu zwanego CustomTab. Jego odpowiednikiem na systemie iOS jest SFSafariViewController.

W obu przypadkach wewnątrz cudzej aplikacji otwiera nam się okno naszej głównej przeglądarki. Tej, której zwykle używamy do łażenia po internecie. Wraz ze znajomym interfejsem, zapisanymi hasłami, historią…

Tyle iż apka, w której się to okno otworzyło, nie ma możliwości zaglądania do niego, patrzenia co robimy. Nie może też dodawać od siebie żadnego JavaScriptu.

Android posiada również nówkę z 2020 roku, Trusted Web Activity. To coś w rodzaju wersji hybrydowej – okno oparte na CustomTab, ale bez pełnego interfejsu przeglądarki. Jest parę innych różnic, ale dla nas mniej ciekawych. To po prostu inne szczelne okno.

Złe apki mogłyby teoretycznie obejść izolację, nakładając na ekran niewidzialne elementy. Wyłapywałyby, co nacisnął użytkownik. W ten sposób mogłyby np. odczytać, co ktoś napisał na klawiaturze ekranowej.

Google i Apple mogą wyłapywać takie apki i nie wpuszczać ich do swoich baz aplikacji (Apple wprost straszy, iż zabrania śledzenia).

Ale czy mamy oprócz tego pewniejsze, techniczne zabezpieczenia przed obchodzeniem izolacji? Nie wiem, ale spróbuję się dowiedzieć.

Szczelne okna są dobre dla prywatności. Podobnie jak przy zostawianiu linków przeglądarce – twórcy odbierają sobie możliwość łypania na to, co robimy na stronach. Ale uwaga! przez cały czas mogą użyć takich okien do wysłania naszych danych. O tym bliżej końca wpisu.

W każdym razie, skoro oba systemy dają takie narzędzie… to dlaczego TikTok, apki Facebooka i inni domyślnie z niego nie korzystają? Czemu wolą wersję nieszczelną?

Tak, pamiętam, „płynność korzystania”… Ale jestem sceptyczny.

Przeglądarka udająca apkę

Tutaj przedstawię zagrożenie bardziej teoretyczne, ale realne.

Mianowicie: aplikacje na Androidzie nie muszą wchodzić w interakcje z internetem poprzez WebView. Mogą również umieścić w sobie własny, niezależny silnik. Nie otwierać w sobie przeglądarki, tylko być przeglądarką.

W przypadku iOS-a byłoby trudniej, tam wszystko musi korzystać z WebKita. Poza tym Apple wprost pisze, iż krzywo patrzą na próby tworzenia replik przeglądarki.

Attempting to replicate the functionality of Safari in your app is unnecessary and discouraged.

W każdym razie – załóżmy, iż taka aplikacja z własnym silnikiem, de facto przeglądarka (ale oficjalnie udająca coś innego), prześlizguje się przez kontrolę wielkich firm i trafia w ręce użytkowników.

Ma wiele możliwości. Może nadać części swojego okna taki wygląd, jak te szczelniejsze wersje WebView na Androidzie i iOS.

Oczywiście nie będzie idealną imitacją, bo nie ma chociażby dostępu do historii przeglądania czy zapisanych haseł – te tkwią jedynie w domyślnej przeglądarce. A apki, pamiętajmy, nie mogą do siebie zerkać.

Ale powierzchnowna imitacja mogłaby wystarczyć do uśpienia naszej czujności.

Jednocześnie apka miałaby całkiem swobodny dostęp do tego, co przeglądamy, wszystkich naszych działań. choćby lepszy niż przez oficjalne WebView, bo ściśle z nią zintegrowany.

Osobiście myślę, iż coś tak oczywistego by nie przeszło przez sito procesu oceniania i nie trafiło do PlayStore’a czy AppStore’a. Ale zagrożenie warto znać.

Czarne scenariusze

Czytanie haseł i wrażliwych danych

To najbardziej jaskrawy przykład. jeżeli apka może dodawać od siebie dowolny kod do stron, to może rejestrować wszystko co robimy. Naciśnięte obszary strony, wpisany tekst, czas jaki na danej stronce spędzamy. Wszystkie dane może zbierać i przesyłać do siebie.

Na pocieszenie – takie zachowanie jest już typowym atakiem na użytkownika, więc jest szansa, iż aplikacje nie zostałyby zaakceptowane przez największe bazy aplikacji, takie jak PlayStore czy AppStore.

…Chociaż z drugiej strony – TikTok i apki Facebooka jakoś funkcjonują.

Wyciąganie danych przez linki

Wyżej zasugerowałem, iż choćby najbezpieczniejsze metody – otwarcie linku w przeglądarce systemowej albo w jakimś szczelniejszym wariancie WebView – mają swoją lukę.

Apka nie będzie w stanie nas śledzić po oddaniu linku w ręce systemu… Ale może w tym linku upchnąć nasze sekrety.

Sam Google pisze na swojej stronie na temat funkcji Trusted Web Activities, czyli tego najszczelniejszego okna (w punkcie 4):

możesz skomunikować aplikację z treściami sieciowymi, przekazując dane dla/od stron wewnątrz adresów URL

Źródło: Google. Luźne tłumaczenie moje.

Może to brzmieć niejasno, ale prawdopodobnie chodzi im o parametry w linkach.

Ich działanie opiera się na fakcie, iż na końcu linku, po znaku zapytania, możemy dodać dowolne rzeczy. Byle format się zgadzał, ale to małe ograniczenie.

Nie powinno to wpłynąć na działanie samego linku, na stronę do której prowadzi. Ale nasz adresat odbierze całość, razem z parametrami. I może wyczytać z nich informacje.

Przykład? Mamy u siebie złą apkę. Na podstawie różnych analiz (GPS, SMS-y, zawartość plików itp.) ustala nasze dane osobowe i miejsce zamieszkania. Teraz chce to wysłać swoim właścicielom, ale jak najdyskretniej.

Może podsunąć nam link do strony, którą kontrolują jej autorzy. Dajmy na to: link do podstrony z regulaminem. A na końcu tego linku, po parametrach, upycha nasze informacje.

Tutaj dane to imię (Kazimierz), nazwisko (Nowak), miejsce zamieszania (Warszawa, ul. Fikcyjna 13).

Kiedy otworzy nam się ten regulamin, to dane polecą do właścicieli strony. Czyli zarazem autorów złej apki.

Gdyby próbowali wysyłać dane ludzi do siebie, wprost przez apkę, to może ktoś by ich złapał. Ale kiedy chowają je w linkach, a linki otwierają się w teoretycznie bezpieczny sposób (poza ich oczami)? Mniej osób będzie podejrzewało śledzenie.

Doskonalsza replika przeglądarki

Jeśli używamy niestandardowej przeglądarki (takiej jak Firefox Focus) to rośnie szansa, iż rozpoznamy, gdy apka spróbuje otworzyć przeglądarkę wbudowaną. Po prostu coś będzie nie tak. Inny kolor pasków, inny wygląd przycisków.

Ale gdybyśmy mieli szczególnie wrednego przeciwnika, to mógłby próbować poznać wygląd naszej przeglądarki i się pod nią podszyć jak kameleon.

Na początku podsunąłby nam link do kontrolowanej przez siebie strony. I otworzył go w domyślnej przeglądarce. Uzasadniając to na przykład tym, iż musimy przeczytać regulamin. I wszystko OK, prawda? Domyślna, czyli bezpieczna?

Tyle iż odwiedzając tę stronę, nasza przeglądarka wysłałaby trochę informacji o sobie (np. to, iż jest Firefoksem albo Brave’em). Inne informacje dałoby się ustalić na podstawie kodu JavaScript. Albo choćby obrazków, jakie pobierze przeglądarka.

Mając te informacje, nasz przeciwnik może sprawdzić w wielkiej bazie, jak powinien wyglądać interfejs naszej przeglądarki.

A przy kolejnych interakcjach już nie będzie otwierał linków w przeglądarce domyślnej, jak zrobił w kroku pierwszym. od dzisiaj może używać nieszczelnego WebView albo pełnej podróbki. Tyle iż wystylizowanej na naszą przeglądarkę.

Nie będzie to w 100% dokładne, bo przeglądarki nie mówią stronom wszystkiego. Ale na pewno lepiej dopasowane, niż pokazywanie wszystkim identycznego interfejsu. Jest szansa, iż się nie połapiemy i wpiszemy coś wrażliwego.

Ustalanie marki czyjegoś telefonu

Tutaj przypadek raczej niegroźny na tle powyższych. Ale pokazuje, iż działanie wbudowanych przeglądarek mogą wykorzystać osoby z zewnątrz, niezwiązane z ich autorami. Mogą odczytać pewne informacje, których normalnie by nie dostały.

Wyobraźmy sobie, iż ktoś znajomy nam pisze, iż ma nowy telefon. Nie przyznaje, jakiej marki. Ale układamy w głowie diabelski plan, który pozwoli się tego dowiedzieć. Kontrolujemy własną stronę internetową. Mamy wgląd do jej serwera.

Pierwsza myśl – napiszemy przez Signala zaproszenie na naszą stronę („O, super! Działa ci na tym telefonie moja animacja?”).

Gdy ta osoba tam wejdzie, jej przeglądarka wyśle nam coś zwanego user agent. Krótką informację o systemie i przeglądarce. To normalna część działania internetu.

Tylko iż znajoma osoba jako domyślną przeglądarkę ma ustawionego Firefoksa. A ten wysyła jedynie lakoniczne informacje:

Informacje sprawdzone na stronie BrowserLeaks; zachęcam do porównania sobie na niej różnych przeglądarek.

Nasz plan upadł? Niekoniecznie! Bo możemy jeszcze wykorzystać wbudowaną przeglądarkę.

-

Wysyłamy link do naszej strony nie przez Signala, tylko przez Messengera.

Jest spora szansa, iż znajoma osoba niczego nie zmieniała w opcjach; zatem link po kliknięciu otworzy się w przeglądarce wbudowanej.

-

Przeglądarka wbudowana zmienia user-agenta. Na takiego, który zawiera w sobie nazwę marki telefonu.

Przynajmniej w przypadku pewnego rozsądnego cenowo Huaweia. Innych nie sprawdzałem. -

…a iż odwiedza stronę należącą do nas, to wysyła jej komplet informacji.

W tym user agenta. -

…a iż mamy dostęp do serwera, to możemy sprawdzić logi (historię).

Widzimy w nich, iż krótko po odebraniu linku przez znajomą osobę zostaliśmy odwiedzeni przez kogoś z telefonem Huawei, konkretniej model Y6P. Przychodzącego z apki od Facebooka.

... Android 10; MED-LX9N Build/HUAWEIMED-LX9N ... FB_IAB -

Możemy teraz odpisać: „Ten twój telefon. Niech zgadnę, Huawei Y6P?” :smiling_imp:

A na większą skalę? Właściciele stron mogą analizować takie szczegółowe user agenty. Przypisywać konkretnym użytkownikom używane marki telefonów oraz aplikacje, z których korzystają. Tworzyć dokładniejsze profile.

A potem chociażby decydować na tej podstawie, jak drogi chłam będą nam podsuwać.

Jak się chronić?

Przede wszystkim korzystajmy z zaufanych aplikacji. Szkoda byłoby pobrać coś szemranego, co zawiera własną wbudowaną przeglądarkę i będzie próbowało czytać nasze hasła bankowe.

W przeciwieństwie do spraw z ostatnich wpisów o apkach – tutaj nie pomoże nam system pozwoleń. Prawie każda aplikacja wymaga dostępu do internetu.

Rozpoznawanie zagrożenia

Jak w ogóle się połapać, czy nie jesteśmy przypadkiem zamknięci w cudzym WebView, pod lupą?

Warto pomyśleć nad użyciem przeglądarki innej niż domyślna. Jak Firefox. I jej wystylizowaniem, jeżeli jest taka opcja. Możemy na przykład wybrać nietypowy motyw kolorystyczny.

Pisałem wcześniej, w jaki sposób apki mogłyby, we współpracy ze stronami internetowymi, udoskonalać swoje imitacje. Ale do wewnętrznych motywów przeglądarki nie powinny mieć wglądu.

Jeśli zatem w cudzej apce otworzy nam się coś wyglądającego jak przeglądarka, ale kolory nie pasują… To czas się niepokoić.

Motyw kolorystyczny lepiej ustawić w samej przeglądarce. Systemowy motyw ciemny może bowiem zostać wykryty przez stronki-podglądaczy, a potem użyty do pokazania nam lepszej repliki.

Inna opcja, jeżeli nie jesteśmy pewni? Wejdźmy na jakąś (mniej wrażliwą) stronę wymagającą logowania. jeżeli w normalnych warunkach pokazałoby nasze konto, a teraz jest tylko ekran logowania (czytaj: nie jesteśmy zalogowani), to od razu zapalmy czerwoną lampkę w głowie.

Można też sprawdzić wspomnianą stronkę Felixa K. Powinna wykryć, jeżeli ktoś dodał nam do strony kod, którego nie powinno tam być. Albo BrowserLeaks (ale tam już musimy wiedzieć, na jakie informacje patrzeć).

Trzymanie się domyślnej przeglądarki

Wiedząc, iż jakaś aplikacja wpycha nas w WebView pod swoją kontrolą, możemy zacząć walczyć. I otwierać linki na swoich zasadach, we własnej przeglądarce.

Niektóre apki dają nam możliwość wyboru. Przykładowo, dla Messengera:

- klikamy swoje zdjęcie w górnym lewym rogu,

- wybieramy opcję Zdjęcia i multimedia (nieintuicyjnie!),

- zaznaczamy opcję Otwieraj linki w domyślnej przeglądarce.

Jeśli apka nie daje nam takiej możliwości w opcjach, to możliwe, iż pozwala przynajmniej normalnie kopiować linki.

Żeby to zrobić, przytrzymujemy na linku palec i wybieramy opcję Kopiuj link (albo Odnośnik, albo coś podobnego; to od apki zależy, jak nazwie opcję i czy ją da).

Następnie zamykamy apkę, otwieramy swoją główną przeglądarkę. Wklejamy link w pasek (często od razu nam to podpowiada). I już! Będziemy poza oczami podglądaczy.

A jeżeli mamy przypadki beznadziejne, jak TikTok, które za nic nie chcą nas wypuścić? Pozostaje unikać klikania w linki. Zapamiętywać, co chcemy sprawdzić, i sprawdzać to potem na komputerze, przez ich stronę internetową.

Dla autorów stron

A jeżeli jesteśmy autorami stron? Możemy rozpoznać, po user agencie oraz innych informacjach, czy ktoś nas odwiedza przez wbudowaną przeglądarkę. Przykład wyżej.

Potem można wyświetlić odpowiednie ostrzeżenie. “Znam twój model telefonu, wiem iż przybywasz z apki”.

Można też dopisać, iż TikTok, Facebook czy tam inna apka ujawnia te dane całemu internetowi. Taka mała akcja w ramach uświadamiania społeczeństwa :smiling_imp:

I na tym psotnym pomyślę kończę. Mam nadzieję, iż żadna udawana przeglądarka nie weźmie Was na przejażdżkę wbrew woli.

Do zobaczenia w kolejnych wpisach!