Niedawno opisywaliśmy teoretyczne ataki Juice Jacking wspominając, iż są one realnym zagrożeniem technicznym, ale w praktyce pozostają głównie w sferze badań i demonstracji. Zaznaczaliśmy, iż producenci urządzeń i systemów operacyjnych stale wzmacniają zabezpieczenia chroniące nowoczesne urządzenia przed tego typu zagrożeniami. Jak udowodnili badacze z TU Graz zabezpieczenia te można próbować obejść.

ChoiceJacking nowy poziom zagrożenia

W odpowiedzi na zagrożenia wynikające z juice jackingu producenci wdrożyli pytania o pozwolenia: po podłączeniu, urządzenie pyta, czy użytkownik zgadza się na transfer danych, czy tylko ładowanie. Wydawało się, iż to skuteczna ochrona. Najnowszy atak Choice Jacking obchodzi te zabezpieczenia. Opisywany przez badaczy z TU Graz atak wykorzystuje fakt, iż telefony komunikują się przez port USB zarówno z ładowarką jak i komputerem czy zewnętrznym urządzeniem typu mysz i klawiatura. Dzięki temu specjalnie przygotowana ładowarka może:

- podszyć się pod klawiaturę, wysyłając komendy akceptujące żądania,

- zautomatyzować potwierdzenie komunikatu systemowego,

- na wybranych modelach telefonów aktywować tryb programisty (ADB),

- wykonać polecenie szybciej niż użytkownik jest w stanie zareagować.

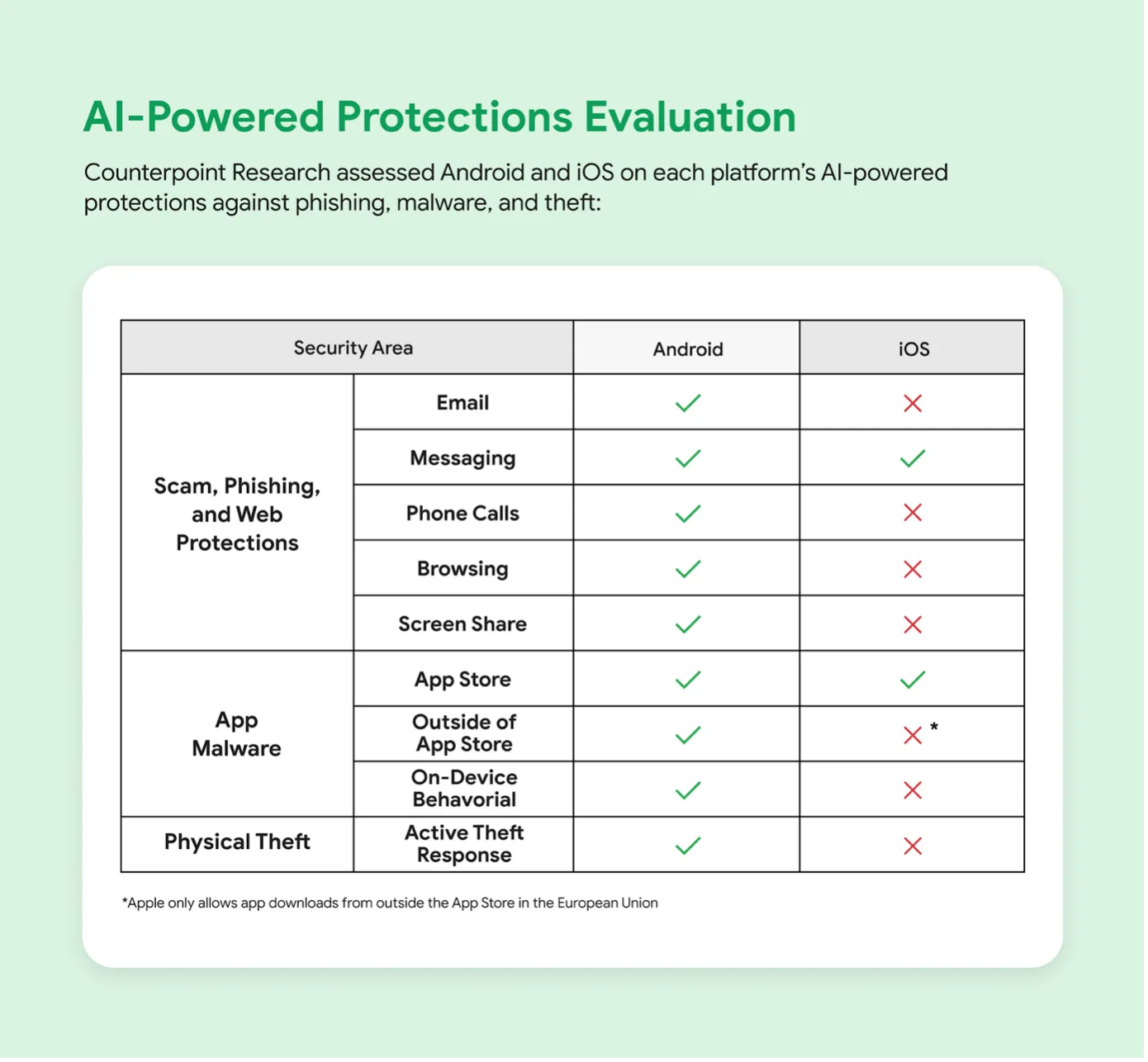

Testy badaczy wykazały, iż ChoiceJacking działa zarówno na Androidzie, jak i iOS i to choćby wtedy, gdy użytkownik nie wykonał żadnego kliknięcia. Wśród podatnych urządzeń znalazły się m.in. telefony Xiaomi, Oppo, Honor, a także wybrane modele Apple i Google.

Źródło: “CHOICEJACKING: Compromising Mobile Devices through Malicious Chargers like a Decade ago”, Florian Draschbacher, et al.

Źródło: “CHOICEJACKING: Compromising Mobile Devices through Malicious Chargers like a Decade ago”, Florian Draschbacher, et al.Najważniejsze techniki wykorzystywane w atakach ChoiceJacking

- Rejestracja jako klawiatura i użycie Bluetooth. Zainfekowane urządzenie najpierw uruchamia Bluetooth na telefonie, potem łączy się samo ze sobą jako klawiatura bez wiedzy ofiary. Tą drogą akceptuje komunikaty systemowe.

- Zalanie bufora klawiatury. Ładowarka symuluje tysiące naciśnięć, które automatycznie akceptują prośbę o udostępnienie danych.

Kluczem do sukcesu tego ataku jest wykorzystanie możliwości, jakie daje „emulowanie” przez ładowarkę różnych urządzeń wejściowych. Telefon, zamiast wykrywać typową ładowarkę, uważa, iż podłączono np. klawiaturę — a ta może wprowadzać polecenia szybciej niż człowiek zareaguje. Dzięki temu systemowe zabezpieczenia, oparte na komunikatach wyświetlanych użytkownikowi, są po prostu „przeklikiwane” automatycznie. Zespół badaczy TU Graz wykazał w eksperymentach, iż atak działa zarówno na urządzeniach z Androidem, jak i iOS, oraz dotyczy wielu znanych marek telefonów.

Źródło: “CHOICEJACKING: Compromising Mobile Devices through Malicious Chargers like a Decade ago”, Florian Draschbacher, et al.

Źródło: “CHOICEJACKING: Compromising Mobile Devices through Malicious Chargers like a Decade ago”, Florian Draschbacher, et al.W badaniu zespołu z TU Graz poświęconym atakowi ChoiceJacking naukowcy bardzo szczegółowo przeanalizowali, w jakich sytuacjach przejęcie kontroli nad urządzeniem jest możliwe i czy możliwe jest wykrycie, czy ekran telefonu jest w danym momencie odblokowany. Scenariusz ataku wymaga, by ekran urządzenia był przez chwilę odblokowany w czasie ładowania. Gdy spełniony jest ten warunek, atak przebiega w ciągu milisekund – tak szybko, iż użytkownik może jedynie zauważyć krótkie mignięcie lub artefakt wizualny na ekranie, który niemal zawsze pozostaje niezauważony. Po wykonaniu tej szybkiej operacji, atakujący uzyskuje dostęp do plików lub zdolność do wykonywania kodu aż do odłączenia telefonu.

Zespół z TU Graz opisał tzw. „power line side-channel” i analizę zmian poboru prądu podczas użytkowania telefonu. Dzięki temu ładowarka może wykryć, czy użytkownik podjął jakąś aktywność, np. odebrał połączenie, włączył ekran lub go odblokował. To pozwala synchronizować moment ataku z czasem, gdy urządzenie jest gotowe do interakcji – czyli wtedy, gdy ekran jest odblokowany lub użytkownik chwilowo korzysta z telefonu. Warto nadmienić, iż w przypadku niektórych marek telefonów atak można zrealizować choćby na zablokowanych urządzeniach dzięki błędom implementacyjnym.

W odpowiedzi na ujawnione słabości, Apple, Google oraz czołowi producenci wdrożyli odpowiednie aktualizacje. W systemach iOS/iPadOS od wersji 18.4 oraz Androidzie 15 na wybranych urządzeniach wymagana jest już nie tylko zgoda użytkownika, ale i autoryzacja hasłem lub biometrią przed jakimkolwiek transferem danych przez USB.

Źródła: