W dzisiejszym artykule przybliżymy Wam nowy termin w cybersecurity – LoTS. Na przykładzie GitHuba opiszemy też metody działania cyberprzestępców.

Co to jest LoTS?

LoTS ma związek z opisywanym przez nas wcześniej LoTL (Living-off-the-Land). Termin Living-off-Trusted-Sites, bo tak wygląda w rozwinięciu, oznacza taktykę, w której atakujący korzystają z popularnych, legalnych domen podczas przeprowadzania phishingu, komunikacji z serwerami C2, eksfiltracji i pobierania narzędzi w celu uniknięcia wykrycia.

Przykładową listę takich domen (lista witryn internetowych umożliwia atakującym wykorzystanie ich domeny lub subdomeny) i kontekstu ich użycia możecie zobaczyć tutaj.

Na liście LoTS z oczywistych względów znalazł się GitHub. Ataki na tę platformę opisywaliśmy już w kilku artykułach.

GitHub jako źródło dla LoTS

GitHub jest jedną z najpopularniejszych platform, wyprzedzając GitLab (40%) i BitBucket (25%). Używa jej aż 77% programistów.

Obecnie ponad 94 miliony osób korzystają z GitHuba przy kodowaniu. Pomaga on przechowywać zmiany w kodzie, zarządzać nimi i śledzić je, wspierając wspólne tworzenie dzięki narzędzi do hostingu, kontroli wersji, śledzenia problemów i przeglądu kodu.

Stał się również doskonałym źródłem do atakowania oraz wykorzystywania przez hakerów. Używają go oni do uzyskiwania dostępu do repozytoriów kodu źródłowego i manipulowania nim. Platforma obsługuje projekty typu open source, a nieautoryzowany dostęp umożliwia hakerom wstrzykiwanie złośliwego kodu, kradzież poufnych informacji i wykorzystywanie luk w zabezpieczeniach w procesach tworzenia oprogramowania.

Korzystanie z usług GitHuba w przypadku złośliwej infrastruktury pozwala przeciwnikom wtopić się w legalny ruch sieciowy, często omijając tradycyjne zabezpieczenia i utrudniając śledzenie infrastruktury nadrzędnej i przypisywanie aktorów.

Oczekuje się, iż popularność podejścia LoTS polegającego na „ukrywaniu się” za zaufanymi stronami będzie rosła wraz ze wzrostem wykorzystania APT, a mniej wyrafinowane grupy gwałtownie pójdą w jego ślady.

Ugrupowania APT wykorzystujące LoTS

W ostatnim czasie zauważono, iż ugrupowania zagrażające aktywnie wykorzystują platformę GitHub do kilku nielegalnych celów, korzystając z jej ogólnodostępnego interfejsu API, aby uniknąć wykrycia i uzyskać inne korzyści w ruchu sieciowym.

Podmioty zagrażające wykorzystują LoTS, takie jak GitHub, w czterech głównych kategoriach: „dostarczanie ładunku”, „DDR”, „pełne C2” oraz „eksfiltracja”. Wszystkie te schematy wykorzystują nie tyle luki w zabezpieczeniach GitHuba, co po prostu funkcje platformy.

Dostarczenie ładunku jest dominujące i od lat wykorzystywane przez następujących cyberprzestępców i grupy sponsorowane przez państwo:

- BUHTRAP,

- TeamTNT,

- Gaza Cybergang,

- APT37.

Netskope zauważa, iż w 2022 r. GitHub miał 7,6% udziału w pobraniu złośliwego systemu z chmury, a scenariusze nadużyć obejmują metody przemieszczania i skupiania się na infekcjach.

Według raportu GitHub jest wykorzystywany również do obsługi DDR, podobnie jak inne platformy dostępu do danych. Użytkownicy udostępniają adresy URL, domeny lub adresy IP choćby w zaszyfrowanych plikach, które stwarzają minimalne bezpośrednie ryzyko ze względu na wyzwanie, jakie stawia platforma w zakresie określenia złośliwych zamiarów bez kontekstu.

Pełne C2 przy użyciu GitHuba obejmuje „warstwę abstrakcji”, ale jest mniej powszechne ze względu na ograniczenia funkcjonalne i obawy dotyczące ekspozycji. GitHub może służyć jako serwer proxy eksfiltracji, ale zdarza się to rzadziej niż w przypadku innych schematów.

Tymczasem strony w GitHubie są również wykorzystywane do phishingu lub przekierowywania ruchu przez podmioty zagrażające, co zapewnia dłuższe okresy działania stron phishingowych.

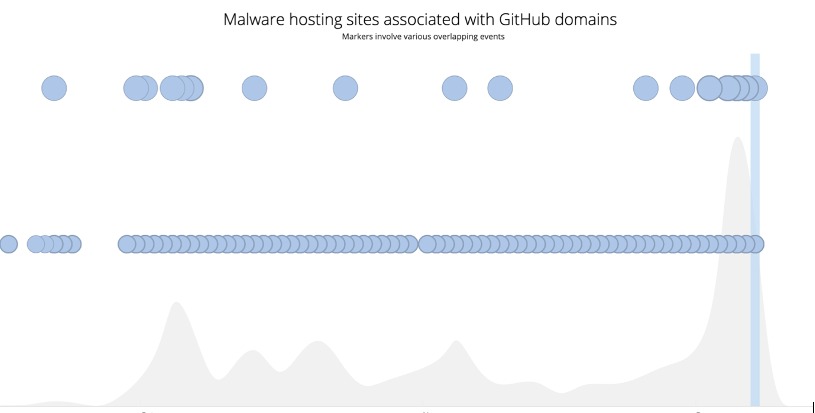

Witryny hostujące złośliwe oprogramowanie powiązane z domenami GitHub.

Witryny hostujące złośliwe oprogramowanie powiązane z domenami GitHub.Źródło: Recorded Future

Zalecenia

Poniżej wymieniliśmy wszystkie działania, które pomogą Wam uchronić się przez atakami LoTS, w tym GitHub:

- zwiększenie widoczności sieci i wdrożenie rozwiązania NDR,

- utrzymanie aktualnej i kompleksowej inwentaryzacji aktywów,

- dostosowanie wdrożenia omawianych strategii wykrywania,

- ustalenie adaptacyjnych zasad bezpieczeństwa,

- ochrona kont GitHub,

- zintegrowanie scenariuszy nadużyć LoTS z rutynowymi symulacjami ataków,

- współpraca z GitHubem, aby przeciwdziałać znanym złośliwym działaniom,

- prowadzenie proaktywnego polowania na zagrożenia (Threat Hunting).

Podsumowanie

Ponieważ liczba ataków LoTS prawdopodobnie będzie rosła, legalne usługi internetowe (LIS) będą w coraz większym stopniu stanowić dla klientów nowy wektor ryzyka stron trzecich. Co więcej, w miarę jak ugrupowania zagrażające udoskonalą swoje techniki nadużyć, skuteczność obecnych systemów obronnych będzie się zmniejszać, równolegle do zmian paradygmatu obserwowanych wraz ze wzrostem liczby binarnych LOLBinów. Skuteczne strategie łagodzenia będą wymagały bardziej zaawansowanych metod wykrywania, wszechstronnej widoczności i bardziej zróżnicowanych kątów wykrywania. Co ważniejsze, przewiduje się zmiany w zakresie własności bezpieczeństwa, ponieważ można oczekiwać, iż LIS przejmie większą odpowiedzialność za zwalczanie nadużyć poprzez zmiany strukturalne i innowacje produktowe; ich unikalny wgląd w dane o użytkownikach i użytkowaniu może być wymagany do opracowania dostosowanych, solidnych zabezpieczeń. W związku z tym przewaga konkurencyjna LIS będzie prawdopodobnie kształtowana przez jego zdolność do zarządzania tym ryzykiem i wspierania ochrony klientów.