W ostatnich dniach użytkownicy jednego z najpopularniejszych menadżerów haseł – LastPass mogli czuć lekki niepokój, ponieważ firma padła ofiarą cyberwłamania, dotyczącego konkretnie środowiska deweloperskiego.

LastPass to menadżer haseł umożliwiający przechowywanie zaszyfrowanych poświadczeń w ramach konta internetowego. Platforma jest wyposażona w interfejs web, a oprócz tego oferuje rozszerzenia dla różnych przeglądarek internetowych oraz aplikacje mobilne. Obok 1Password oraz KeePass to najpopularniejsze tego typu rozwiązanie.

Program współpracuje z najczęściej używanymi przeglądarkami i umożliwia automatyczne wprowadzanie poświadczeń wraz z funkcją generatora haseł. Pozwala na synchronizację danych między różnymi przeglądarkami i urządzeniami. Oferuje również sejf na wszelkie dodatkowe informacje czy nasze prywatne notatki.

Podstawowa wersja LastPass jest dostępna bezpłatnie. LastPass Premium umożliwia m.in. szyfrowane przechowywanie plików, daje dostęp do dodatkowych opcji uwierzytelniania dwuskładnikowego (2FA) oraz zapewnia możliwość awaryjnego dostępu do zbioru naszych haseł.

Pierwsza informacja

25 sierpnia CEO firmy LastPass Karim Toubba poinformował wszystkich klientów konsumenckich i biznesowych o włamaniu.

Z przekazu wiemy, iż incydent został wykryty w czasie rzeczywistym około 10 sierpnia w niektórych obszarach środowiska programistycznego LastPass. Po wszczęciu dochodzenia nie znaleziono dowodów na to, by włamanie wiązało się z jakimkolwiek dostępem do danych klientów lub do zaszyfrowanych magazynów ich haseł.

Zespołowi LastPass udało się ustalić, iż nieupoważniona strona uzyskała dostęp do kodu źródłowego za pośrednictwem jednego zhakowanego konta programisty i zabrała fragmenty kodu oraz niektóre zastrzeżone informacje techniczne. Od razu też pojawiło się wyjaśnienie, iż wszystkie produkty, aplikacje i usługi LastPass działają normalnie.

W odpowiedzi na incydent LastPass natychmiast wdrożył „środki ograniczające i łagodzące” oraz zaangażował w dochodzenie firmę zajmującą się cyberbezpieczeństwem i kryminalistyką – Mandiant.

Po dwóch tygodniach od włamania LastPass oświadczył, iż wprowadził dodatkowe środki bezpieczeństwa, znalazł konkretny wektor ataku oraz nie widzi dalszych dowodów na inne nieautoryzowane działania.

Dalsze szczegóły

Dużą porcję informacji dostaliśmy za to od szefa LastPass niedawno, dokładnie 15 września. Ma to być podsumowanie całego procesu dochodzenia oraz udowodnienie przejrzystości komunikacji z klientami w sytuacjach krytycznych.

We współpracy z firmą Mandiant zakończono proces dochodzenia i kryminalistyki. Okazało się, iż aktywność cyberprzestępcy była ograniczona do czterech dni w sierpniu 2022 roku. Po tym czasie zespół bezpieczeństwa LastPass wykrył aktywność hakera, a następnie powstrzymał jego działanie i zminimalizował dalszy wpływ. Nie znaleziono żadnych artefaktów świadczących o aktywności atakującego poza tym okresem ani o próbie dostępu do innych systemów niż programistyczne. LastPass oficjalnie potwierdził, iż nie ma dowodów na to, aby incydent wiązał się z dostępem do danych klientów lub zaszyfrowanych sejfów haseł.

Atakujący uzyskał dostęp do środowiska programistycznego przy użyciu zhakowanego punktu końcowego programisty, prawdopodobnie laptopa używanego podczas pracy zdalnej. Metoda użyta do początkowego włamania na końcówkę jest niejednoznaczna. Wiemy, iż haker wykorzystał swój stały dostęp do podszywania się pod programistę już po pomyślnym uwierzytelnieniu przy użyciu MFA, tak więc był w stanie ominąć cały proces uwierzytelnienia i najprawdopodobniej przejął sesję lub bilet dla konta programisty już na jego komputerze.

„Mimo iż atakujący miał dostęp do środowiska programistycznego, architektura sieci LastPass oraz mechanizmy kontroli uniemożliwiły dostęp do innych systemów, a w tym do danych klientów” – twierdzi Karim Toubba.

Według CEO środowisko LastPass Development jest fizycznie oddzielone od środowiska produkcyjnego i nie ma z nim bezpośredniego połączenia. Ponadto środowisko programistyczne nie zawiera żadnych danych klientów ani zaszyfrowanych skarbców. Co więcej, firma LastPass nie posiada dostępu do haseł głównych do sejfów klientów – bez hasła głównego (Master Password) nikt inny niż właściciel nie ma możliwości odszyfrowania danych w sejfie. Takie działania zgodne są z modelem bezpieczeństwa Zero Knowledge.

Dodatkowo, aby zweryfikować integralność kodu, LastPass przeprowadził analizę kodu źródłowego i kompilacji produkcyjnych i potwierdził, iż nie znaleziono dowodów zatrucia kodu lub wstrzyknięcia złośliwych linijek.

„Deweloperzy nie mają możliwości wypychania kodu źródłowego ze środowiska programistycznego do produkcji. Taka możliwość jest ograniczona do oddzielnego zespołu ds. wydania kompilacji i jest dostępna tylko po zakończeniu rygorystycznych procesów przeglądu, testowania i walidacji kodu” – wyjaśnił Karim Toubba.

Przy okazji dowiadujemy się, iż LastPass nawiązał współpracę z nową firmą zajmującą się doradztwem w zakresie cyberbezpieczeństwa i wdraża właśnie nowe rozwiązania i politykę wewnętrzną. Na liście nowości pojawił się też program Bug Bounty, który powinien zachęcić poszukiwaczy luk do samodzielnych i legalnych prób złamania zabezpieczeń LastPass.

Podsumowanie

Cała ta sytuacja może być przykładem dla innych firm, jak radzić sobie po wystąpieniu incydentu (post factum), szczególnie w zakresie informowania klientów i świata zewnętrznego. Atak na LastPass nie był pewnie wyrafinowany i prawdopodobnie nie wyrządził wiele złego, ale z pewnością powinien być traktowany przez firmę poważnie. I tak też się stało, jeżeli wierzyć oficjalnym informacjom przesłanym od CEO.

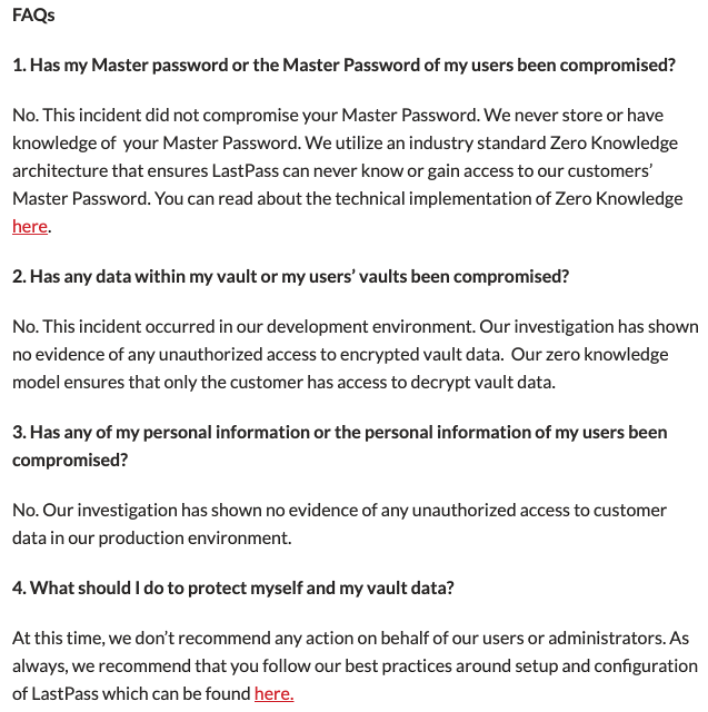

LastPass udostępnił także listę odpowiedzi na kilka podstawowych pytań, które najczęściej mogą zadać użytkownicy, szczególnie ci nieznający się na zagadnieniach technicznych. Poniżej wrzucamy zrzut sekcji FAQ:

źródło: blog.lastpass.com

źródło: blog.lastpass.com