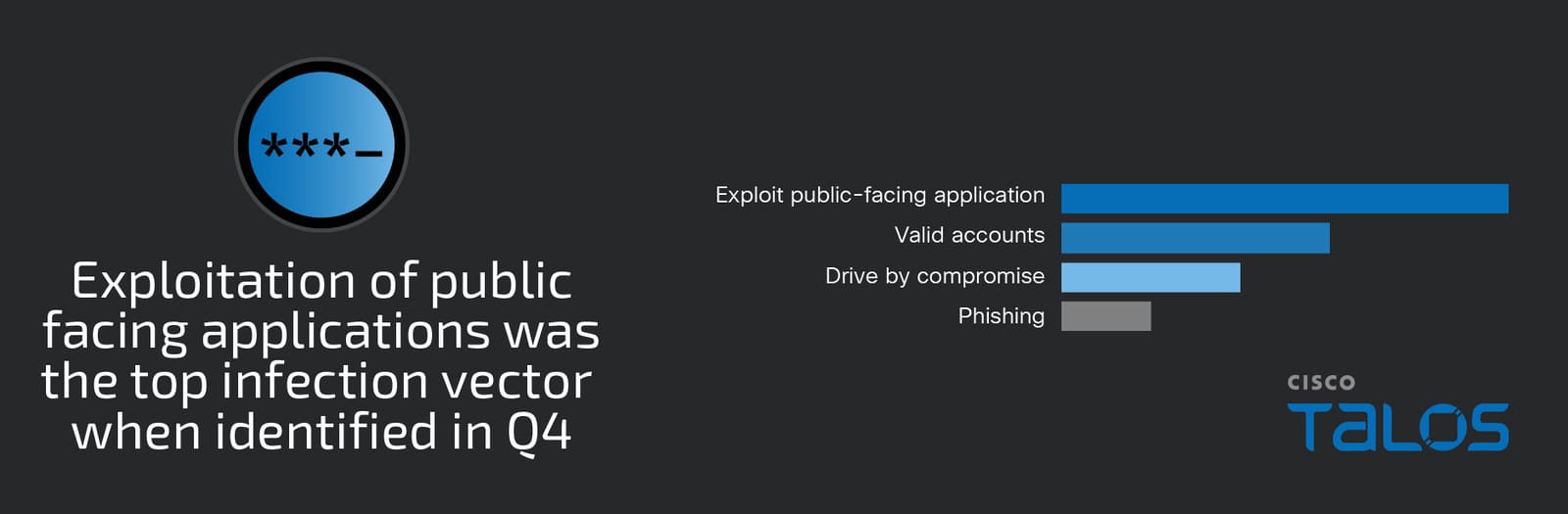

Końcówka 2024 roku przyniosła zmianę w taktyce hakerów. Zamiast przejmować konta użytkowników, cyberprzestępcy coraz częściej atakowali luki w aplikacjach internetowych, instalując web shelle i uzyskując trwały dostęp do systemów. Z raportu Cisco Talos wynika, iż to właśnie ten trend zdominował IV kwartał. Co jeszcze działo się w świecie cyberzagrożeń?

Web shell na topie – podatne aplikacje na celowniku

Jeszcze niedawno cyberprzestępcy skupiali się na przejmowaniu legalnych kont użytkowników. Teraz ich uwaga przesunęła się w stronę podatnych aplikacji internetowych. W 35% incydentów w IV kwartale wykorzystywano web shelle – czyli złośliwe interfejsy, które pozwalają na zdalne sterowanie zaatakowanym serwerem. To ogromny wzrost w porównaniu do wcześniejszych 10%.

Hakerzy nie ograniczali się do nowych metod – łączyli web shelle z klasycznymi technikami, co jeszcze bardziej utrudniało wykrycie ataków. Wniosek? Firmy muszą szczególnie uważać na niezałatane systemy i stale monitorować aktywność aplikacji.

Ransomware w odwrocie? Niekoniecznie

Dobra wiadomość: aktywność ransomware w IV kwartale nieco spadła. Zła? W okresie okołoświątecznym zagrożenie znów się nasiliło, głównie za sprawą grupy BlackBasta. Cyberprzestępcy doskonale wiedzą, iż koniec roku to czas mniejszej czujności w firmach – i potrafią to wykorzystać.

Choć ogólnie liczba ataków ransomware spadła z 40% do 30% wszystkich incydentów, nie można jeszcze mówić o odwrocie. Nowe zagrożenia, takie jak Interlock ransomware, oraz aktywność BlackBasta i RansomHub wskazują, iż 2025 rok może przynieść kolejną falę ataków.

Co ciekawe, analiza Cisco Talos wykazała, iż hakerzy potrafią czekać – średni czas ich obecności w systemie przed uruchomieniem szyfratora wynosił od 17 do 44 dni. W jednym z przypadków RansomHub działał w ukryciu przez ponad miesiąc, najpierw skanując sieć i kradnąc dane, zanim uderzył.

3 największe zagrożenia IV kwartału 2024

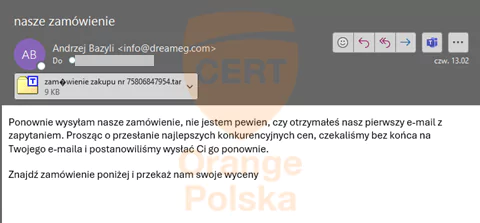

- Przejęcia kont – MFA nie zawsze pomaga

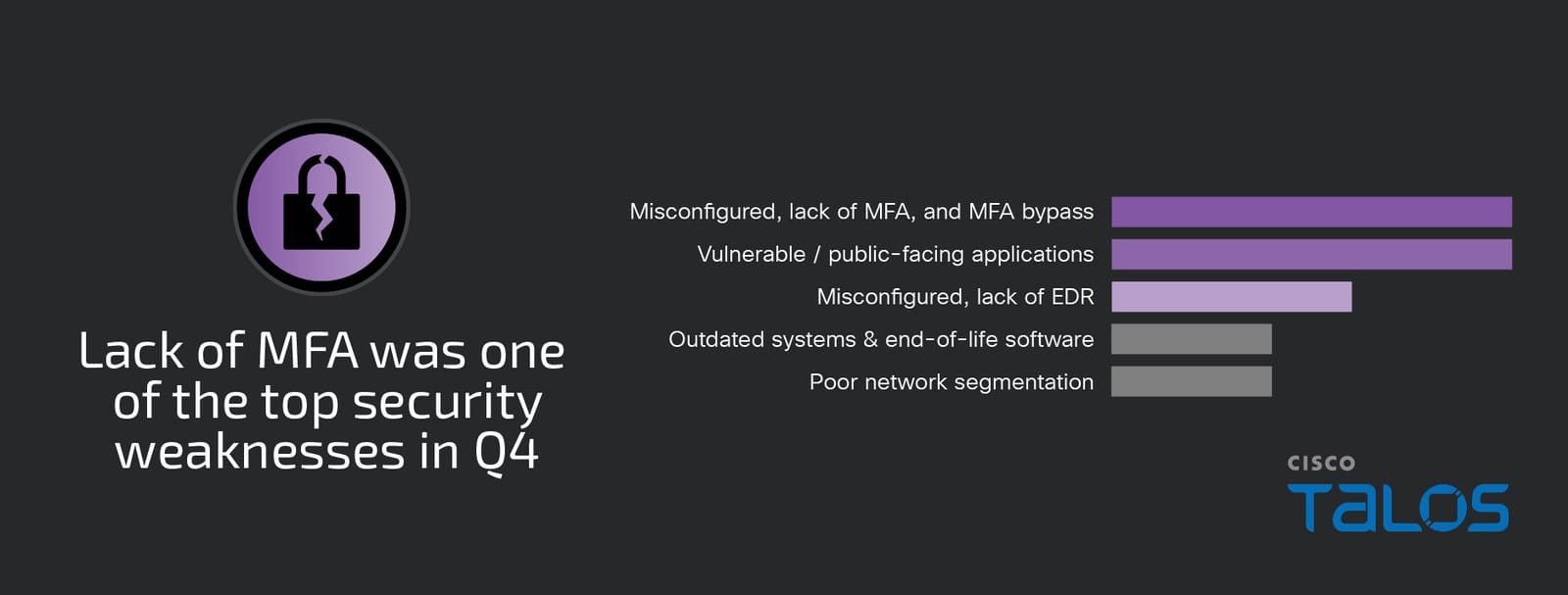

W 75% przypadków ransomware atakujący zdobywali dostęp do systemów poprzez przejęte konta użytkowników. Brak uwierzytelniania wieloskładnikowego (MFA) lub jego błędna konfiguracja były głównymi przyczynami sukcesu hakerów.

Co gorsza, cyberprzestępcy nauczyli się obchodzić MFA, stosując techniki socjotechniczne. W jednym z przypadków operatorzy BlackBasta podszyli się pod dział IT, by wyłudzić dane logowania.

- Luki w aplikacjach publicznych

W 40% przypadków atakujący uzyskali dostęp do systemów dzięki podatnym aplikacjom publicznym. W poprzednich kwartałach dominowało przejmowanie kont – teraz to właśnie luki w oprogramowaniu stały się głównym wektorem ataków.

Dla firm oznacza to jedno: regularne aktualizacje systemów i skuteczne zarządzanie podatnościami to podstawa bezpieczeństwa.

- Masowe ataki password spraying

Grudzień 2024 przyniósł falę ataków password spraying – czyli prób odgadnięcia haseł poprzez zautomatyzowane logowanie do różnych kont. W jednym z przypadków Cisco Talos wykryło aż 13 milionów prób logowania w ciągu 24 godzin!

Efekt? Masowe blokowanie kont i niedostępność usług VPN. To pokazuje, jak ważne jest stosowanie silnych haseł i ograniczanie liczby nieudanych prób logowania.

Eksperci Cisco ujawniają poważne luki w zabezpieczeniach modelu AI DeepSeek R1

Kto był na celowniku hakerów?

Sektor edukacyjny po raz kolejny okazał się najbardziej narażony – odpowiadał za 30% wszystkich ataków ransomware. Dlaczego? Placówki edukacyjne mają często ograniczone zasoby IT i dużą liczbę użytkowników, co ułatwia ataki socjotechniczne.

Jak bronić się przed atakami? Cisco Talos radzi:

- Włącz MFA – ale zadbaj o jego poprawną konfigurację. Hakerzy coraz częściej obchodzą źle wdrożone uwierzytelnianie.

- Aktualizuj systemy – aż 15% incydentów wynikało z przestarzałego oprogramowania.

- Segmentuj sieć – w 40% ataków z web shellem winna była słaba segmentacja.

- Korzystaj z EDR – 25% incydentów mogło zostać powstrzymanych, gdyby organizacje miały odpowiednie narzędzia wykrywające zagrożenia.

Cyberprzestępcy nie próżnują – i nie zapowiada się, by 2025 rok przyniósł spokój. Najważniejsza lekcja z IV kwartału? Cyberbezpieczeństwo to proces, który wymaga ciągłego dostosowywania się do nowych zagrożeń.

Badanie Cisco: CEO dostrzegają potencjał AI, ale brak kompetencji może hamować strategiczne decyzje i rozwój

Jeśli artykuł Cyberprzestępcy zmieniają strategię – oto największe zagrożenia końcówki 2024 roku nie wygląda prawidłowo w Twoim czytniku RSS, to zobacz go na iMagazine.