W połowie 2025 roku na scenie przestępczości ransomware pojawił się Dire Wolf. W krótkim czasie zaistniał na stronach wycieków danych i w raportach analitycznych jako groźny, zmotywowany finansowo aktor. Grupa od samego początku zaprezentowała się w sposób profesjonalny: uruchomiła własną stronę wycieków na dark webie i kanał komunikacji o podwyższonej anonimowości, co pozwoliło jej gwałtownie „nawiązać kontakt” z ofiarami i rynkiem podziemnym. SOCRadar opisuje Dire Wolf jako podmiot, który deklaruje prosty motyw – pieniądze, bez retoryki politycznej czy ideologicznej. Taki komunikat ma zastraszyć ofiary i zniechęcić do współpracy z organami ścigania.

Taktyka, techniki i procedury

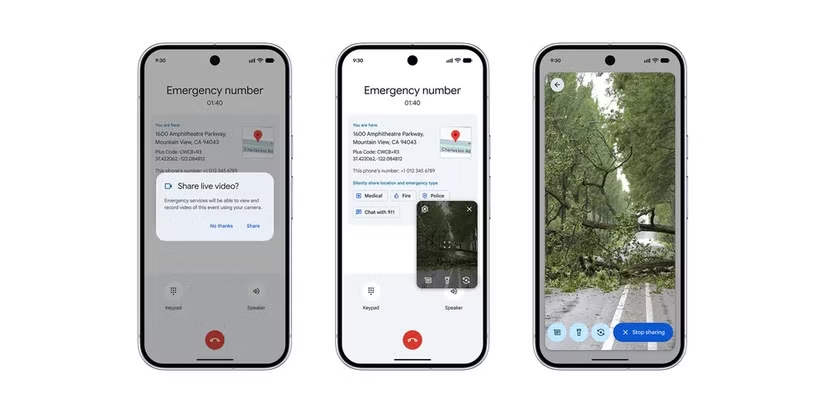

Operacje Dire Wolf wykazują cechy nowoczesnego modelu Ransomware-as-a-Service (RaaS): szybkie umieszczanie zaszyfrowanych „próbek” ofiar na liście wycieków, wykorzystanie kanałów o wysokiej anonimowości do negocjacji oraz ostre, nastawione na zysk metody wymuszania okupu. Ataki zaczynają się zwykle od kompromitacji usług zdalnych lub kradzieży poświadczeń, po czym następuje lateralne poruszanie się w sieci, eskalacja uprawnień i wyzwalanie szyfrowania zasobów krytycznych. W modelu tym presja wywierana jest nie tylko szyfrowaniem danych, ale także groźbą publikacji skradzionych materiałów – co zwiększa skuteczność wymuszeń i skraca okno negocjacyjne. Informacje SOCRadar wskazują, iż Dire Wolf gwałtownie rozszerzył swój zasięg operacyjny, uderzając w podmioty w różnych regionach świata.

Profil ofiar

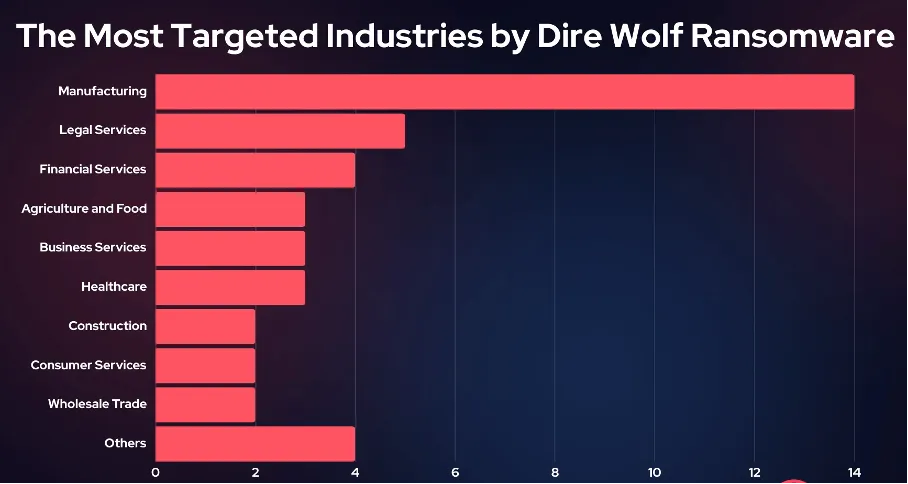

Wstępne obserwacje sugerują, iż Dire Wolf nie ogranicza się do jednego sektora; jego ofiarami padają organizacje o różnej wielkości i wrażliwości danych. Charakterystyka kampanii wskazuje na celowanie tam, gdzie presja biznesowa wobec ofiar może wymusić szybsze zapłacenie okupu – instytucje z branż krytycznych, średnie przedsiębiorstwa z ograniczonym planem przywracania, a także podwykonawcy w łańcuchach dostaw. Publiczne profile na stronach wycieków oraz wybór kanałów komunikacji dowodzą, iż Dire Wolf stara się prezentować jako „profesjonalny” gracz, co służy budowaniu zaufania wśród potencjalnych afiliantów i zwiększa presję na ofiary.

Źródło: SOCRadar.io

Źródło: SOCRadar.ioDlaczego monitorowanie dark webu ma znaczenie

Pojawienie się Dire Wolf podkreśla istotę monitoringu zewnętrznych sygnałów zagrożeń. Wykrycie nowej grupy na stronach wycieków, forach czy kanałach komunikacyjnych pozwala szybciej zidentyfikować kampanie wymierzone w konkretne branże, zrozumieć stosowane techniki oraz przygotować reguły detekcji i blokady. Eksperci ds. dark-web intelligence rekomendują integrowanie takich źródeł z SOC i procesami EASM/CTI – dzięki temu zespoły bezpieczeństwa zyskują kontekst, który uprzedza fazy ataku i skraca czas reakcji.

Jak zmniejszyć ryzyko związane z Dire Wolf

Organizacje muszą traktować Dire Wolf i podobne RaaS-y jako realne i aktywne ryzyko, a ich strategia obronna powinna łączyć działania techniczne z przygotowaniem procesowym. Na poziomie technicznym najważniejsze jest wzmocnienie mechanizmów zapobiegania wstępowaniu ataku: segmentacja sieci i ograniczanie uprawnień, szybkie wdrażanie łatek, ścisłe zabezpieczenie zdalnych punktów dostępu (VPN, RDP), egzekwowanie wieloskładnikowego uwierzytelniania oraz ochrona backupów (offline/immutability). Z kolei w obszarze wykrywania warto zainwestować w EDR/NDR z regułami wykrywającymi lateral movement i nietypowe procedury szyfrowania plików, oraz włączyć do operacji SOC feedy z dark-web intelligence, by zyskać wcześniejsze ostrzeżenia o kampaniach i publikacjach danych. Wreszcie przygotowanie procesowe obejmuje scenariusze reakcji na wymuszenia danych i plan komunikacji kryzysowej – decyzje o negocjacjach i ewentualnych płatnościach wymuszeń powinny być podejmowane według jasno zdefiniowanych procedur.

Słowo na koniec

Choć wiele nowych grup pojawia się i znika, Dire Wolf wyróżnia się szybkim wejściem na rynek wycieków oraz próbą ugruntowania wizerunku „profesjonalnego” operatora. To, czy stanie się trwałym, efektywnym RaaS-em, zależy od jego zdolności technicznych, jakości infrastruktury do negocjacji oraz od tego, czy będzie przyciągać afiliantów zdolnych do skutecznych inwazji. Niezależnie od tego, obecność takiego podmiotu jest kolejnym dowodem na to, iż organizacje muszą przyjmować model bezpieczeństwa zakładający, iż aktorzy zagrożeń będą stale ewoluować i adaptować techniki wymuszania.