Bitdefender na swoim blogu przedstawił – można powiedzieć – kolejną fazę „rozwoju” złośliwych reklam wykorzystujących wizerunek platformy TradingView. Wcześniej te reklamy występowały w ramach Facebook Ads, ale specjalistom z Bitdefender udało się skutecznie namierzyć tę samą kampanię również w serwisie YouTube (Google Ads). Tym razem przestępcy użyli przejętych kont Google i YouTube – tutaj kanał był już zweryfikowany, co tylko zwiększyło zasięg ataku.

Schemat działania był rzecz jasna prosty, ale jednocześnie trzeba przyznać, iż przestępcy dość skutecznie dopracowali swoją metodę ataku. Przejęty kanał stał się praktycznie kopią oficjalnego kanału TradingView na YouTube – zawierał wszystkie playlisty z prawdziwego konta. Zresztą nie trzeba przeprowadzać dokładnych analiz, aby znaleźć inne konta podszywające się pod TradingView. Jednym z przykładów może być ten kanał – z pewnością jest wykorzystywany przez przestępców.

Sam kanał nie zawierał widocznych filmów stanowiących źródło ataku. Koncepcja przestępców była nieco bardziej wyszukana i reklamy prowadziły do niepublicznych filmów, co tylko zmniejszało ryzyko wykrycia (zgłoszenia treści przez użytkowników) i ewentualnej blokady konta czy usunięcia materiału przez YouTube. Jednak dzięki szeroko zakrojonej reklamie jeden z filmów według Bitdefender uzyskał prawie 182 tys. wyświetleń. Opisy filmów zawierały złośliwe linki. Kliknięcie danego linku nie oznaczało jednak pewności pobrania malware – jeżeli ofiara nie była „celem” ataku, to zostawała przekierowana na bezpieczną stronę. Opis zachęcał do pobrania programu, który miałby zapewnić bezpłatny dostęp premium do TradingView przez rok.

Malware również wykazywało podstawowy stopień zaawansowania. Przede wszystkim posiadało możliwość wykrywania „rodzaju” środowiska, w którym zostało uruchomione. Nie działało w maszynach wirtualnych czy sandbox’ach, co zdecydowania utrudnia analizę – uruchomienie w kontrolowanych, bezpiecznych warunkach wymagało odpowiedniego dostosowania środowiska. Złośliwy kod posiadał m.in. funkcje keylogger’a, wykonywania zrzutów ekranu, zbierania plików cookie i wykradania portfeli kryptowalutowych. To ostatnie miało dużą szansę na powodzenie, bo przecież głównym celem byli użytkownicy TradingView.

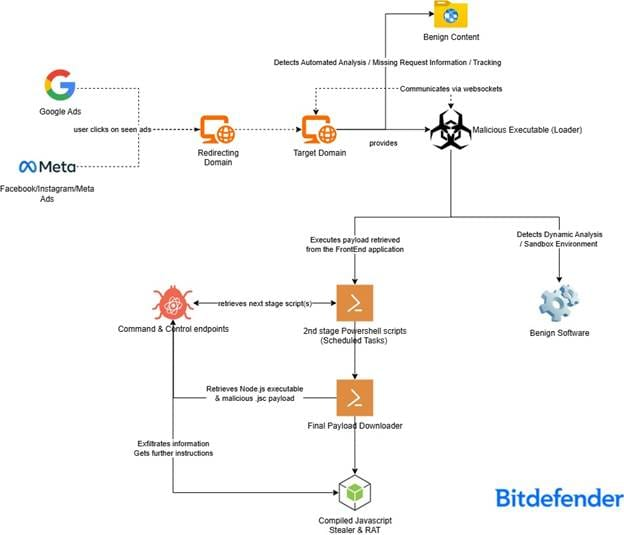

Schemat przedstawiający scenariusz ataku

Schemat przedstawiający scenariusz ataku

To oczywiście nie pierwszy raz, gdy do ataku zostały wykorzystane reklamy. Używanie odpowiednich wtyczek blokujących reklamy jest jednoznacznie odpowiednim działaniem. w tej chwili ich skuteczność, a choćby dostępność może być obniżona w niektórych przeglądarkach, jednak zawsze stanowi to pewien poziom ochrony. Innym rozwiązaniem, wymagającym jednak większych umiejętności technicznych, będzie uruchomienie własnego serwera DNS, który na podstawie adekwatnych list uniemożliwiałby dostęp do domen serwujących reklamy – niestety poleganie na samym DNS w tym kontekście nie dorówna możliwościom wtyczek, ponieważ niejednokrotnie załadowanie „reklamy” jest obsługiwane przez wewnętrzne skrypty, a sama zawartość nie jest pobierana z innych domen. Tutaj większą skuteczność mają rozszerzenia przeglądarki, bo mogą blokować konkretne elementy na stronie.

Nie przeszkodzi też posiadanie tzw. zdrowego rozsądku. Mimo wszystko mało prawdopodobne jest, aby jakakolwiek usługa umożliwiała bezpłatny dostęp do oferowanego planu premium. Już zachęta do pobrania programu, który takowy dostęp miałby zapewnić, powinna być znaczącym sygnałem ostrzegawczym.