W połowie stycznia ziścił się prawdziwy koszmar dla cyfrowej prywatności. Spółce Gravy Analytics wyciekły tysiące gigabajtów danych o lokalizacji telefonów. Na pewnym forum hakerskim udostępniono ich malutką próbkę, ale choćby ona dawała wgląd w niejedno ludzkie życie.

Miliony punktów na mapie, łatwo przypisywalnych do poszczególnych użytkowników. Dałoby się zobaczyć jak na dłoni, iż kropka odpowiadająca użytkownikowi X123 pojawia się w konkretnym domku na przedmieściach, w śródmiejskim biurowcu, w knajpkach wokół tego biurowca. A kiedyś może w klubie dla swingersów.

Źródłem danych chomikowanych przez Gravy Analytics były giełdy reklamowe. Które z kolei otrzymywały informacje od elementów reklamowych z niektórych aplikacji. Czasem dość wrażliwych: cyfrowe modlitewniki, Tinder, Grindr…

Z jakiegoś powodu sprawa, mimo swojej wagi, umknęła uwadze wielu osób. Była wprawdzie opisana na całkiem popularnych portalach, ale po ich relacjach w życiu bym nie pomyślał, iż to coś większego.

Nawet media bardziej techniczne, choć wierniej nakreśliły zakres afery, pominęły jedno z głównych źródeł problemu – identyfikator reklamowy telefonów. Rzecz wredną, a banalnie łatwą do wyłączenia. Podobnie jak dostęp do GPS-a. Gdyby więcej osób poświęciło kilka minut na te dwie rzeczy, to afera by ich nie dotknęła.

Jak to zrobić? I na czym polegała cała ta afera? Już piszę.

Źródło: Twitter/X, nitka opisująca aferę. Jeszcze do niej wrócę.

Spis treści

- Na początek – jak ochronić prywatność

- Usuwanie ID reklamowego

- Wyłączanie dostępu do lokalizacji

- Omówienie wrażliwych danych

- Mapowanie ludzkiego życia

- Czarny scenariusz

- Afera krok po kroku

- Gravy Analytics i giełdy reklamowe

- Ciepłe relacje z agencjami

- Ochłodzenie relacji i wyciek

- Dotknięte aplikacje

- Relacje w polskich mediach

- Media mniej techniczne

- Stronki bardziej techniczne

- Podsumowanie wątku

- Jak się chronić – uzupełnienie

Na początek – jak ochronić prywatność

Zwykle w swoich wpisach najpierw prezentuję problem, potem rozwiązanie. Tutaj zrobię na odwrót, bo rozwiązanie jest tak szybkie i intuicyjne, iż szkoda zwlekać. I daje sporo – wbrew paru internetowym gugułom jojczącym, iż „prywatność już nie istnieje”.

A gdyby ktoś wolał najpierw jednak poczytać o aferze, to można przeskoczyć do jej opisu. Wedle uznania.

Usuwanie ID reklamowego

Krótko: we współczesnych telefonach (i na systemie Android, i iOS) gnieździ się identyfikator reklamowy. Każda apka zawierająca reklamy może do niego sięgnąć.

Identyfikator umożliwia branży reklamowej łączenie naszych danych z różnych aplikacji. Odczytując go i oznaczając nim dane, widzą na przykład, iż ktoś używał o 8:03 aplikacji A, o 8:10 aplikacji B, po tygodniu znów A… Czasem dostają też informacje o tym, co dana osoba robiła.

Identyfikator nie zawiera danych wrażliwych, jak imię i nazwisko. Ale to małe pocieszenie, bo z dużej ilości danych anonimowych można niepokojąco łatwo wyciągnąć osobowe.

Z punktu widzenia prywatności – coś strasznego. Na szczęście można łatwo wyłączyć dostęp do identyfikatora. Do czego gorąco zachęcam.

Dane opieram na własnych doświadczeniach i paru przewodnikach; polecam w szczególności ten od Electronic Frontier Foundation (po angielsku).

Usuwanie ID reklamowego na telefonach z AndroidemWchodzimy w Ustawienia. Te dotyczące ID reklamowego powinny być w którymś z podanych miejsc:

- Google > Wszystkie usługi > Reklamy (jeśli mamy działające Usługi Google),

-

Bezpieczeństwo i prywatność > Ustawienia prywatności > Reklamy.

Lub ewentualnie Bezpieczeństwo i prywatność > Więcej ustawień prywatności > Reklamy; dokładna nazwa opcji może się różnić między telefonami różnych producentów, ale zawsze powinna być gdzieś w zakładce prywatnościowej.

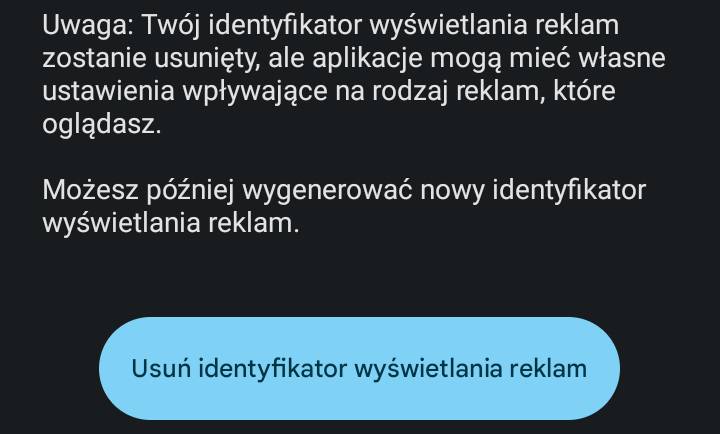

Następnie klikamy opcję Usuń identyfikator wyświetlania reklam (lub coś w tym stylu) i olewamy wiadomości próbujące nas zniechęcić.

Gdyby w opcjach była jedynie możliwość przywrócenia identyfikatora, to znaczy, iż już kiedyś go wyłączyliśmy. Super, w takim wypadku nic nie ruszamy!

Usuwanie ID reklamowego na iPhone'achNa iPhone’ach identyfikator jest znany pod akronimem IDFA. Nie mając jabłkofona, muszę wierzyć cudzym poradnikom. Zetknąłem się z kilkoma różnymi instrukcjami, być może zależnymi od wersji systemu. Na wszelki wypadek przytoczę wszystkie.

-

Wchodzimy w Ustawienia > Prywatność > Śledzenie i odhaczamy Pozwalaj aplikacjom żądać możliwości śledzenia. jeżeli kiedyś udzieliliśmy zgód niektórym z nich, to w tym momencie wyświetli się opcja pozwalająca je wycofać. Proponuję skorzystać.

Opieram się na tym przewodniku z 2021 roku, ale nowsze angielskie wersje się z nim zgadzają.

-

Wchodzimy w Ustawienia > Prywatność > Reklamy i zaznaczamy opcję Ogranicz reklamy śledzące (ang. Limit Ad Tracking). Dla pewności można też kliknąć opcję Resetuj identyfikator reklamowy. Gdyby nie dało się go usunąć, to pozostaje resetowanie co pewien czas.

Być może sposób numer 2 dotyczy jedynie starszych wersji systemu; nie ma co się obawiać, gdyby takiej opcji nie było (a gdybyśmy już wyłączyli śledzenie sposobem numer 1).

Według przewodnika od EFF, Apple ma również odrębny identyfikator reklamowy, odczytywany tylko przez nich. Nie było go w wycieku Gravy, ale dla pewności i tak bym to wyłączył. W tym celu trzeba wejść w Ustawienia > Prywatność > Reklamy Apple i odhaczyć opcję Spersonalizowane reklamy.

Gdy identyfikator zniknie, to reklamodawcy stracą możliwość łatwego i szybkiego śledzenia użytkowników. Jeden z filarów naszej afery Gravy Gate upadnie :smile:

Wyłączanie dostępu do lokalizacji

W opisywanej aferze istotną rolę odegrał też dostęp do danych lokalizacyjnych. Dlatego warto poświęcić kilka stuknięć w ekran na okiełznanie GPS-a.

Odbieranie dostępu do GPS-a na telefonach z AndroidemKlikamy w Ustawienia, potem Prywatność, potem Menedżer uprawnień. Tam wchodzimy w zakładkę Lokalizacja.

W tej zakładce znajduje się lista aplikacji w podziale na cztery poziomy dostępu do GPS-a: ciągły dostęp, dostęp tylko podczas korzystania, „zawsze pytaj” i brak dostępu. Każdej z aplikacji, po kliknięciu w jej ikonę, można zmienić ustawiony poziom.

Jak to na Androidzie: dokładne nazwy opcji i poziomów uprawnień mogą się różnić między wersjami systemu i telefonami różnych producentów. Ale ogólne założenia powinny być podobne.

Proponuję trzymać się dwóch trybów: albo całkiem odebrać dostęp, albo wybrać opcję Tylko podczas korzystania. O dostępie ciągłym można pomyśleć dopiero w rzadkich przypadkach, gdyby apka odmawiała działania.

Odbieranie dostępu do GPS-a na iPhone'achWchodzimy w Ustawienia > Prywatność i ochrona > Usługi lokalizacji.

Tam można ustawić każdej z aplikacji poziom dostępu; proponujęNigdy dla większości oraz Gdy używam aplikacji dla wybranych.

Źródło: przewodnik od Apple.

Odbieranie dostępu do ID reklamowego i GPS-a powinno zająć nie więcej niż kilka minut. Idealnie – można zrobić sobie herbatę/kawusię i wywalczyć prywatność w trakcie czekania, aż nieco ostygnie :coffee: Tyle wystarczy, żeby trafić do grona osób, których afera wokół Gravy by zupełnie nie dotknęła.

…A właśnie, afera. Możecie wziąć w dłonie kawę/herbatę z poprzedniego akapitu i rozsiąść się wygodnie. Będzie straszno.

Omówienie wrażliwych danych

Na chwilę jeszcze wstrzymam się z informacją o tym, czym było Gravy, skąd miało dane i jakim cudem wypłynęły na widok publiczny. Zacznę od tego, czy wyciek tych danych powinien budzić niepokój.

O tak, powinien. Dane zawierały między innymi:

- nazwy aplikacji, z których je pozyskano;

- unikalne identyfikatory reklamowe;

- dokładną lokalizację użytkowników;

-

znaczniki czasu.

…czyli dokładne daty i godziny; znaczniki podobno nie pojawiały się przy wszystkich danych, tylko przy mniej więcej połowie.

Identyfikator reklamowy umożliwia przypisywanie różnych danych do tego samego użytkownika. Łącząc go z nazwami, dałoby się na przykład ustalić, iż ta sama osoba ma na telefonie jednocześnie modlitewnik i apkę Grindr („homoseksualnego Tindera”). Ups.

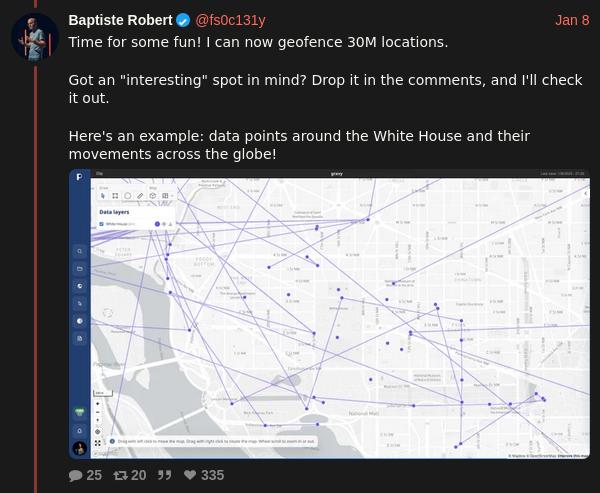

Ale samo to jeszcze mieści się w sferze ciekawostek. Gorzej, gdy dołoży się do tego dane lokalizacyjne, które jednoznacznie ukazują, iż użytkownik tych dwóch apek często przebywa na terenie kościelnej plebanii. Albo Białego Domu:

Źródłem powyższego obrazka jest wątek, który opublikował na Twitterze niejaki Baptiste Robert. Można tam znaleźć nieco więcej przykładów możliwych nadużyć.

Gdyby linki nie działały, to można zmienić xcancel.com na x.com.

Wydaje mi się, iż w przypadku tego człowieka, może nieco wbrew intuicji, Baptiste jest imieniem, a Robert nazwiskiem.

Dowody? Zarówno on sam, jak i francuskie tytuły artykułów z jego udziałem stosują właśnie ten szyk; w zakładce na stronie jego firmy jest „Baptiste Robert i Thierry R.” (gdzie Thierry to ewidentnie imię); również według Wikipedii Baptiste bywa imieniem.

Nie mam stuprocentowej pewności, więc ze swojej strony będę po prostu pisał „Baptiste’a”.

Mapowanie ludzkiego życia

Z danych lokalizacyjnych, opatrzonych do tego znacznikami czasu, da się ułożyć całe ludzkie historie. Od współrzędnych GPS-a łatwo przejść do adresów. Baptiste pokazał na przykład, iż jedna osoba przebywała na terenie kompleksu startowego rakiet kosmicznych, a punkty pozwalały prześledzić jej przejazdy między domem a pracą:

![]()

Inny przykład? Gdy punkty na mapie pojawiały się w domach, to dało się łatwo odczytać ich adresy. Dzięki książkom telefonicznym lub innym źrodłom przejść od adresów do osób. Zaś przykładowo z social mediów odczytać dane osobowe, powiązania rodzinne i życiowe historie:

![]()

Przykłady Baptiste’a są ze Stanów, ale dane pochodziły z całego świata – wystarczy spojrzeć na początek wpisu i znaczniki pokrywające Europę.

Najstraszniejsze? Udostępniony komplet danych to tylko próbka (1,4 GB). Nieco ponad 30 milionów punktów na mapie. Cały zbiór wykradziony przez hakerów jest ponad 7100 razy większy.

Czarny scenariusz

Wyżej mamy przykłady niepokojącego wglądu w ludzkie życie i relacje. Ale, żeby jeszcze wyraźniej pokazać zagrożenie: oto teoretyczny scenariusz ataku na osoby zamożne.

Polując na naprawdę grube ryby, cyberstalkerzy mogliby zacząć od mapy i wyłapać punkty bywające w miejscach luksusowych. Takich jak podmiejskie dzielnice willowe, ekskluzywne restauracje, pola golfowe…

Jeden taki punkt, wraz z drugim, regularnie przebywa w pewnej willi od godzin popołudniowych do porannych? Super, prawdopodobnie zamożna para, może małżeństwo. Można odczytać, jakie identyfikatory im odpowiadają. dla wszystkich z nich wyświetlić wszystkie dane, jakie zebrało o tej osobie Gravy.

I oto widać, iż źródłem niektórych z nich była apka randkowa Tinder. Ups.

Stalker przełącza się teraz na dane lokalizacyjne odpowiadające tej osobie. Widzi, iż czasem pojawia się w środku dnia, na krótko, w jakimś hotelu. Albo w godzinach nocnych w cudzym domu. Jeszcze większe ups, ktoś tu będzie szantażowany :smiling_imp:

Pomijam już choćby fakt, iż z danych dałoby się odczytać czyjś rytm dnia, zwyczaje i inne informacje pomocne przy planowaniu przykładowego napadu.

Możliwości jest multum i wszystkie są groźne.

Afera krok po kroku

Na tym etapie przyda się nieco więcej informacji o kulisach całej afery. W szczególności: czym była firma Gravy Analytics i w jaki sposób pozyskiwała dane.

Spoiler: to nie jest historia pojedynczej firmy, która nie upilnowała danych. Mamy tutaj zdemaskowanie całego ekosystemu reklam śledzących.

Dowód, iż pod uspokajającymi sloganami „używamy tylko anonimowych, zagregowanych danych” kryje się zachłanne zbieractwo. Szkodliwe dla ludzi, za to cenione po cichu przez wielkie firmy i organizacje rządowe.

Gravy Analytics i giełdy reklamowe

W języku angielskim istnieje taki idiom: ride a gravy train. W wolnym tłumaczeniu: „wskoczyć na wagon z żarciem”. Oznacza to dobre ustawienie się w życiu, zarabianie niewielkim wysiłkiem. Tak, jakby miało się własną maszynkę do zarabiania kasy.

I Gravy Analytics, zgodnie z nazwą, było taką maszynką. Formalnie – brokerem (lub agregatorem) danych. Czyli w praktyce: podpięli się pod niekończący się strumień danych lokalizacyjnych. Zbierali je w spójne pakiety, które następnie sprzedawali chętnym.

No ale chwila, skąd mieli te dane? W tym miejscu przyda się przyspieszona wycieczka po współczesnym ekosystemie reklamowym:

- jakaś firma postanawia stworzyć aplikację na telefony;

- myśląc o jej zmonetyzowaniu, trafia na ofertę firmy reklamowej;

- wymóg czerpania zysków z reklam: muszą dodać do swojej aplikacji kod zewnętrzny (tzw. SDK) autorstwa firmy reklamowej;

- dodany kod odczytuje różne informacje na temat użytkowników i wysyła je na giełdę reklamową;

- tam, na podstawie wysłanych informacji (oraz tych wcześniej zebranych, umieszczonych pod tym samym ID reklamowym), użytkownik trafia do określonej „szufladki” konsumenckiej;

- algorytm giełdy wybiera którąś z dostępnych reklam przeznaczonych dla tej szufladki;

- reklama zostaje wysłana na telefon i wyświetlona wewnątrz aplikacji.

Z założenia giełda reklamowa miała być jak taki mikser, w którym ciągle coś się dzieje. Jak wielkie, automatyczne centrum recyklingu, w którym automaty segregują wsad, ale nie poświęcają uwagi pojedynczym przedmiotom.

Reklamodawcy mieli widzieć tylko, iż ktoś wziął ich reklamę (i potrąciło im z konta). Autorzy aplikacji mieli widzieć, iż zarobili jakiś procent.

…A jednak, w ten czy inny sposób (niestety nie poznałem jeszcze dokładnego mechanizmu), dane nie zostają na giełdzie, tylko trafiają do brokerów. Takich jak Gravy. Brokerzy opakowują dane i sprzedają je dalej.

To może wyjaśniać, dlaczego prawie wszystkie firmy zapytane o aferę zgodnie stwierdziły, iż nie łączą ich relacje biznesowe z Gravy. Raczej nie kłamią… ale ich słowa są bez znaczenia.

Wina twórców aplikacji polega na tym, iż przystali na warunki współpracy polegające na oddawaniu losu użytkowników w ręce cudzego kodu. Gromadzącego dane i wysyłającego je na giełdy.

Dostali prawdopodobnie jakąś obiecankę, iż dane będę zanonimizowane, dobrze traktowane i użyte tylko do przydzielenia reklam. I nie drążyli tematu, gdy leciały w świat.

A kto kupował dane opracowane przez Gravy? Jak podaje Baptiste, w danych z wycieku znajdowała się tabela z bazy danych nazwana customers. A w niej: nazwy takich firm jak Google, Uber, eBay, Grindr, Babel Street, LiveRamp, Spotify.

Wprawne oko zauważy, iż Grindr pojawił się zarówno w przypadku „dawców”, jak i nabywców danych. Nie widzę sprzeczności – mogli użyć danych od brokerów do poznania faktów, których nie poznaliby przez apkę (bo np. ludzie nie korzystają z Grindra w pracy). A jednocześnie słać inne dane w ramach typowych partnerstw reklamowych.

A sektor prywatny nie był jedyną grupą docelową. Po dane z Gravy sięgały też ręce rządowe.

Ciepłe relacje z agencjami

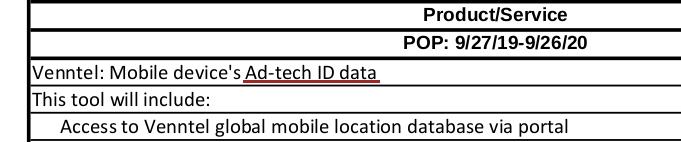

Gravy, choć niewielkie, nie było jakąś jednoosobową działalnością. Ba, mieli choćby własną spółkę zależną o nazwie Venntel i podobnym profilu działalności. Chcąc poznać kontrowersje wokół nich, warto szukać pod obiema nazwami.

Już kilka lat temu w mediach społecznościowych pojawiały się pytania o to, jak odbierać dostęp do lokalizacji Venntelowi i Gravy.

Autor powołuje się na groźny cytat. Nie podał źródła, ale skopiowałem fragment "came from its contract with Venntel" (koniecznie w cudzysłowach, żeby szukało całej frazy) i wyszukałem go w DuckDuckGo. Wyskoczyło parę pasujących artykułów, jak ten z Politico.

Artykuł wspomina o tym, iż dane lokalizacyjne od obu brokerów były kupowane przez agencje rządowe. W ten sposób agencje obchodziły zakaz śledzenia własnych obywateli. Po prostu zostawiały to sektorowi prywatnemu i kupowały opracowane przez nich dane.

Jedną z firm wymienionych w tym kilkuletnim artykule, na równi z Venntelem, jest niejaka Babel Street. Jej nazwa znajdowała się w tabeli dotyczącej nabywców danych z obecnego wycieku. Może to potwierdzać, iż brokerzy handlują też między sobą.

W swoim artykule Politico podlinkowało też treść ujawnionej prezentacji wewnętrznej, w której agencja rządowa analizuje przed zakupem produkt Venntela/Gravy.

Warto zwrócić uwagę na wyróżnioną część tekstu. Słowo ad-tech odnosi się do branży reklamowej. Skoro zbiorczo nazywają wszystkie dane Ad-tech ID data, to może to sugerować, iż identyfikator reklamowy pełni w nich centralną rolę.

Ochłodzenie relacji i wyciek

W 2023 roku Gravy połączyło się z norweską spółką Unacast. Na stronie firmy opublikowali oświadczenie – zadziwiająco prozaiczny korpobełkot jak na działalność niemalże szpiegowską.

The time has come for a renaissance in the location data and intelligence industry - we are excited to welcome you on this journey

Coś się również popsuło w relacjach z amerykańskimi agencjami, a przynajmniej częścią z nich.

Pod koniec zeszłego (2024) roku Gravy Analytics oraz inna firma, Mobilewalla, zostały wzięte na cel przez amerykańską FTC (Federal Trade Commission; taki odpowiednik polskiego UOKiK-u). Na początku tego roku przedstawili ostateczne żądania, nakazując firmie zaprzestać gromadzenia danych z wrażliwych lokalizacji, usunąć te dotychczas zebrane i działać tylko za zgodą użytkowników.

Zastanawiam się: skoro o działalności Venntela/Gravy było wiadomo wcześniej, ale dopiero po fuzji z Unacastem sprawy ruszyły, to czy działał tu jakiś polityczny parasol ochronny? Niestety mogę tylko spekulować.

Historia zna przypadki, gdy sądy w USA aktywowały się dopiero po zmianie właściciela. Przykładem pozwy, które nie tykały firmy Monsanto, a zaczęły się zlatywać po jej przejęciu przez niemieckiego Bayera.

A to dopiero początek ich pecha.

Gravy, jak to wiele firm, uległo obietnicom składanym przez rozwiązania chmurowe. Przechowywali swoje dane na cudzych serwerach, w tym wypadku korzystając z Amazon Web Services. I, jak to często bywa, nie zabezpieczyli tych danych w wystarczającym stopniu. I nastąpił wyciek.

Hakerzy opublikowali próbkę danych na rosyjskojęzycznym forum XSS, żądając okupu w zamian za nieudostępnienie pozostałych. I być może ktoś uległ, bo post został usunięty, groźba megawycieku chwilowo odsunięta w czasie.

Ale skutki afery zostaną z Gravy już do (może rychłego) końca.

Dotknięte aplikacje

Na stronie Wired można znaleźć link do obszernej listy aplikacji z Androida i iOS, których nazwy znalazły się rzekomo w udostępnionej próbce danych.

Wśród aplikacji były: Tinder, Grinder, MyFitnessPal, wiele gier mobilnych. Z polskich aplikacji (wyszukałem ciąg .pl) mamy na liście Onet Pocztę oraz WP Pocztę.

Dupochron: nie mogę na sto procent wykluczyć przykładowego dopisania losowych nazw aplikacji przez hakerów. Mogliby w ten sposób sztucznie podbić wartość danych. Tak było niedawno z rzekomymi danymi z pewnej polskiej sieciówki.

Faktem jest natomiast, iż znany portal technologiczny Wired udostępnił listę aplikacji znalezionych w wycieku, a na liście były konkretne nazwy.

Na liście, oprócz zwykłych czytelnych nazw, można tez zobaczyć formy zapisane z kropkami. Zwykle, choć nie zawsze, podobne do tej głównej nazwy.

W oficjalnej terminologii Androida to nazwy pakietów (ang. package names), takie unikalne nazwy wewnętrzne, którym odpowiada jedna lub więcej nazw czytelnych (czasem różniących się w zależności od języka).

Przykładowo: nazwa wewnętrzna Tindera to com.tinder, ale już Signal (na szczęście nieobecny na tej liście) ma org.thoughtcrime.securesms. Nazwę można sprawdzić, odwiedzając stronkę aplikacji w bazie PlayStore i patrząc na link w górnym pasku.

Mogę sobie przykładowo wyszukać na liście słowo tinder – wyskakuje nazwa wewnętrzna com.tinder. Wchodząc na PlayStore’a i patrząc w link, mogę zyskać pewność, iż istotnie, to oficjalna strona apki Tinder. Nie żadnej podróbki.

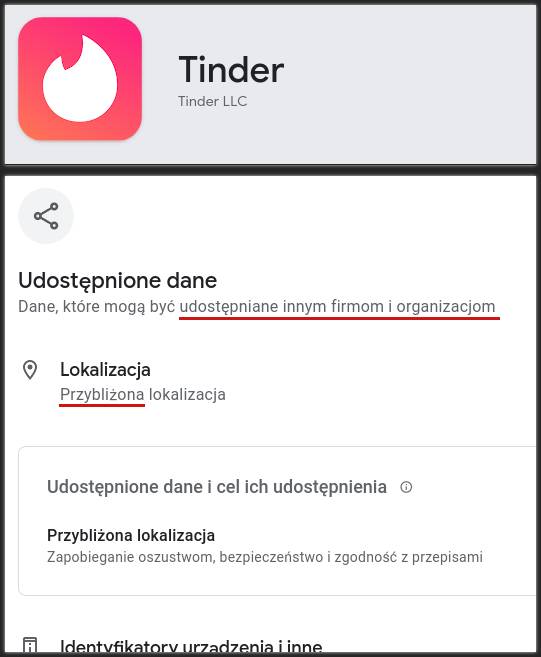

Tu z kolei pojawia się interesująca możliwość. Każda aplikacja ma obowiązek informować, do jakich danych sięga i jakie udostępnia obcym podmiotom. W przypadku danych lokalizacyjnych jest podział na dokładne (zapewne GPS) i przybliżone (zapewne adres IP, dokładny w uproszczeniu co do miasta).

Nieprzypadkowo wybrałem Tindera. Pomijając fakt, iż jest znaną aplikacją, ma ciekawą sytuację w swojej polityce prywatności.

Dostęp do dokładnej lokalizacji jest wymieniony w zakładce mniej groźnej, opisującej zastosowania wewnętrzne apki. Natomiast w zakładce z danymi udostępnianymi obcym podmiotom jest wyłącznie lokalizacja przybliżona.

Może to oznaczać dwie rzeczy:

- Tinder udostępnia giełdom wyłącznie lokalizację przybliżoną (zapewne odczytaną z adresu IP, czyli w przypadku sieci mobilnej dokładną mniej więcej do miasta);

- Tinder, wbrew publicznej polityce prywatności, udostępnia innym dokładną lokalizację użytkowników.

Która wersja jest prawdziwa? Nie rozstrzygnę, nie mając pod ręką próbki danych z Gravy.

Jest tu natomiast interesujące wyzwanie dla chętnych. Osoby mające wgląd w dane mogłyby sprawdzić kogoś z Tindera: gdyby punkty odpowiadające tej osobie były ułożone precyzyjniej, niż to możliwe przy adresie IP (czyli na przykład wzdłuż ulicy, którą ktoś jechał), to by oznaczało, iż apka udostępnia dokładną lokalizację.

Takie przypadki można porównać z deklaracjami z PlayStore’a i złapać winowajców. Wystarczy jakaś osoba z kopią danych z Gravy chętna na polowanko :smiling_imp:

Relacje w polskich mediach

Mięso wpisu już za nami, więc teraz można się skupić na wątkach pobocznych. Takich jak sposób pokazania sprawy w mediach.

Jak wspomniałem, na początku całkiem mi umknęła. I to nie tak, iż nigdzie o niej nie pisano – pisano jak najbardziej. Ale pisano w taki sposób, iż wydawała się nieznacząca i lokalna.

Czas na małą prasówkę. Wyszukałem w DuckDuckGo (bo w Google by mnie zawaliły reklamy) kombinację "gravy analytics" site:pl i poczytałem różne artykuły.

Media mniej techniczne

Wiele mainstreamowych portali zaczerpnęło informacje z krótkiej notki Polskiej Agencji Prasowej, opublikowanej 10 stycznia o 8:58. Skąd to wiem? Czasem oznaczały PAP wprost, czasem zbieżność treści była ogromna. Poza tym tak często działają media od newsów.

Problem z notką jest taki, iż skupia się ona tylko na wątku norweskim i ogólnie jest dość lakoniczna. Pojawia się w niej:

- wzmianka, iż dane zostały wrzucone na rosyjskim portalu;

- cytat Tobiasa J. z norweskiego urzędu ds. ochrony danych, mówiący o ogromnej skali kradzieży (ale bardzo ogólnie, żadnych liczb);

- nazwa Gravy Analytics i informacja o tym, iż pozyskiwali dane;

- informacja, iż pod koniec 2024 roku firma zawarła ugodę z Federalną Komisją Handlu z USA, bo już wcześniej miała problemy za zbieranie wrażliwych danych.

I to wszystko. Dosłownie kilkanaście linijek, zero linków, brak wyraźnego podkreślenia globalnego charakteru sprawy.

Znane portale zaczęły na potęgę kopiować właśnie tę notkę. Zaś użytkownicy mogli odnieść wrażenie, iż to jakiś jeden wyciek z wielu, norweska ciekawostka, rosyjska uszczypliwość. Brak nazw aplikacji, które udostępniały dane. Brak opisów zagrożenia.

Nie mówiąc już o zupełnym braku porad prywatnościowych; ale na to już straciłem nadzieję w przypadku mass mediów.

Przykłady portali kopiujących notkę:

- Money.pl,

- Onet Podróże

- Interia

- Wp.pl

-

Tutaj przynajmniej parafrazowanie było nieco bardziej obfite i wyszło 19 linijek, do tego drobniejszym tekstem niż na stronie PAP :+1:.

Co ciekawe, tydzień później (17.01) wypuścili kolejny artykuł. Bardzo podobny do pierwszego, ale ciut dłuższy i dodający wzmiankę, iż warto pilnować ustawień dostępu do lokalizacji. Trochę ogólne, ale na tle innych popularnych portali i tak na plus. -

Wracamy do powielania notki z PAP. TVN ją wprost oznacza jako źródło, ale, co ciekawe, jako godzinę publikacji mają 6:43 (podobnie parę innych portali). Dwie godziny wcześniej, niż została opublikowana na samej stronie PAP. Jakiś priorytetowy dostęp?

-

RMF24 – typowa notka PAP, ale jako bonus dostajemy literówkę pod nagłówkiem – „Opracownie”.

- Radio ZET – tutaj w miejscu na źródło wpisano „Radio ZET/NRK”, ale treść niemal całkiem się pokrywa z notką PAP.

Spośród mniej technicznych mediów na plus wybił się artykuł od pressglobal.pl, będący tłumaczeniem artykułu z niemieckiego Tagesschau.

Artykuł został wprawdzie opublikowany w dziale o technologii, ale sam portal należy raczej do tych ogólnych.

Daje on trochę konkretów, przykłady aplikacji bardziej niemieckich (Focus, WetterOnline). Dający do myślenia przykład kobiety, której dane zdrowotne ustalono na podstawie lokalizacji – pewnej kliniki.

Ponadto artykuł jako jeden z niewielu (również spośród technicznych!) wskazuje na rolę identyfikatora reklamowego. Jest rozmowa z urzędem ochrony danych, jest ogólna sugestia dotycząca patologii branży reklamowej. Oraz informacja, iż z danych mogą korzystać też niemieckie służby wywiadowcze.

Stronki bardziej techniczne

Być może lepszym źródłem – celniej wskazującym zagrożenie i środki zaradcze – będą portale ściślej związane ze sprawami informatycznymi?

Istotnie, zrobiły w temacie lepszą robotę, jeżeli chodzi o pokazanie światowej skali wycieku. Ale ich porady były na tyle ogólne, iż raczej mało kto z nich skorzystał.

Android.com.pl po prostu podał dalej notkę PAP. W ramach miłej niespodzianki: dwa linki do innych spraw z wyciekami w tle.

iMagazine – zwięźle, ale treściwie. Jest o dużej skali problemu, o możliwości deanonimizacji, przykłady trzech aplikacji. Porada dotycząca usunięcia ID reklamowego teoretycznie jest, ale w formie tak ogólnej, iż trudno w tym dostrzec konkretną funkcję do odhaczenia:

Użytkownicy, którzy wyłączyli śledzenie aplikacji na iPhone’ach, nie byli dotknięci wyciekiem.

CD Action – plus za powołanie się na wątek Baptiste’a i podkreślenie grozy sytuacji (wzmianka o tym, iż w danych była lokalizacja osób z baz wojskowych).

Ale środków zaradczych zero. Do tego z artykułu można wyciągnąć wniosek, iż to była wyłącznie norweska sprawa (cytat z oświadczenia złożonego do ich urzędu).

Antyweb – skala sprawy oddana dość wiernie, wymieniają nazwy aplikacji. Jest porada dotycząca ogólnego wyłączenia śledzenia (ale tylko na iPhone’ach).

OneTech – dość gwałtownie pojawiają się porady, i to sensowne: najlepiej nie udzielać dostępu do lokalizacji, a jeżeli już trzeba, to najwyżej przybliżony. Ale z ostatnią poradą się nieco zagalopowali:

Warto też zainstalować dobry program antywirusowy. Może nie uchroni przed wszystkim, ale przynajmniej ostrzeże przed niektórymi zagrożeniami.

Rada brzmi z pozoru sensownie, ale w przypadku tej afery nic by nie dała, bo działanie dodatków reklamowych było teoretycznie niezłośliwe. Raczej trudno sobie wyobrazić, iż antywirus oflaguje mainstreamowego Tindera czy MyFitnessApp, nieprawdaż?

Nawet gdyby jakiś antywirus na telefona był na tyle miły, iż oznaczałby zbieranie danych jako złośliwe zachowanie, miałby bardzo ograniczone możliwości.

Na telefonach antywirusy nie mają szczególnych przywilejów i często opierają się na prostym rozpoznawaniu niedobrych aplikacji po nazwach. W najlepszym wypadku: mogłyby analizować ruch sieciowy, pozwalając się ustawić jako VPN-y (tylko po to, żeby mieć większy wgląd).

Ale co by to dało, skoro ruch jest szyfrowany, więc antywirus widziałby jedynie nazwy stron docelowych? A te nazwy (np. static.losowa-apka.com) mogą brzmieć jak coś potrzebnego do działania?

Pomijam już fakt, iż czasem to same antywirusy okazują się zbieraczami danych, a pod latarnią bywa najciemniej. Na liście aplikacji z wycieku widnieje choćby Avast (com.avast.android.mobilesecurity).

IT Hardware podaje więcej faktów (jak nazwa forum, na którym udostępniono dane – XSS), ale nie ma żadnych porad prywatnościowych ani środków zaradczych.

Artykuł podlinkowali też na Wykopie, ale zebrał mało polubień. Do tego nazwę Gravy Analytics z zajawki przycięło w niefortunnym miejscu, prowokując śmieszkowy komentarz, który zgarnął więcej łap w górę niż artykuł. I na tym wieści o wielkim wycieku się skończyły :roll_eyes:

Dobre Programy – niby też podchodzą pod Onet, ale dali dużo kompletniejszy artykuł niż ten ze strony newsowej. Jest cytowanie artykułu z Wired, nazwy aplikacji, wzmianka o umywaniu rąk przez firmy oznaczone w wycieku.

Za to w poradach jest o zastrzeganiu numeru PESEL (fajne, ale w tym przypadku bez zastosowania, apki go nie wymagały). Plus porady sensowne, ale ogólnikowe:

warto co do zasady udostępniać w internecie możliwie mało informacji o sobie, zaś listę uprawnień w aplikacjach ograniczać do minimum

Numag.pl bardzo na plus – podkreślenie skali, wymienione przykłady aplikacji, informacja o tym, iż źródłem są giełdy reklamowe. Porady szczegółowe wprawdzie tylko odnośnie iPhone’a, ale wspominają zarówno o wyłączeniu ID, jak i dostępu do lokalizacji.

Podsumowanie wątku

Polskie media popularne w moim odczuciu całkiem spaliły temat, przedstawiając go tak, jakby był jakąś lokalną norweską sprawą. Być może to jeden z czynników, przez które cała sprawa przeszła bez echa.

Portale techniczne zrobiły lepszą robotę, ale głównie pod względem opisywania problemu, jego źródeł i skali. Nie wykorzystały natomiast okazji do pokazania, krok po kroku, prostych rozwiązań.

Prawie nikt nie wspomniał o identyfikatorach reklamowych. Mimo iż ich ucięcie to bardzo proste i intuicyjne rozwiązanie przynajmniej części problemów.

Swoją drogą ogólna cisza medialna wydaje się zjawiskiem nie tylko polskim – na YouTubie, jeżeli uszereguje się filmy ze słowem gravy analytics według wyświetleń, to najczęściej wyświetlany ma nieco poniżej 100 tys. wyświetleń. Kolejny po nim nieco ponad 2000, resztę już mało kto oglądał.

W porównaniu z taką na przykład aferą XZ, która dotyczyła niezrealizowanego ataku, te zasięgi są śmiesznie małe. Sprawa mogłaby zostać nazwana Cambridge Analytica 2.0 i wywołać masowy bojkot ekosystemu reklam śledzących. Zamiast tego zgasła jak iskra.

Zmowa milczenia? Celowy blackout informacyjny? Wątpię.

Powiedziałbym raczej, iż brak popularności wynika ze smutnego faktu, iż ludziom, choćby z branży, spowszedniały informacje o wyciekach danych. I kiedy słyszy się „Wielki wyciek z firmy X”, zwłaszcza gdy jej nazwa jest nieznana, to łatwo przeoczyć olbrzyma.

A takie znieczulenie jest, moim zdaniem, jeszcze gorsze niż teoretyczna cenzura.

Jak się chronić – uzupełnienie

Na początku wpisu napisałem, jak wyłączać identyfikator reklamowy i uprawnienia aplikacji do GPS-a. Te proste kroki zaradzą większości problemów, jakie przyniosło Gravy. jeżeli tego jeszcze nie zrobiliście, to zachęcam, żeby tam przejść i je wykonać.

Ale firm analitycznych i brokerów danych jest więcej; dlatego osoby chętne mogą pójść o krok dalej.

Poniższe porady stworzyłem z myślą o Androidzie, ale część może się odnosić też do jabłkofonów.

Przede wszystkim warto pamiętać o tym, żeby wyłączać Bluetooth i wyszukiwanie hotspotów, gdy nie korzystamy z tych funkcji. Można tak sobie ustawić pstryczki na „ściągalnym z góry” menu na ekranie głównym, żeby mieć do nich szybki dostęp, a potem wyrobić sobie nawyk ich wyłączania.

Dlaczego? Ano dlatego, iż hotspoty wokół nas oraz tak zwane beacony Bluetooth również pomagają ustalać, w jakiej jesteśmy lokalizacji. choćby gdy wyłączy się GPS-a.

W przypadku telefonów z Androidem silnie zrośniętych z Google’em warto pamiętać o paru innych rzeczach:

- poza podstawową funkcją Wi-Fi trzeba wyłączyć też osobny pstryczek odpowiadający za używanie hotspotów do lokalizacji;

- usługom Google Play trzeba odbierać dostęp do GPS-a przez osobne menu;

- nie da się domyślnymi narzędziami odbierać dostępu do internetu konkretnym aplikacjom, ale można to zrobić przez apkę-firewalla jak RethinkDNS.

Wszystkie te rzeczy opisałem w swoim przewodniku po odgooglowaniu telefonu. Gorąco zachęcam do przeczytania!

I na koniec jeszcze raz, bo nigdy za wiele: trzonem afery, oprócz GPS-a, był identyfikator reklamowy. Rzecz łatwa i szybka do wyłączenia. Jak wiele innych – prywatność to spektrum, a pierwsze kroki są osiągalne dla wszystkich. Mówienie, iż nie da się jej chronić, to bzdura.