Wprowadzenie do problemu / definicja luki

29 listopada 2025 r. rząd premier Sanye Takaichi zapowiedział przyjęcie w grudniu nowej strategii cyberbezpieczeństwa, która ma „podjąć potrzebne kroki” przeciw zagrożeniom z zagranicy – od ingerencji w wybory po ataki na infrastrukturę krytyczną. Projekt dokumentu podkreśla wzrost aktywności grup wspieranych przez państwa (Chiny, Rosję, Korea Północna) oraz zapowiada „obronę i odstraszanie z państwem w roli rdzenia”, w nawiązaniu do wcześniej uchwalonego prawa o aktywnej cyberobronie. Strategia wskazuje także na ryzyko manipulacji opinią publiczną z wykorzystaniem generatywnej AI.

W skrócie

- Nowa strategia (grudzień 2025): ukierunkowanie na zagraniczne zagrożenia, ochronę procesów wyborczych i infrastruktur, włączenie walki z dezinformacją AI.

- Aktywna cyberobrona (ACD): ramy prawne przyjęte w 2025 r. pozwalają na bardziej proaktywne działania państwa (monitoring, kontrakcje), z pełnym wejściem w życie planowanym etapowo.

- Rola państwowego centrum: centralizacja zbierania i analizy incydentów (w projekcie: rola National Cybersecurity Office/NISC).

- Geopolityka: strategia spójna z szerszym kursem rządu Takaichi na wzmocnienie bezpieczeństwa i odstraszania.

Kontekst / historia / powiązania

W maju 2025 r. Japonia uchwaliła ustawę o Active Cyber Defense (ACD), która przestawia kraj z modelu wyłącznie reaktywnego na bardziej „ofensywnie defensywny” – umożliwia m.in. intensywniejszy monitoring komunikacji obejmującej zagraniczne adresy IP, szybsze działania organów ścigania i SDF, a także obowiązki raportowania po stronie operatorów infrastruktury krytycznej. Przełamanie dotychczasowych barier (m.in. konstytucyjnych i prywatnościowych) ma odpowiadać na rekordowy poziom ataków i niedobór specjalistów.

Równolegle Japonia porządkuje polityki gospodarcze i bezpieczeństwa (np. przegląd inwestycji zagranicznych pod kątem ryzyka), a premier Takaichi akcentuje zwiększanie wydatków obronnych oraz aktualizację strategii bezpieczeństwa państwa. Te elementy tworzą tło dla nowej strategii cyber.

Analiza techniczna / szczegóły strategii

1) Priorytet: zagraniczne zagrożenia i wybory. Projekt wprost wskazuje na ingerencję w procesy demokratyczne oraz ataki sponsorowane przez państwa (Chiny, Rosja, Korea Płn.), co wpisuje się w globalne ostrzeżenia dot. „blended operations” (espionage + influence).

2) Obrona i odstraszanie „z państwem w rdzeniu”. Strategia ma wykorzystać instrumenty ACD: wcześniejszą identyfikację i neutralizację infrastruktur atakujących, możliwość szybkiego pozyskiwania danych o wektorach ataku, oraz koordynację reakcji między policją, NISC/NCO i SDF.

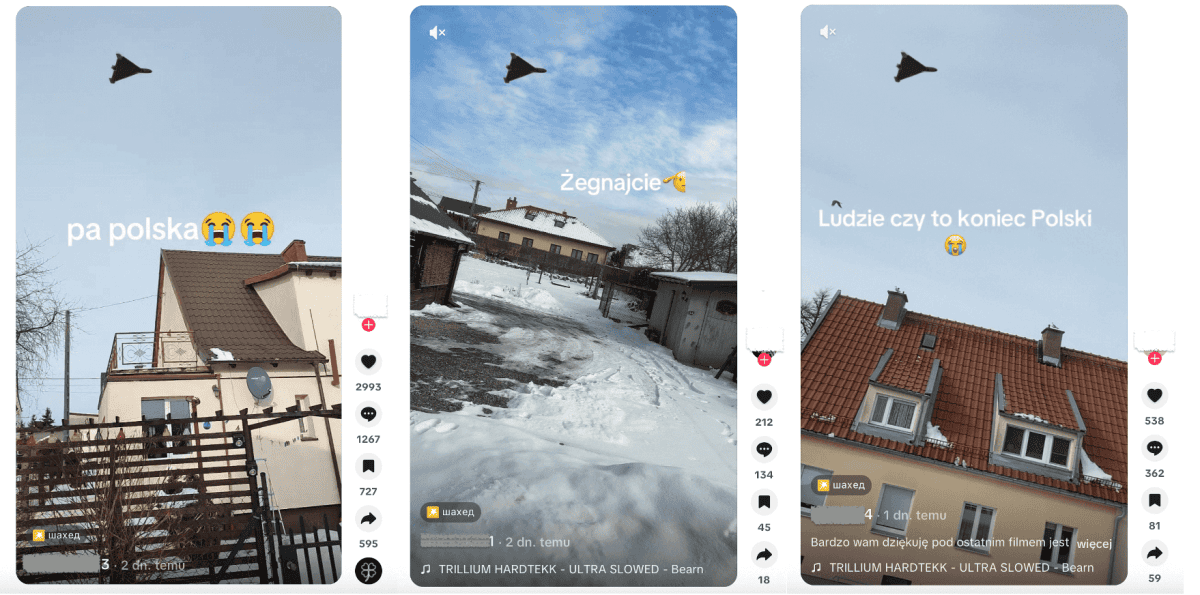

3) AI i operacje informacyjne. Dokument łączy rozwój generatywnej AI ze wzrostem ryzyka manipulacji społecznej (syntetyczne treści, botnety, mikro-targetowanie), co – jak podkreślają również raporty japońskich instytucji – zwiększa skalę i tempo dezinformacji.

4) Centralna rola NCO/NISC. Projekt przewiduje wzmocnienie centralnego ośrodka (w przekazie: National Cybersecurity Office), odpowiedzialnego m.in. za agregację danych o szkodach w sektorze prywatnym oraz za współpracę międzynarodową. Publicznie dostępne materiały NISC potwierdzają mandat koordynacyjny i kanały współpracy (np. w ASEAN).

5) Spójność z politykami przekrojowymi. W dokumentach rządowych dotyczących cyfryzacji uwzględnia się też przeciwdziałanie fake newsom i dezinformacji w sytuacjach kryzysowych – te wątki mają naturalną synergię z nową strategią cyber.

Praktyczne konsekwencje / ryzyko

- Wyższe wymogi raportowe dla operatorów (szczególnie infrastruktury krytycznej i łańcuchów dostaw do sektora publicznego). Firmy współpracujące z Japonią powinny liczyć się z audytami, szybszymi terminami zgłaszania incydentów i „persistent engagement” po stronie państwa.

- Silniejsza ochrona procesu wyborczego i większe oczekiwania wobec platform, mediów i dostawców narzędzi AI w zakresie moderacji i przejrzystości treści syntetycznych.

- Ryzyka prawno-zgodnościowe dla podmiotów transgranicznych (telekomy, dostawcy chmurowi, MSSP): potencjalna rozbudowa obowiązków due diligence i wymagań lokalnej współpracy operacyjnej.

- Geopolityka i kontrakty: projekty IT/OT finansowane publicznie mogą częściej wymagać zgodności z polityką bezpieczeństwa sojuszniczego (US-JP, UE-JP), w tym wymogami łańcucha dostaw i transparentności komponentów.

Rekomendacje operacyjne / co zrobić teraz

- Mapowanie ekspozycji: zinwentaryzuj systemy, dane i kontrakty powiązane z Japonią (klienci, dostawcy, regiony chmury).

- Zgodność i raportowanie: dopasuj procesy do możliwych wymagań ACD – szybkie zgłaszanie, współdzielenie IoC/TTP, kanały komunikacji z partnerami JP (NISC/NCO, JPCERT/CC).

- Twardnienie OT/IoT: priorytetowo w sektorach energii, zdrowia, transportu – segmentacja sieci, SBOM, monitoring anomalii i testy odporności dostawców.

- „AI-ready” opsec: wdroż polityki dot. treści syntetycznych (detekcja deepfake, watermarking, zasady publikacji) i plan reagowania na kampanie informacyjne łączone z cyberatakami.

- Ćwiczenia Purple Team / Threat-led: scenariusze APT (CN/RU/PRK), ataki na logikę wyborczą, supply-chain (dev toolchain, repozytoria, CI/CD).

- Klausule w umowach: zabezpieczenia dot. zgłaszania incydentów, wymagań telemetrycznych i prawa do audytu w relacjach z japońskimi kontrahentami.

Różnice / porównania z innymi przypadkami

- USA/UK (defend forward/persistent engagement): Japonia z ACD zbliża się do modelu bardziej proaktywnego, ale – według dostępnych opisów – z mocnym akcentem na ramy prawne i nadzór cywilny.

- UE: choć japońskie prawo nie kopiuje NIS2, kierunek centralizacji i obowiązków raportowych dla operatorów jest podobny; nacisk na walkę z dezinformacją AI również konwergentny z debatą europejską.

Podsumowanie / najważniejsze wnioski

Japonia wchodzi w etap zdecydowanie bardziej proaktywnej polityki cyber. Po uchwaleniu ACD nowa strategia ma scalić działania państwa przeciw zagrożeniom z zagranicy (szczególnie wyborom i infrastrukturze) oraz uznać dezinformację napędzaną AI za wektor ryzyka systemowego. Organizacje działające na styku z rynkiem japońskim powinny przygotować się na bardziej rygorystyczne wymogi raportowania, nadzór i współpracę operacyjną z instytucjami JP.

Źródła / bibliografia

- Nippon/Jiji: zapowiedź nowej strategii (29.11.2025). (Nippon)

- The Japan Times: tło prawne i polityczne (maj–listopad 2025). (Japan Times)

- Financial Times: przegląd zmian wynikających z Active Cyberdefence Law. (Financial Times)

- NISC/National Cybersecurity Office: mandat i kooperacja międzynarodowa. (nisc.go.jp)

- ICLG 2026 – przegląd regulacji cyber w Japonii. (ICLG Business Reports)