Ostatnie dni stycznia przyniosły temat związany z niemal rewolucyjnym rozwiązaniem w obszarze AI. DeepSeek mocno wpłynął na światową społeczność korzystającą z modeli LLM, jednocześnie wzbudzając wiele kontrowersji w obszarze bezpieczeństwa samego rozwiązania oraz danych na których pracuje. Opisujemy też rozległą operację blokującą dostęp do serwisów cyberprzestępczych, jak również kilka aktualnych raportów na temat charakterystyki rosyjskich grup APT. O czym jeszcze warto wiedzieć?

Na skróty:

- Temat tygodnia. Chińskie modele LLM DeepSeek

- Zaawansowane zagrożenia. Aktywność rosyjskiej grupy UAC-0063 / APT28

- Cybercrime. Operation TALENT

- Złośliwe oprogramowanie. TorNET Backdoor: nowe zagrożenie w polskiej sieci

- Oszustwa i podszycia. GamaCopy, do you copy?

- CVE Tygodnia. CVE-2025-22604: RCE w oprogramowaniu Cacti

Temat tygodnia

Chińskie modele LLM DeepSeek

DeepSeek to chiński startup, który w ostatnich tygodniach zyskał ogromny rozgłos za sprawą dwóch modeli: DeepSeek-V3 oraz DeepThink (R1). Oba dostępne są w formie webaplikacji, aplikacji na telefon oraz przez API. Modele wydane przez DeepSeek są porównywalne ze swoimi najmocniejszymi odpowiednikami z OpenAI, jak GPT-4o. Według autorów treningu modelu V3 kosztował poniżej 6 mln dol. (dla porównania OpenAI wydał około 100 mln dol na GPT-4) przy użyciu kart Nvidia H80. Koszty korzystania z modelu R1 są około 20-50 razy mniejsze w porównaniu do OpenAI o1. Niektórzy sceptycznie podchodzą do informacji związanych z kosztami treningu modelu V3. Alexandr Wang, CEO Scale AI, twierdzi iż DeepSeek dysponuje ponad 50 tys. kart NVIDIA H100, które z powodu kontroli eksportu nie mogłyby być dostarczone przez USA do Chin.

Wydarzenia idące za wydaniem modeli DeepSeek to m.in.: spadki notowań firm technologicznych na światowych giełdach (w tym NVIDIA, około 17% jednego dnia, straty na około 589 mld dol) oraz przyśpieszenie wydania modelu o3-mini i o3-mini-high przez OpenAI dla użytkowników subskrypcji 20 dolarów/msc. Wcześniej dostęp do o3-mini był udzielany na podstawie subskrypcji 200 dolarów miesięcznie.

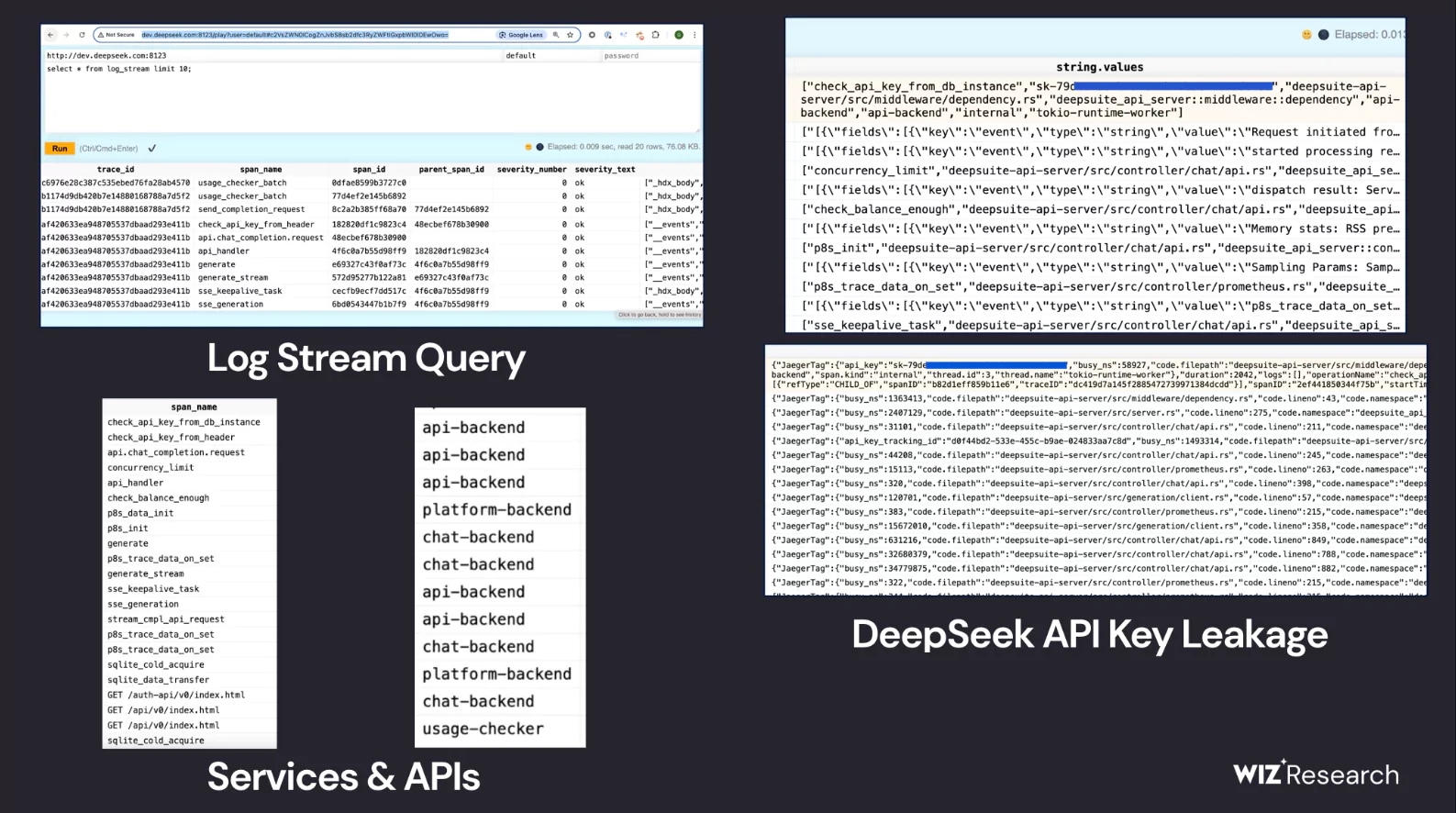

Tuż po wydaniu modeli DeepSeek mogliśmy spotkać się z znaczącym zainteresowaniem badaczy bezpieczeństwa. Firma wiz.io opublikowała raport, dotyczący publicznie dostępnych baz danych związanych z infrastrukturą DeepSeek.

źródło: https://www.wiz.io/blog/wiz-research-uncovers-exposed-deepseek-database-leak

źródło: https://www.wiz.io/blog/wiz-research-uncovers-exposed-deepseek-database-leak

Badacze mogli wykonywać przez interfejs HTTP bezpośrednie zapytania SQL do bazy danych wystawionej na portach 8123 oraz 9000. ClickHouse to opensourcowa bazą danych dla rozwiązań big data. Wśród danych można było wyróżnić: logi aplikacyjne od 6 stycznia 2025, powiązania z innymi endpointami API DeepSeek, logi historii chatów, klucze API, szczegóły backendowe przechowywane w zwykłych plikach tekstowych. DeepSeek po otrzymaniu raportu od zespołu Wiz niezwłocznie wyeliminował tę lukę.

Wątpliwości dotyczące bezpieczeństwa modeli DeepSeek mają także odzwierciedlenie w testach przeprowadzanych przez Palo Alto Networks czy KELA. Badacze wskazują na łatwość wykorzystania prompt injection czy jailbreakingu do generacji złośliwego lub podatnego kodu. Niektórzy użytkownicy wskazują także na problemy z cenzurą przy pytaniach dotyczących ustroju Chin. Dla przykładu chatbot nie odpowiada na pytania o masakrę na placu Tiananmen, a pytany o Tajwan w kontekście Chin odpowiada: “Tajwan jest częścią Chin od czasów starożytnych”. Wymienione ataki nie są w większości możliwe we flagowych modelach OpenAI – często wszystkie podatności są odpowiednio gwałtownie łatane, a kolejne prompt injecty niemożliwe do wykonania.

Sława DeepSeek’a nie ominęła także sfery przestępczej. ESET poinformował o kampaniach podszywających się pod oficjalną stronę DeepSeek, dostarczających podpisane złośliwe oprogramowanie typu trojan czy nakłaniających do fałszywych inwestycji.

DeepSeek jako produkt technologiczny z Chin budzi również wątpliwości w kwestii warunków użycia platformy i ich modeli, a dokładniej możliwości przetwarzania danych użytkowników w Chinach. Belgia i Irlandia wystosowały pismo celem dowiedzenia się w jaki sposób DeepSeek przetwarza i przechowuje dane. Włochy zdecydowały się na zablokowanie chatbota DeepSeek ze względu na brak zgodności z regulacjami GDPR/RODO. Teksas jako pierwszy stan USA zabronił korzystania z DeepSeek na urządzeniach rządowych.

Więcej informacji:

https://www.wiz.io/blog/wiz-research-uncovers-exposed-deepseek-database-leak

https://www.reuters.com/technology/artificial-intelligence/what-is-deepseek-why-is-it-disrupting-ai-sector-2025-01-27/

https://forum.eset.com/topic/44176-how-scammers-are-exploiting-deepseeks-success/

https://www.kelacyber.com/blog/deepseek-r1-security-flaws/

https://unit42.paloaltonetworks.com/jailbreaking-deepseek-three-techniques/

https://securityaffairs.com/173764/laws-and-regulations/texas-bans-deepseek-and-rednote-govt-devices.html

https://www.euronews.com/next/2025/01/31/deepseek-ai-blocked-by-italian-authorities-as-others-member-states-open-probes

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Aktywność rosyjskiej grupy UAC-0063 / APT28

Analitycy firmy BitDefender opublikowali przekrojowy raport na temat grupy APT UAC-0063. To zaawansowana grupa specjalizująca się w operacjach cyberszpiegowskich, głównie na rzecz rosyjskich interesów geopolitycznych. Istnieją jej powiązania z APT28 (Fancy Bear), czyli jednostką 26165 rosyjskiego GRU, znaną z szeroko zakrojonych operacji szpiegowskich i cyberataków na infrastrukturę krytyczną oraz podmioty rządowe w Europie i Azji. Obie grupy koncentrują swoje ataki na organizacjach rządowych, międzynarodowych i sektorze obronnym, a także firmach dostarczających usługi, w tym sektor telekomunikacyjny.

Jedną z bardziej charakterystycznych technik ataku grupy UAC-0063 jest wykorzystywanie wcześniej pozyskanych (z włamań do firm lub wycieków) dokumentów Microsoft Word, uzbrojonych w złośliwy kod. Te dokumenty są następnie używane do dostarczania do nowych celów o nazwie HATVIBE (zdalne przejęcie systemu, eksfiltracja danych). Na systemach ofiar odkryto narzędzie do eksfiltracji danych z urządzeń USB, nazwane PyPlunderPlug. Towarzyszyło mu oprogramowanie keylogger, prawdopodobnie wczesna wersja narzędzia LOGPIE. Jako finalnego payloadu dostarczanego na przejęte urządzenia grupa korzysta z kilku narzędzi, w tym backdoorów DownEx oraz DownExPyer (znanego również jako CHERRYSPY). Tych samych backdoorów w swoich atakach na instytucje badawcze w Ukrainie używała również grupa APT28.

źródło: https://www.linkedin.com/posts/ncscc_apt28-the-long-hand-of-russian-interests-activity-7290020598217383936-60Ss

źródło: https://www.linkedin.com/posts/ncscc_apt28-the-long-hand-of-russian-interests-activity-7290020598217383936-60Ss

Chociaż interesy strategiczne obu grup się pokrywają, nie ma wystarczających dowodów, aby definitywnie postawić między nimi znak równości. Jednak wiele metod stosowanych przez UAC-0063 przypomina techniki APT28, w tym eksploatacja podatności zero-day, spearphishing i ataki na infrastrukturę sieciową. Zważywszy na rosnący poziom zaawansowania tej grupy, jej działania stanowią poważne zagrożenie dla Europy i Azji, szczególnie w kontekście trwającego konfliktu w Ukrainie oraz napięć na arenie międzynarodowej.

Więcej:

https://www.bitdefender.com/en-us/blog/businessinsights/uac-0063-cyber-espionage-operation-expanding-from-central-asia

https://www.linkedin.com/posts/ncscc_apt28-the-long-hand-of-russian-interests-activity-7290020598217383936-60Ss

Cybercrime

Operacja TALENT

Pod koniec stycznia przeprowadzono międzynarodową akcję organów ścigania pod kryptonimem „Operacja Talent” (ang. Operation Talent). Jej celem było zakłócenie działalności internetowych rynków cyberprzestępczych skupionych wokół forów Cracked i Nulled.

Nulled[.]to, Cracked[.]to i Cracked[.]io to dobrze znane fora hakerskie, na których użytkownicy dzielili się narzędziami do łamania zabezpieczeń, danymi uwierzytelniającymi oraz exploitami. StarkRDP[.]io to natomiast dostawca usług hostingowych oferujący serwery wirtualne z systemami Windows i Linux. Choć działał legalnie, był także wykorzystywany do przechowywania nielegalnych treści i wspierania cyberataków.

Sellix[.]io i MySellix[.]io to platformy obsługujące płatności, powiązane z Cracked[.]to, które służyły do realizacji transakcji związanych z działalnością cyberprzestępczą. Powyższe serwisy, wraz z kilkuset (!) innymi zostały zablokowane. Ich domeny w tej chwili przekierowują na sinkhole FBI (*.fbi.seized.gov), gdzie trafiają przejęte przestępcze serwisy WWW.

Operacja Talent – baner blokady serwisu

Operacja Talent – baner blokady serwisu

Platforma Cracked

Według ujawnionych nakazów zajęcia od marca 2018 sprzedawała one skradzione dane logowania, narzędzia hakerskie oraz serwery do hostowania złośliwego systemu i skradzionych danych. Z platformy korzystało ponad 4 mln użytkowników, widniało na niej ponad 28 mln ogłoszeń, wygenerowała ok. 4 mln dol. przychodu i wpłynęła na co najmniej 17 mln ofiar w USA.

Jednym z oferowanych produktów był dostęp do „miliardów wyciekłych stron internetowych”, co pozwalało użytkownikom na wyszukiwanie skradzionych danych logowania. FBI współpracując z zagranicznymi partnerami zidentyfikowało szereg serwerów hostujących infrastrukturę Cracked oraz osiem domen używanych do jej obsługi. Zidentyfikowano również serwery i domeny Sellix, procesora płatności Cracked, oraz serwer i domenę powiązanej usługi hostingowej. Wszystkie te serwery i domeny zostały zajęte na mocy krajowych i międzynarodowych procedur prawnych, a osoby odwiedzające te domeny są teraz informowane o ich zajęciu przez organy ścigania.

Platforma Nulled

Departament Sprawiedliwości ogłosił zajęcie domeny oraz ujawnił zarzuty przeciwko jednemu z jej administratorów, Lucasowi Sohnowi, 29-letniemu obywatelowi Argentyny mieszkającemu w Hiszpanii. Od 2016 r. platforma Nulled sprzedawała skradzione dane logowania, skradzione dokumenty tożsamości, narzędzia hakerskie oraz inne narzędzia do przeprowadzania cyberprzestępstw i oszustw. Miała ponad 5 mln użytkowników, ponad 43 mln ogłoszeń dotyczących narzędzi cyberprzestępczych i skradzionych informacji oraz generowała około 1 mln dolarów rocznego przychodu. Jeden z produktów oferowanych na Nulled zawierał nazwiska i numery ubezpieczenia społecznego 500 000 amerykańskich obywateli. Lucas Sohn został oskarżony o “spisek w celu handlu hasłami i podobnymi informacjami umożliwiającymi nieautoryzowany dostęp do komputerów; spisek w celu nakłaniania innej osoby do oferowania urządzenia dostępowego lub sprzedaży informacji na jego temat; oraz spisek w celu posiadania, transferu lub użycia środków identyfikacji innej osoby z zamiarem popełnienia lub pomocnictwa w jakiejkolwiek nielegalnej działalności stanowiącej naruszenie prawa federalnego”.

Można założyć, iż Operacja Talent znacząco zakłóciła działalność cyberprzestępców, eliminując dwie główne platformy wykorzystywane do handlu skradzionymi danymi i narzędziami hakerskimi. Zajęcie infrastruktury i domen Cracked oraz Nulled utrudni przestępcom dostęp do tych zasobów oraz uniemożliwi dalsze korzystanie z nich do nielegalnych działań. Dodatkowo postawienie zarzutów Lucasowi Sohnowi to mocny sygnał, iż osoby zaangażowane w prowadzenie takich platform prędzej, czy później staną przed obliczem prawa. Obserwując dotychczasowe działania służb oraz reakcję świata cyberprzestępczego można się spodziewać reaktywacji tych usług w ramach nowopowstałych platform. Ważne jednak, iż czasowo zostanie zaburzona zostanie dostępność usług przestępczych, a fora powstała w miejsce zablokowanych będą musiały od nowa budować swoja pozycję i reputację na czarnym rynku.

Operacja Talent podkreśla determinację międzynarodowych organów ścigania w zwalczaniu cyberprzestępczości i dążeniu do pociągnięcia do odpowiedzialności osób zaangażowanych w takie działania. Uczestniczyły w niej służby z USA, Rumunii, Australii, Francji, Niemiec, Hiszpanii, Włoch i Grecji, przy wsparciu Europolu.

Więcej informacji:

https://www.europol.europa.eu/media-press/newsroom/news/law-enforcement-takes-down-two-largest-cybercrime-forums-in-world

https://www.justice.gov/opa/pr/cracked-and-nulled-marketplaces-disrupted-international-cyber-operation

Złośliwe oprogramowanie

TorNet Backdoor – nowe zagrożenie w polskiej sieci

Cisco Talos od lipca 2024 monitoruje kampanię dystrybucji złośliwego oprogramowania, skierowaną głównie do użytkowników posługujących się językami polskim i niemieckim. Za atakami tymi stoi grupa cyberprzestępcza motywowana finansowo, wykorzystująca kampanie spear-phishingowe do infekowania ofiar. Jej aktywność w Polsce związana była ze złośliwym oprogramowaniem do kradzieży poświadczeń typu AgentTesla lub Snake Keylogger w kampaniach mailowych podszywających się pod instytucje finansowe i firmy kurierskie.

Najbardziej zaawansowanym i trudnym do wykrycia elementem tej kampanii jest backdoor TorNet, nowy komponent, nieidentyfikowany wcześniej w kampaniach prowadzonych w Polsce. Pierwsze ślady użycia TorNet Backdoora wskazują na koniec listopada ubiegłego roku, gdy dystrybuowany był w ramach kampanii mailowych podszywających się pod Santander Bank Polska.

Do cech charakterystycznych TorNet można zaliczyć silne techniki unikania wykrycia, jak obfuskacja kodu (Eziriz .NET Reactor), wykrywanie debbugerów, wirtualizatorów czy analiza nazw kont użytkowników. Interesującą techniką jest odłączanie (poleceniem ipconfig /release) urządzenia od sieci na czas wykonania kodu. Pozwala ona skutecznie ominąć narzędzia bezpieczeństwa zintegrowane i zarządzalne w chmurze.

TorNet wyłącza także mechanizmy monitorowania (event tracing for Windows), dodaje lokalizację folderów oraz procesy, w których operuje do listy wykluczeń w usłudze Windows Defender, zaś trwałość w systemie uzyskuje dopisując się do kluczy rejestru i harmonogramu zadań.

Jednak najbardziej charakterystyczną cechą backdoora jest przekierowanie komunikacji do serwera C2 przez sieć TOR z wykorzystaniem narzędzia TOR expert bundle pobranego z serwisu Tor Project.

Więcej: https://blog.talosintelligence.com/new-tornet-backdoor-campaign/

Oszustwa i podszycia

GamaCopy, do you copy?

Na globalnej arenie cyberprzestępczości pojawiła się nowa grupa hakerska – GamaCopy. Podszywa się ona pod znaną rosyjską organizację hakerską Gamaredon, ale w przeciwieństwie do niej nie atakuje Ukrainy, a rosyjski sektor obronny i infrastrukturę krytyczną. Ich modus operandi łudząco przypomina działania Gamaredona, co może sugerować chęć wprowadzenia w błąd analityków cyberbezpieczeństwa. Pierwsze oznaki aktywności GamaCopy sięgają sierpnia 2021, ale grupa oficjalnie została odkryta dopiero w czerwcu 2023. Istnieje podejrzenie, iż GamaCopy może mieć powiązania z inną grupą hakerską – Core Werewolf, specjalizującą się w atakach na Rosję.

Hakerzy stosują wyrafinowane techniki socjotechniczne. Wykorzystują dokumenty wojskowe jako przynętę, umieszczając je w plikach 7z (SFX), które po rozpakowaniu instalują złośliwe oprogramowanie. Aktywność dzieje się w tle, bez wiedzy ofiary, co znacząco utrudnia wykrycie infekcji. Pliki wyglądają autentycznie, ponieważ zawierają informacje dotyczące rosyjskich instalacji wojskowych. Atakujący korzystają również z narzędzia UltraVNC do zdalnego pulpitu, zmieniając jego nazwę na przypominającą normalne procesy systemowe, co dodatkowo utrudnia wykrycie.

Mimo licznych podobieństw do Gamaredona, istnieje kilka istotnych różnic. Gamaredon wykorzystuje język ukraiński, natomiast GamaCopy stosuje język rosyjski, co sugeruje ataki na rosyjskojęzyczne cele. Różnią się także stosowanymi portami sieciowymi – GamaCopy używa portu 443, podczas gdy Gamaredon preferuje port 5612. Obie grupy używają UltraVNC, jednak GamaCopy rzadziej posługuje się makrami i skryptami VBS do infekowania systemów, co może wpływać na sposób detekcji ich działań.

CVE tygodnia

CVE-2025-22604 – podatność RCE w oprogramowaniu Cacti

Oprogramowanie Cacti, powszechnie stosowane w firmach i organizacjach do monitorowania sieci oraz zarządzania awariami, zostało dotknięte krytyczną podatnością umożliwiającą zdalne wykonanie kodu (RCE – Remote Code Execution). Podatność oznaczona jako CVE-2025-22604 (CVSS 9.1) znajduje się w parserze wieloliniowych wyników SNMP. Atakujący, pod warunkiem posiadania uwierzytelnionego konta w systemie, może wstrzyknąć złośliwie spreparowane OID-y do odpowiedzi SNMP. Przetwarzając je, funkcje ss_net_snmp_disk_io() lub ss_net_snmp_disk_bytes() traktują część OID jako klucz w tablicy systemowej, co prowadzi do wykonania dowolnego polecenia systemowego.

Oprogramowanie do monitorowania infrastruktury takie jak Cacti bazuje na SNMP (Simple Network Management Protocol) do zbierania danych o urządzeniach sieciowych. Protokół ten do wersji 3 nie posiada mechanizmów kontroli dostępu dla użytkowników ani mechanizmów kryptograficznych. Oznacza to, iż hasła (community string) przesyłane do serwera nie są szyfrowane, a każde urządzenie akceptujące żądanie SNMP z poprawnym community string zwróci dane.

Co ważniejsze, jeżeli Cacti posiada uprawnienia do zmiany konfiguracji urządzeń (read-write community string), atakujący może przejąć kontrolę nad routerami, switchami, czy serwerami.

Cacti często działa w zaufanym segmencie sieci i monitoruje wiele urządzeń. W efekcie jego serwer staje się atrakcyjnym celem ataków, bo jego przejęcie może stanowić idealny punkt przesiadkowy do ataku na inne urządzenia w sieci. Warto o tym pamiętać, bo choć oprogramowanie typu Cacti jest powszechnie wykorzystywane przez liczne firmy i przedsiębiorstwa do monitorowania urządzeń w swojej infrastrukturze sieciowej, zaniedbania w jego należytym zabezpieczeniu mogą doprowadzić do pełnego przejęcia serwera, kradzieży danych oraz wykorzystania systemu do ataków na inne cele.

Więcej:

https://github.com/Cacti/cacti/security/advisories/GHSA-c5j8-jxj3-hh36