Spis treści: Artykuł o bezpieczeństwie macOS 13 Ventura

System operacyjny macOS 13 Ventura jest na tyle dojrzałym oprogramowaniem, iż firma Apple usprawniła tylko nieznacznie bezpieczeństwo instalowania i uruchamiania aplikacji, w tym generowanie nowych haseł w Safari oraz ochronę przed znanym, złośliwym oprogramowaniem. Tak, na Maka są wirusy, chociaż statystycznie nie jest to coś, co dałoby się porównać z Windowsem albo Androidem. Aplikacje w macOS, podobnie jak w iOS, mogą dysponować wyłącznie swoimi zasobami, są izolowane od krytycznych komponentów systemowych, pod warunkiem iż użytkownik nie udzieli im rozszerzonego dostępu, co jest istotą kradzieży danych przez malware.

System operacyjny bez aplikacji nie ma dużej wartości, więc nie należy winić użytkownika za każdorazowy incydent bezpieczeństwa. Wydawać by się mogło, iż program antywirusowy jest z góry zaufaną aplikacją, ale i na to trzeba uważać. Zatem, co oferuje macOS Ventura już po zainstalowaniu? Co się zmieniło od macOS 12 Monterey pod względem ochrony antywirusowej? Gdzie szukać ustawień bezpieczeństwa w nowym macOS 13 Ventura?

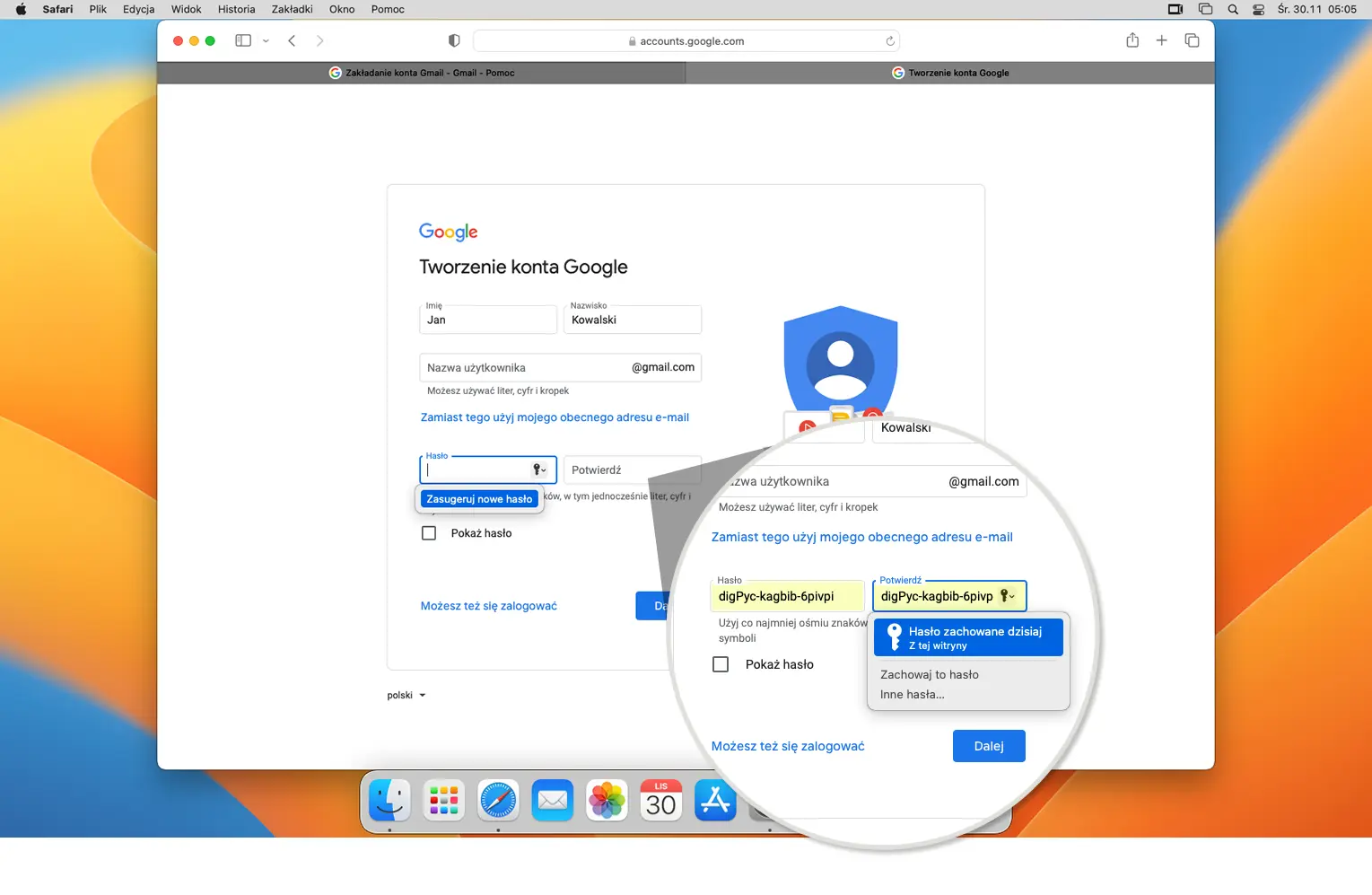

Silne hasła w Safari (generowanie i przechowywanie haseł w pęku kluczy iCloud Apple)

Rozpocznijmy przegląd bezpieczeństwa macOS 13 Ventura od przeglądarki Safari. Firma Apple podaje do wiadomości, iż przeglądarka wykryje wymaganą kombinację znaków przez witrynę internetową i zaproponuje utworzenie silnego hasła. To wygląda jak podawanie ręki na zgodę użytkownikowi ekosystemu Apple, który jest zachęcany do zrezygnowania z zewnętrznych menadżerów haseł. Nie ma w tym nic złego, ale pamiętaj o synchronizacji, jeżeli chcesz mieć dostęp do haseł na innym urządzeniu: Windows, Linux, Android. Nie uda Ci się gwałtownie zalogować, przechowując wszystko w pęku kluczy iCloud Apple.

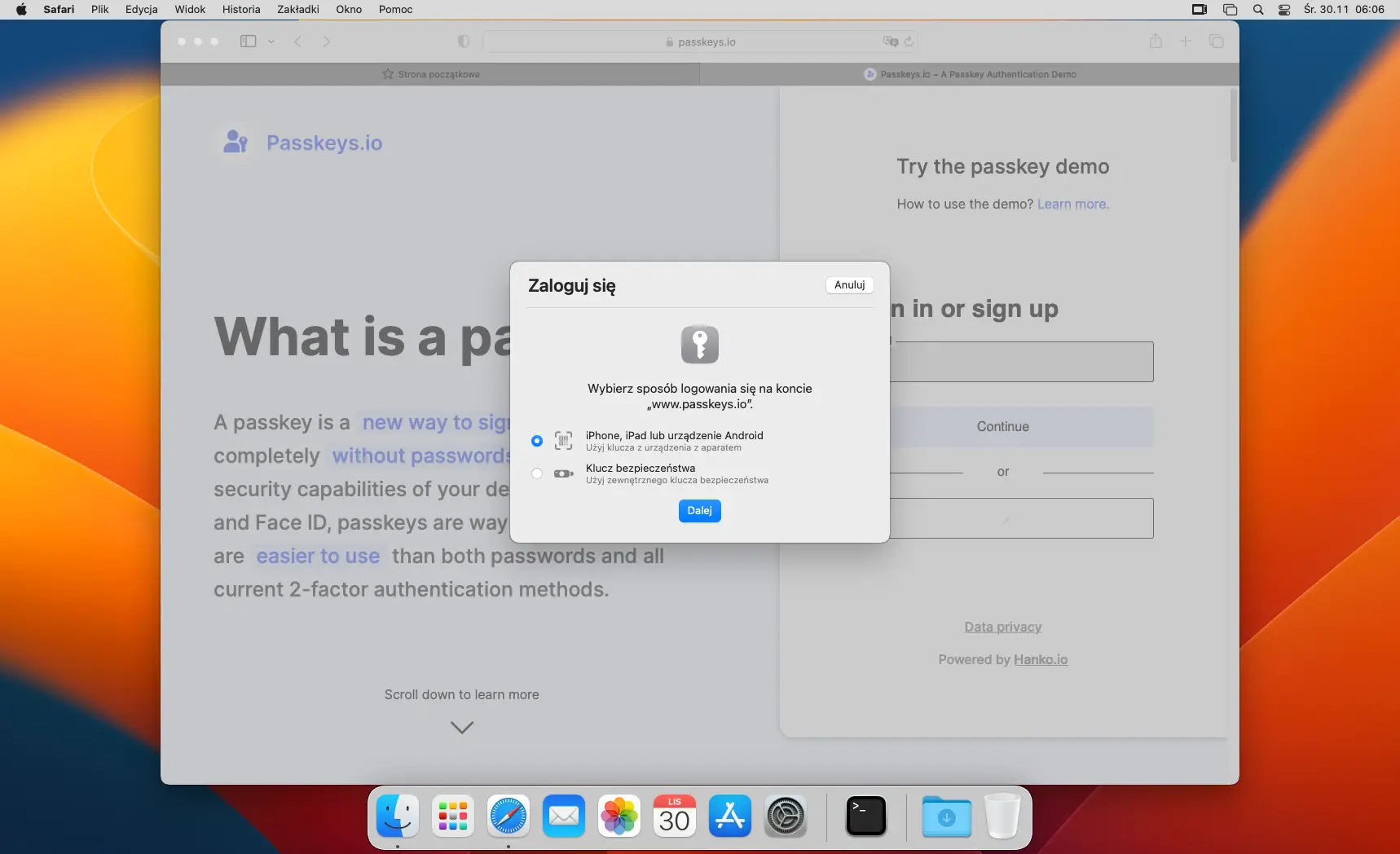

„Passkeys”, czyli „Passwordless” od Apple to mniej haseł!

Niewątpliwie zapamiętywanie i generowanie haseł to przez cały czas przyczółek przeglądarek, więc zatrzymajmy się na chwilę przy logowaniu na stronach internetowych. Do tej pory, aby zalogować się np. do Gmail dosyć bezpieczną metodą – dwuskładnikowym uwierzytelnieniem 2FA – należało tradycyjnie, zarejestrować konto z loginem i hasłem oraz włączyć w ustawieniach tzw. 2FA. Czyli:

„Podaj maila -> utwórz login > utwórz hasło-> zaloguj się -> włącz dwustopniowe logowanie -> dodaj urządzenie lub klucz bezpieczeństwa U2F”.

Nie jest to wygodne ani szybkie, prawda?

Tymczasem Apple, podczas zakładania nowego konta online na urządzeniach macOS, iOS, iPadOS i podaniu loginu oraz dodatkowych danych np. imienia, nazwiska oraz maila, generuje od razu parę kluczy publiczny-prywatny, zamiast tradycyjnego hasła – aby potwierdzić rejestrację, trzeba skorzystać z Touch ID lub Face ID. Zatem teraz bezpieczeństwo logowania bazuje na kryptografii klucza publicznego a Apple nazywa to Passkey.

Brzmi poważnie? Zdecydowanie! Przeczytaj, jak Apple wdrożyło bezhasłowe logowanie.

Podczas rejestracji w serwisie internetowym generowana jest para nowych kluczy publiczny-prywatny. Apple wyśle Twój klucz prywatny (tajny) na serwer do tzw. iCloud Keychain (pęk kluczy Apple) – czyli tam, gdzie teraz przechowujesz swoje hasła i uzyskujesz do tego miejsca dostęp biometrycznie. Klucz jest dodatkowy szyfrowany ento-to-end oraz zabezpieczony biometrią. Natomiast klucz publiczny (jawny) będzie przechowywany na serwerze dewelopera aplikacji. Jedno z drugim musi być powiązane, aby zadziałało podczas kolejnego logowania.

Jak już nadmieniłem, klucze prywatne są szyfrowane end-to-end, dostęp do pęku kluczy jest zabezpieczony biometrią, więc jest to podwójne, potrójne zabezpieczenie, bardzo trudne do złamania i oszukania, i choćby Apple nie ma do tego dostępu. To świetna ochrona przed phishingiem! W dodatku dostępna jest synchronizacja Passkeys pomiędzy urządzeniami Apple. Nic, tylko korzystać?

Niestety, aby móc wszechstronnie używać tej technologii, deweloperzy stron internetowych muszą wdrożyć technologię FIDO2 zgodną z Apple Passkeys (dokumentacja).

Nawiasem, Microsoft obsługuje już tę technologię, jako Windows Hello, a wsparcie dla urządzeń Apple zostanie dodane do usług online Microsoftu już niebawem (jeszcze w tym roku, twierdzi Microsoft). Google w Androidzie planuje integrację z „passwordless” od FIDO Alliance pod koniec 2022 roku.

Apple Passkeys mają tę zaletę, iż jeżeli cokolwiek wycieknie z zaatakowanego serwisu internetowego, to nie hasło, ale kryptograficzny klucz publiczny, który jest bezużyteczny bez klucza prywatnego użytkownika.

Prawdopodobnie jeszcze długo poczekamy, aż technologia FIDO2 się upowszechni. W dalszym ciągu klucze bezpieczeństwa U2F np. Yubikey używające technologii bezhasłowej nie są rozpowszechnione, a co dopiero 2FA, które przez cały czas nie jest standardem w wielu miejscach online! A przecież już się odchodzi od dwuskładnikowego logowania na rzecz bezhasłowych systemów logowania „passwordless”, które wspierają klucze U2F, urządzenia Apple, Windows, Android oraz przeglądarki. Niestety przez cały czas nie banki!

Ochrona przed atakami zero-click: Tryb Blokady dla macOS, iOS, iPadOS

Tryb Blokady (Lockdown Mode) można aktywować na iPhone, iPad lub macOS. Będziemy go nazywać „trybem hardeningu” albo „trybem zwiększonego bezpieczeństwa”.

Funkcję można aktywować w dowolnym czasie. Po aktywacji zwiększy się ochrona przed atakami celowanymi, którym poddawani są m.in. politycy, aktywiści i dziennikarze: świadczy o tym szpiegowskie oprogramowanie Pegasus Project – w 2020 r. wyciekła lista zawierająca około 50000 nazwisk i numerów telefonów osób, które rzekomo zostały (lub mogły zostać) zaatakowane przy użyciu systemu szpiegującego opracowanego przez NSO Group. Wśród ofiar byli polscy politycy oraz prokuratura. Izraelska firma od dawna jest krytykowana za „legalny” rozwój narzędzi hakerskich dla klientów, do których należy wiele agencji wywiadowczych na całym świecie.

„To nieprawdopodobne, iż coś takiego powstało” – eksperci o najnowszych exploitach Pegasus.

„Pegasus: jak się chronić i zabezpieczyć telefon?” – porady bezpieczeństwa.

Apple wyjaśnia, iż włączenie tego trybu sprawi, iż urządzenie uruchomi się ponownie, a pewne funkcje przestaną działać tak jak do tej pory:

- Wiadomości tekstowe w iMessage nie będą zawierały linków (obrazki oraz tekst pozostaną).

- Przeglądarka Safari będzie miała wyłączoną obsługę Java Script – przez cały czas można dodawać strony do wyjątków.

- Połączenia przychodzące za pośrednictwem usług Apple będą blokowane, o ile wcześniej nie wychodziły z Twojego telefonu np. przez FaceTime.

- Zablokowanego iPhone nie da się sparować z komputerem przez kabel USB.

- Urządzenia nie można zarejestrować w usłudze Mobile Device Management, wykorzystywanej w firmach.

Podsumowując pierwsze trzy opcje mają na celu ograniczyć ryzyko ataków zero-click np. w wyniku działania szpiegowskiego malware, jakim jest Pegasus, jak również zablokuje to przychodzące rozmowy wideo.

Czwarty punkt ograniczy ryzyko kradzieży informacji z telefonu przy próbie podłączenia do komputera i wykorzystania luki w protokole komunikacyjnym.

Ostatnia funkcja uniemożliwi podłączenie telefonu do systemu MDM. Firmy często używają tego rodzaju rozwiązania do celów bezpieczeństwa, aby usuwać informacje z zagubionego telefonu, jednak sparowanie iPhone, iPad, laptopa macOS z MDM również może być wykorzystane do kradzieży danych, ponieważ daje to administratorowi MDM pełną kontrolę nad urządzeniem. Takie ataki się zdarzały [ link1, link2 ].

Apple tworzy najbezpieczniejsze urządzenia mobilne na rynku. Tryb blokady to przełomowa funkcja, która odzwierciedla nasze niezachwiane zaangażowanie w ochronę użytkowników przed choćby najrzadszymi, najbardziej wyrafinowanymi atakami.

Chociaż zdecydowana większość użytkowników nigdy nie padnie ofiarą wysoce ukierunkowanych cyberataków, będziemy niestrudzenie pracować nad ochroną niewielkiej liczby użytkowników, którzy padają ofiarą cyberataków. Obejmuje to dalsze projektowanie zabezpieczeń specjalnie dla tych użytkowników, a także wspieranie naukowców i organizacji na całym świecie wykonujących niezwykle istotną pracę w ujawnianiu firm-najemników, które tworzą te ataki cyfrowe.

Trzeba też nadmienić, iż Apple utworzyło kolejny etap w Apple Security Bounty – oferuje do 2 milionów dolarów za znalezienie luki w zabezpieczeniach w aktywowanym utwardzonym trybie.

Apple zaleca używanie tego trybu osobom, które czują się inwigilowane oraz mogą być narażone na ataki ukierunkowane.

Czy iPhone bez „trybu blokady” jest mniej bezpieczny?

Trochę tak, ale to wynika z paranoicznych nowych funkcji bezpieczeństwa, które utrudniają korzystanie ze telefonu w normalny sposób. Bądźcie pewni, iż telefony Apple są bezpieczne, ale zawsze ktoś znajdzie metodę oszukania ochrony.

Dla przykładu informacje biometryczne dotyczące odblokowania telefonu (Touch ID, Face ID) są przechowywane tylko na urządzeniu i nie są wysyłane na serwer Apple oraz pozostają w pamięci telefonu szyfrowane. Kod PIN do odblokowania telefonu nie może być złamany metodą brute-force, ponieważ po kilku błędnych próbach, urządzenie zostaje zablokowane. Aplikacje działają w piaskownicy i nie mogą uzyskać dostępu do danych przechowywanych przez inne aplikacje (sandboxing).

Na pewno przełamywanie zabezpieczeń iPhone, macOS z roku na rok staje się coraz trudniejsze, więc dla większości użytkowników standardowy poziom bezpieczeństwa jest więcej niż wystarczający.

Starsze urządzenia Apple przez cały czas otrzymują aktualizacje nowych funkcji oraz bezpieczeństwa, czego nie można powiedzieć o użytkownikach Androidów. Tryb Lockdown Mode musi być włączony osobno na każdym urządzeniu!

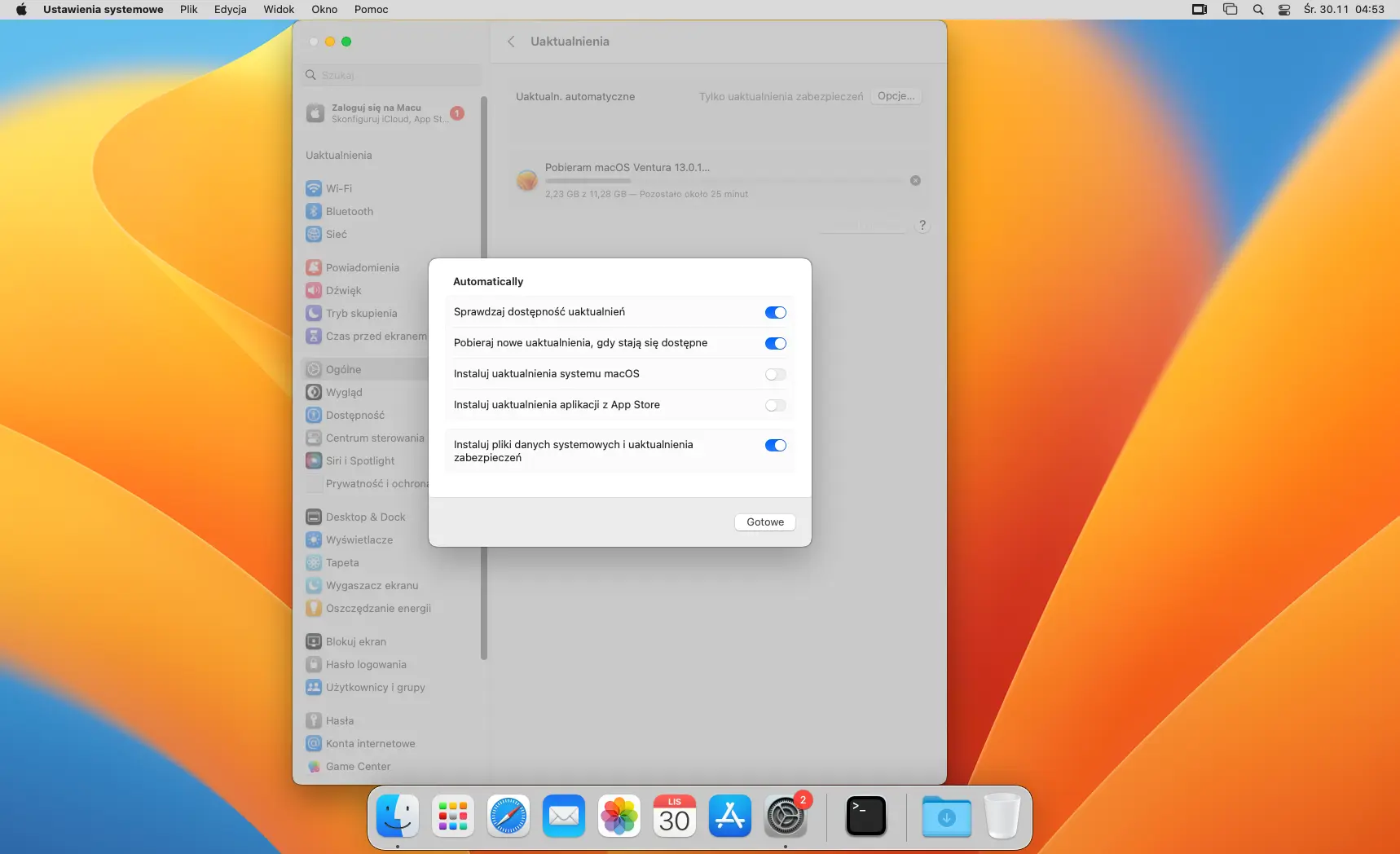

Automatyczne aktualizacje bezpieczeństwa w macOS, iOS, iPadOS oraz tzw. Rollback

Nową funkcją w aktualizacjach jest „Rapid Security Response” (Pilne uaktualnienia i pliki systemowe) – aktywowanie tego trybu ma sprawić, iż zezwalasz na automatyczne instalowanie łatek bezpieczeństwa / ważnych błędów, bez czekania na pełną aktualizację iOS, macOS. Jest też możliwość cofnięcia zmian (rollback) wybranych aktualizacji.

Dla większości użytkowników włączenie tej opcji będzie najlepszym wyborem, ponieważ skraca to czas pomiędzy ujawnieniem luki bezpieczeństwa a wydaniem dużej aktualizacji dla całego systemu.

Nie zapominajmy o nadzorowanych środowiskach korporacyjnych. Funkcja Rapid Security Response może być kluczowa, jeżeli chodzi o bezpieczeństwo urządzeń Apple przed zagrożeniami zero-day, ponieważ kiedy nowa metoda włamania do macOS zostanie wykryta, Apple może udostępnić aktualizację dla milionów urządzeń jednocześnie.

Poprawiony „antywirus”: wykrywanie złośliwych aplikacji

Wiesz, iż Twój macOS też ma antywirusa? Podobnie jak w Androidzie, ma zaprogramowane zadania od Apple i służy do czegoś innego niż nowoczesne oprogramowanie antymalware. Jest trochę ograniczony w stosunku do pełnoprawnych antywirusów nowej generacji, ale głęboka integracja z systemem macOS w pewnych aspektach nadgania te braki i ogranicza potencjalne szkody wyrządzone przez złośliwe oprogramowanie, które zdoła się uruchomić (zezwoli na to użytkownik).

Przede wszystkim macOS od dawna zawiera funkcję bezpieczeństwa o nazwie Gatekeeper do weryfikowania, czy wszystkie instalowane aplikacje są poprawnie podpisane cyfrowo i zatwierdzone przez Apple. Od macOS 13 Ventura ten sam Gatakeeper sprawdza wszystkie aplikacje przy każdorazowym uruchamianiu, dzięki czemu atakowanie systemu będzie znacznie utrudnione. Teoretycznie może to wpływać na szybkość wczytywania danych przez program, ale Apple twierdzi, iż nie będzie to miało zauważalnego znaczenia dla procesorów Intel oraz M1.

Ponadto macOS 13 zawiera wbudowaną technologię antywirusową o nazwie XProtect do wykrywania i usuwania złośliwego systemu przy pomocy aktualizowanych sygnatur Yara (swoją drogą, wykorzystujemy je w naszych testach Advanced In The Wild Malware Test). XProtect monitoruje potencjalne infekcje i automatycznie uaktualnia sygnatury, niezależnie od aktualizacji dla systemu.

W macOS od wersji 10.15 XProtect uruchamia się gdy:

- Aplikacja jest uruchamiana po raz pierwszy.

- Aplikacja została zmieniona (w systemie plików).

- Sygnatury antywirusa XProtect są aktualizowane.

Kiedy XProtect wykryje znane mu złośliwe oprogramowanie (dzięki sygnaturom), aplikacja jest blokowana, a użytkownik jest powiadamiany o potencjalnych problemach i przeniesieniu programu do kosza:

Co więcej, w macOS 13 Ventura, jeżeli złośliwe oprogramowanie zostanie wykryte, może zostać wykonanych kilka czynności:

- Wszystkie powiązane certyfikaty dewelopera tej aplikacji będą unieważnione.

- Certyfikat legalności od Apple zostanie wycofany dla wszystkich plików, z których składa się aplikacja.

- Opracowywane są nowe sygnatury XProtect, dzięki maszynowemu uczeniu (to już po stronie serwerów Apple).

Usprawnione bezpieczeństwo Gatekeeper oraz XProtect w macOS Ventura to dobra wiadomość dla użytkowników Apple. To nie jest tak, iż nie ma złośliwego systemu na macOS. Ono jest, ale trudniej je znaleźć in the wild, ponieważ system macOS nie jest tak bardzo popularny, jak Windows. Poza tym już w przeszłości wykrywano malware w sklepie App Store, dlatego każdorazowa weryfikacja aplikacji przy uruchamianiu to krok w dobrą stronę!

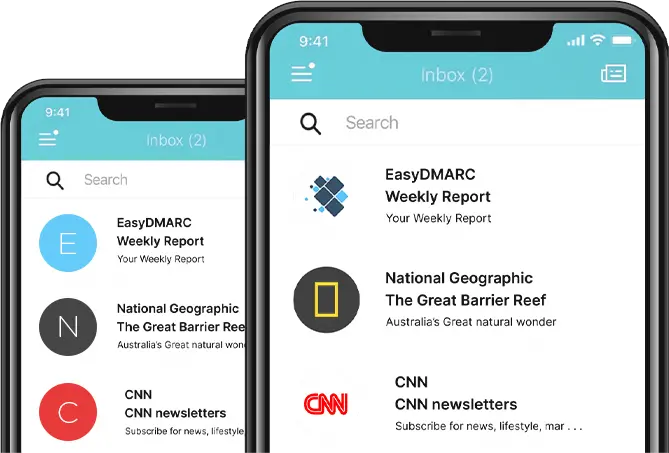

Ulepszona ochrona przed phishingiem w Apple Mail (Brand Indicators for Message Identification)

Od macOS 13 Ventura oraz iOS 16 dodano do systemów nową funkcję bezpieczeństwa według międzynarodowego standardu BIMI (Brand Indicators for Message Identification). Może brzmi to skomplikowanie, ale takie nie jest.

Od strony wizualnej jest to dodatkowa informacja graficzna dla użytkownika w programie do odbierania poczty Apple Mail, iż wiadomość pochodzi od uprawnionego właściciela domeny, a nie od oszusta, który tylko podszywa się pod organizację.

Poniżej: po lewej stronie litera w kółeczku symbolizuje pierwszą literę nazwy nadawcy. Po prawej jest to graficzne logo firmowe w standardzie BIMI.

Od strony technicznej w konfiguracji strefy DNS dla domeny trzeba dodać nowy rekord BIMI TXT (oprócz wymaganego DMARC i DKIM, SPF) z wykupionym certyfikatem VMC (Verified Mark Certificate) od zatwierdzonego urzędu certyfikacji (CA), zwiększając tym samym zaufanie do swojej domeny. Rzecz nie jest tania, bo koszt takiego certyfikatu to choćby kilkanaście tysięcy złotych (według rejestratora domeny.pl). Gra jest warta świeczki dla firm, które wykorzystują maila do kontaktów z klientami indywidualnymi oraz korporacyjnymi.

Obecnie rekord BIMI w klientach pocztowych obsługuje Apple Mail oraz Google Poczta. Aktualnie Microsoft Outlook ani Thunderbird nie obsługują BIMI.

Rozwiązywanie CAPTCHA – weryfikacja automatyczna w urządzeniach Apple i bez wychodzenia z domu!

Kojarzysz CAPTCHA? Puzzle graficzne, które trzeba połączyć w całość, zaznaczyć 3 rowery albo autobusy? W macOS 13 Ventura, a także iOS 16, użytkownicy sprzętu Apple nie będą już musieli udowadniać, iż nie są botem.

Z pomocą kryptografii będzie to działać automatycznie: przekazywany jest serwerom internetowym zaledwie token użytkownika z przeglądarki. Token za każdym razem jest unikalnym wynikiem kryptograficznego obliczenia anonimowych danych z różnych sensorów z urządzenia użytkownika. Token nie jest indywidualny, więc ani Apple, ani właściciel serwera nie dowie się, kto przechodzi przez CAPTCHA.