Firma Microsoft wprowadza dość istotne funkcjonalności związane z szeroko rozumianym bezpieczeństwem. Będą stopniowo implementowane w systemie Windows 11, co jest oczywistym wyborem, ponieważ Windows 10 będzie wspierany wyłącznie do 14 października. Większość zmian dotyczy wersji Enterprise.

Jak napisano we wpisie na blogu, pierwsza zmiana zakłada wprowadzenie mechanizmu Quick Machine Recovery. Działanie tej funkcji ma umożliwić administratorom zdalne zaktualizowanie systemu (poprzez Windows Update), gdy ten z różnych powodów nie uruchamia się poprawnie. Prace nad rozwiązaniem są następstwem określonej jako „July incident” masowej (w sumie 8.5 miliona urządzeń) awarii systemów Windows spowodowanej błędną aktualizacją systemu CrowdStrike. Pisaliśmy o tym szerszej w tym miejscu, a dodatkowo można zapoznać się z komentarzem dotyczącym tego incydentu. To zdecydowanie dobry i dostosowany do obecnych standardów pracy krok. Funkcja wstępnie dostępna będzie w ramach Windows Insider już na początku bieżącego roku.

Co więcej, w lipcu 2025 roku zostanie zaprezentowane rozwiązanie, które docelowo pozwoli antywirusom i innemu oprogramowaniu z tej kategorii działać w trybie user mode (tak jak większość aplikacji użytkowych), a nie jak dotąd w kernel mode. Według opisu nie spowoduje to obniżenia skuteczności w wykrywaniu zagrożeń, a ewentualna awaria tego systemu nie będzie mieć znacznego wpływu na działanie systemu operacyjnego. Sam Windows (w domyśle core systemu) ma zostać przepisany z języka C++ na Rust.

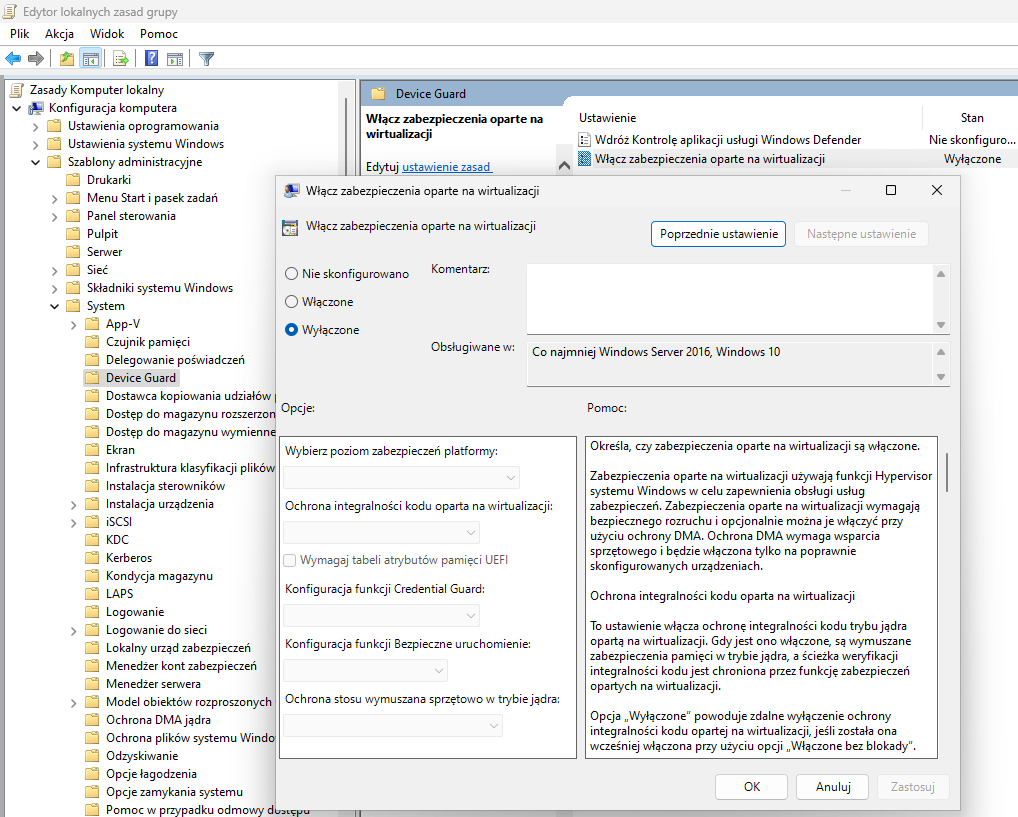

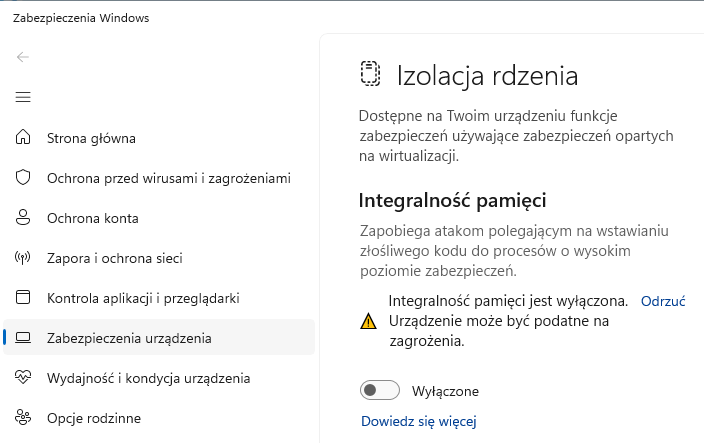

Windows 11 wymaga (aczkolwiek można to obejść dodając wpisy rejestru przed startem instalacji) TPM 2.0, z którego korzysta m.in. rozwiązania do szyfrowania dysków BitLocker. Aktywny jest dodatkowo Credential Guard służący do ochrony haszy haseł NTLM, a który wymaga działającej opcji virtualization-based security. Tutaj warto dodać, iż VBS może w pewnym stopniu wpływać na wydajność, chociaż przy zwykłej pracy raczej nikt nie zauważy różnicy. Niestety w przypadku korzystania z wirtualizacji, np. VirtualBox, spadki wydajności są już znaczące. Problematyczna wtedy jest też funkcja core isolation (izolacja rdzenia). Na szczęście obie można wyłączyć — konieczny będzie restart systemu.

Wyłącznie tych dwóch opcji nie ma większego sensu, gdy nie korzystamy z wirtualizacji — dodatkowe warstwy ochrony, tym bardziej działającej „bezobsługowo” są całkowicie zasadne z perspektywy bezpieczeństwa. Pisząc o wirtualizacji, nie mam oczywiście na myśli środowisk produkcyjnych — dla nich przeznaczone są dedykowane i złożone rozwiązania typu Promox czy Hyper-V.

Dodatkowe zabezpieczenia Windows 11

Wracając do wpisu na blogu Microsoft, autor pisze o nowej funkcjonalności Administrator Protection. Słusznie zwrócił uwagę, iż uprawnienia użytkownika standardowego są dużym utrudnieniem nie tylko dla pracowników, ale też działów IT — instalacja znakomitej większości aplikacji będzie wymagała ich zaangażowania, a dla pracownika oznacza to wydłużenie czasu potrzebnego na realizację danego zadania.

Tutaj odpowiedzią ma być opcja pozwalająca na tymczasowe zwiększenie uprawnień użytkownika. Zamiast tradycyjnego wpisywania hasła jedyną dostępną możliwością będzie użycie Windows Hello, czyli weryfikacji biometrycznej.

Ostatnią nowością wartą wspomnienia jest Hotpatch, która umożliwi wdrożenie aktualizacji bez konieczności restartu systemu.

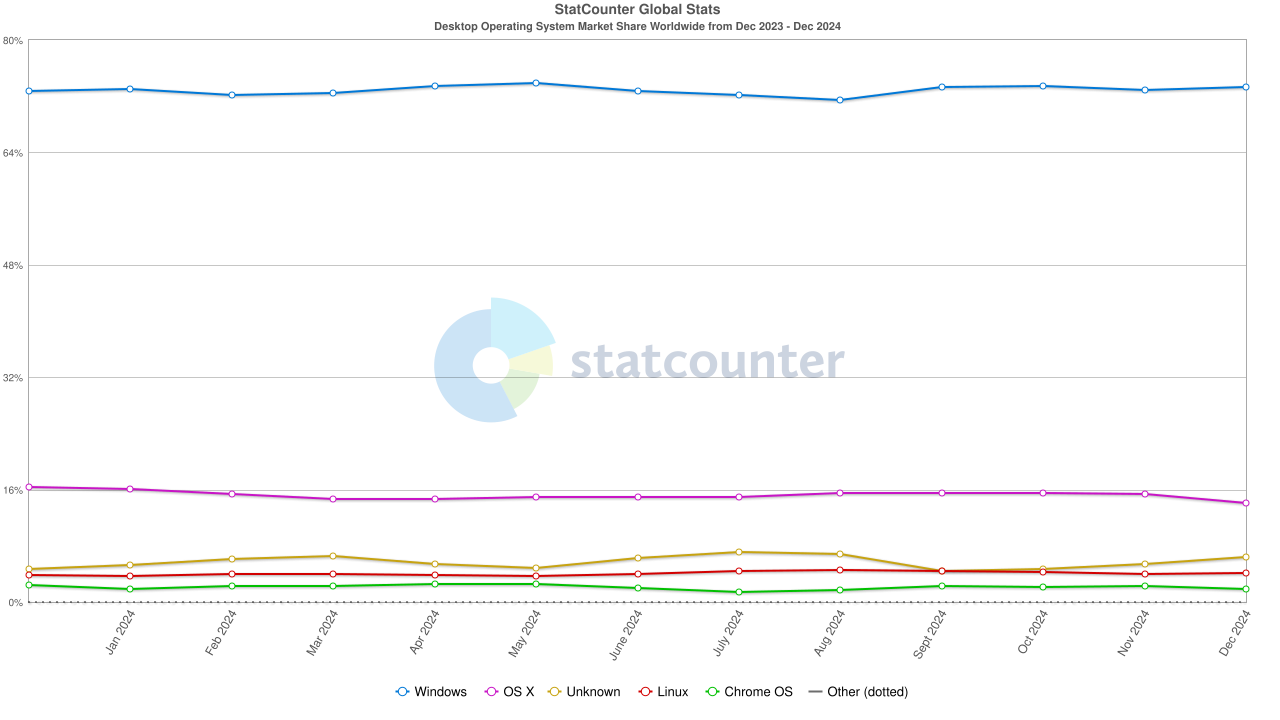

Zaprezentowane zmiany są interesujące i z pewnością pozwolą zwiększyć bezpieczeństwo środowisk Windows. Ten system od wielu lat pozostaje najpopularniejszym wyborem w kategorii desktop i nie tylko dla użytkowników domowych. Duża ilość rozwiązań do zarządzania, chociażby Active Directory, sprawiają, iż Windows sprawdza się także w zastosowaniach korporacyjnych.