We wtorek rząd USA opublikował zapowiadaną i oczekiwaną Narodową Strategię Bezpieczeństwa Cybernetycznego. Jest to dokument narzucający regulacje dotyczące dostawców infrastruktury krytycznej. Nowa strategia daje zielone światło dla bardziej konfliktowego podejścia. Amerykanie zakładają, iż standardem stanie się „hack-back”. Agresywne podejście ma być metodą na radzenie sobie z zagranicznymi przeciwnikami i podmiotami ransomware.

Biały Dom planuje wykorzystać regulacje w celu „wyrównywania szans” i przeniesienia odpowiedzialności na organizacje. Rząd USA będzie wręcz zmuszał do podejmowania „rozsądnych środków ostrożności w celu zabezpieczenia oprogramowania”.

„[Chociaż] dobrowolne podejście do cyberbezpieczeństwa infrastruktury krytycznej przyniosło znaczące ulepszenia, brak obowiązkowych wymagań zbyt często skutkował niespójnymi, a w wielu przypadkach nieodpowiednimi wynikami” – argumentuje autor dokumentu strategii, wzywając do dramatycznego przeniesienia odpowiedzialności „na te podmioty, które nie podejmują rozsądnych środków ostrożności w celu zabezpieczenia swojego oprogramowania”.

„Ustanawiając przepisy dotyczące bezpieczeństwa cybernetycznego dla infrastruktury krytycznej, zachęca się organy regulacyjne do przyjęcia zasad bezpiecznego projektowania, priorytetowego traktowania dostępności podstawowych usług i zapewnienia, iż systemy są zaprojektowane tak, aby były bezpieczne w razie awarii i gwałtownie przywracały sprawność. Przepisy określą minimalne oczekiwane praktyki lub wyniki w zakresie cyberbezpieczeństwa, ale administracja zachęca i będzie wspierać dalsze wysiłki podmiotów w celu przekroczenia tych wymagań” – czytamy w omawianym dokumencie.

Rząd federalny chce ustanowić „niezbędne wymogi bezpieczeństwa cybernetycznego w sektorach krytycznych”, a tam, gdzie istnieją luki prawne wokół władzy, Biały Dom planuje współpracować z Kongresem w celu ich likwidacji.

5 filarów strategii cyberbezpieczeństwa USA

Strategia podzielona jest na pięć filarów i zakłada następujące działania:

- ochronę infrastruktury krytycznej,

- zakłócanie działania podmiotów stanowiących zagrożenie lub likwidowanie ich,

- takie kształtowanie „sił rynkowych”, aby zwiększać bezpieczeństwo i odporność,

- nakłanianie do inwestycji w „stabilną przyszłość”,

- nawiązywanie współpracy międzynarodowej, aby realizować wspólne cele.

Strategia daje również wysokie uprawnienia organom ścigania i agencjom wywiadowczym do „zakłócania i eliminowania cyberprzestępców”, w tym zagranicznych kampanii APT i grup ransomware.

„Kampanie zakłócające muszą stać się tak trwałe i ukierunkowane, aby cyberprzestępcza działalność stała się nieopłacalna, a zagraniczne podmioty rządowe zaangażowane w złośliwą działalność cybernetyczną nie postrzegały jej już jako skutecznego środka do osiągnięcia swoich celów” – podkreślił Biały Dom, zauważając, iż rząd federalny będzie zwiększać szybkość i skalę udostępniania informacji, aby proaktywnie ostrzegać o zbliżających się zagrożeniach.

Istotny jest następujący fragment z dokumentu strategii: „Rząd federalny będzie współpracował z dostawcami usług w chmurze i innymi dostawcami infrastruktury internetowej, aby gwałtownie identyfikować złośliwe wykorzystanie infrastruktury w USA, dzielić się raportami o złośliwym użyciu z rządem, ułatwiać ofiarom zgłaszanie nadużyć tych systemów i utrudniać złośliwym aktorom uzyskanie dostępu do tych zasobów w pierwszej kolejności”.

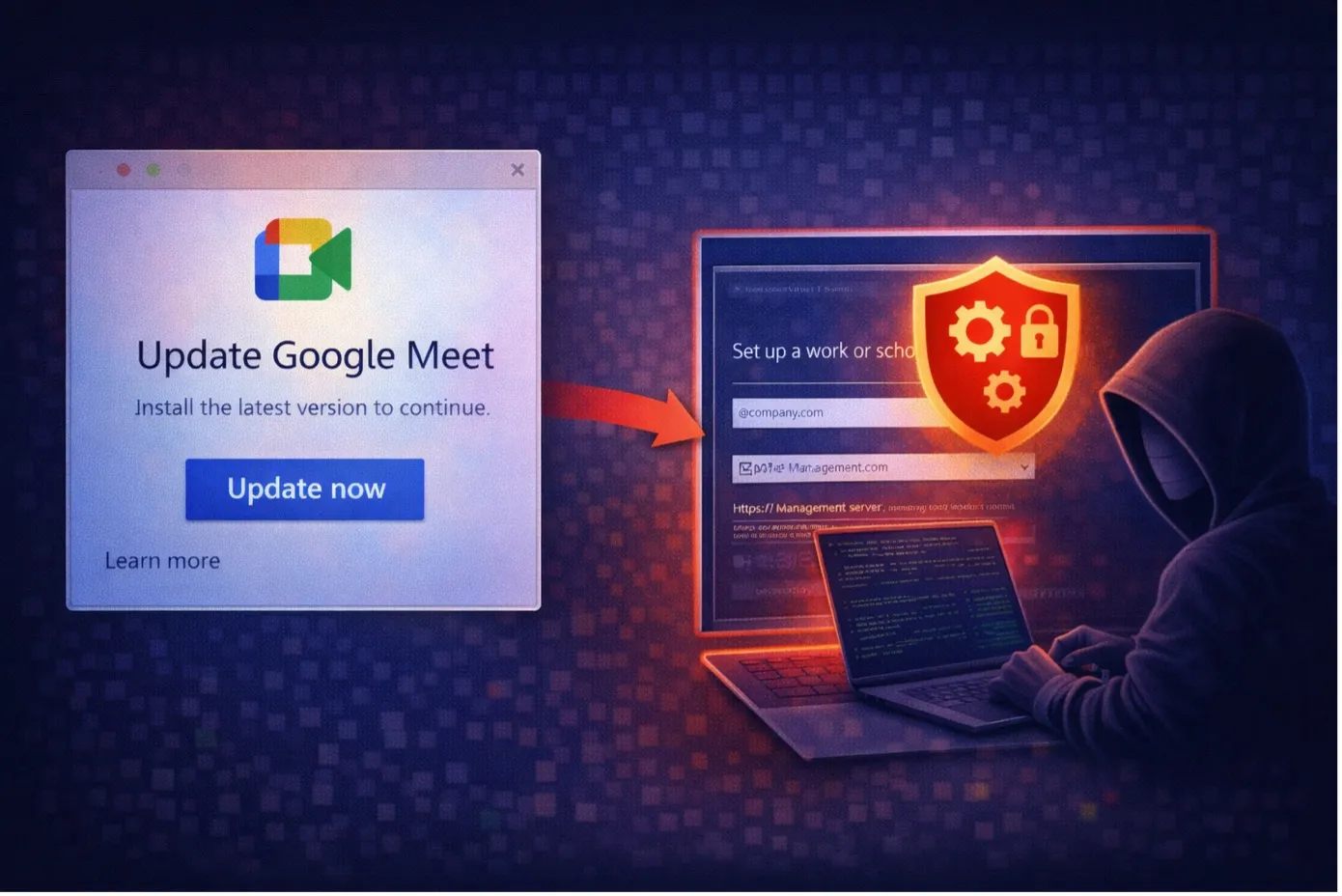

Agresywna strategia ma zapobiegawczo „zakłócać i demontować” wrogie sieci poprzez upoważnianie amerykańskich agencji obrony, wywiadu i organów ścigania do włamywania się do sieci komputerowych przestępców i obcych rządów. Biały Dom zniechęca również do płacenia cyberprzestępcom okupu za wyłudzanie danych, argumentując, iż „najskuteczniejszym sposobem osłabienia motywacji tych grup przestępczych jest zmniejszenie potencjału zysku”. O spadku zysków z ransomware pisaliśmy niedawno tutaj.

„Naszym celem jest uniemożliwienie złośliwym podmiotom prowadzenia trwałych kampanii wykorzystujących cyberprzestrzeń, które mogłyby zagrozić bezpieczeństwu narodowemu lub bezpieczeństwu publicznemu Stanów Zjednoczonych” – czytamy w dokumencie.

W nowej strategii kluczową pracę przydziela się Narodowej Połączonej Grupie Zadaniowej FBI zajmującej się cyberprzestępczością. Ma ona współpracować ze wszystkimi odpowiednimi agencjami USA. Mówi się, iż prywatne firmy będą „pełnoprawnymi partnerami”, zwłaszcza w obszarze wczesnego ostrzegania i pomocy w odparciu cyberataków.

A tymczasem nad Wisłą…

W ramach podsumowania kilka faktów. W Polsce dalej obowiązuje zaakceptowana przez Radę Ministrów 22 października 2019 r., a 29 października podpisana przez premiera Mateusza Morawieckiego Strategia Cyberbezpieczeństwa RP na lata 2019-2024. Dokument ten podobno „określa strategiczne cele oraz odpowiednie środki polityczne i regulacyjne, które trzeba zrealizować, aby systemy informacyjne, operatorzy usług kluczowych, operatorzy infrastruktury krytycznej, dostawcy usług cyfrowych oraz administracja publiczna były odporne na cyberzagrożenia”.

Od przeszło roku toczy się wojna na Ukrainie. W tym czasie Polska stała się celem wielu cyberataków. Witryny są „ddosowane”, wypływają informacje ze skrzynek pocztowych polityków, prowadzone są i nasilają się kampanie phishingowe. Być może najwyższy czas, aby dodefiniować strategiczne cele polityki bezpieczeństwa? Może chociaż warto sprawdzić, jak realizowana jest obowiązująca strategia? Jak wygląda zabezpieczenie infrastruktury krytycznej? Czy rzeczywiście dostawcy usług cyfrowych oraz administracja publiczna są odporni na cyberzagrożenia…?