Microsoft przez lata przyzwyczaił wszystkich do tego, iż zainstalowane aplikacje w Windows mają uprawnienia do odczytu i zapisu praktycznie do każdego folderu i drzewa rejestru Windows. Nie są nadawane ograniczenia dostępu do danych pomiędzy aplikacjami tak jak w macOS. To się zmieni za sprawą nowej funkcji izolacji aplikacji Win32. Ograniczy to potencjalnemu złośliwemu oprogramowaniu dostęp do danych użytkownika oraz poufnych informacji z systemu.

Podobna funkcja jest od dawna dostępna jako Windows Sandbox. To jednak jest konkretne i specyficzne środowisko wirtualne uruchamiane na żądanie przez użytkownika. Nowa funkcja izolacji opierać się będzie na kontenerach, i kiedy już trafi do Windows 11/12, będzie włączona domyślnie.

Nowa funkcja ochrony danych i systemu przed malware poprzez izolację przebiegać będzie następująco:

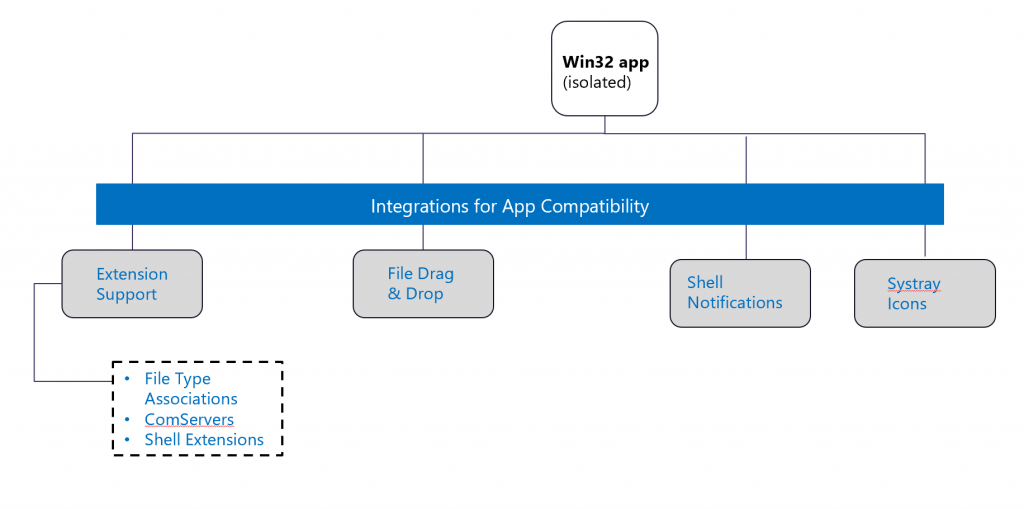

1. Każda aplikacja Win32 będzie uruchamiana z najniższymi uprawnieniami w izolowanym kontenerze (za sprawą funkcji AppContainer) i z dostępem do określonego zestawi interfejsu API. W związku z tym aplikacja Win32 działająca w izolacji nie będzie mieć takiego samego poziomu uprawnień, jak zalogowany użytkownik.

Następstwem tego będzie prewencyjne zapobieganie uzyskiwaniu nadmiarowych uprawnień i wstrzykiwaniu kodu do innego procesu, uruchomionego przez użytkownika lub system, o takich samych uprawnieniach, co zalogowany użytkownik.

2. Każda aplikacja będzie musiała zawierać plik manifestu (znany z systemów mobilnych) z określonymi przez programistę uprawnieniami – jak najniższymi uprawnieniami, bo będzie to wymuszał system Windows.

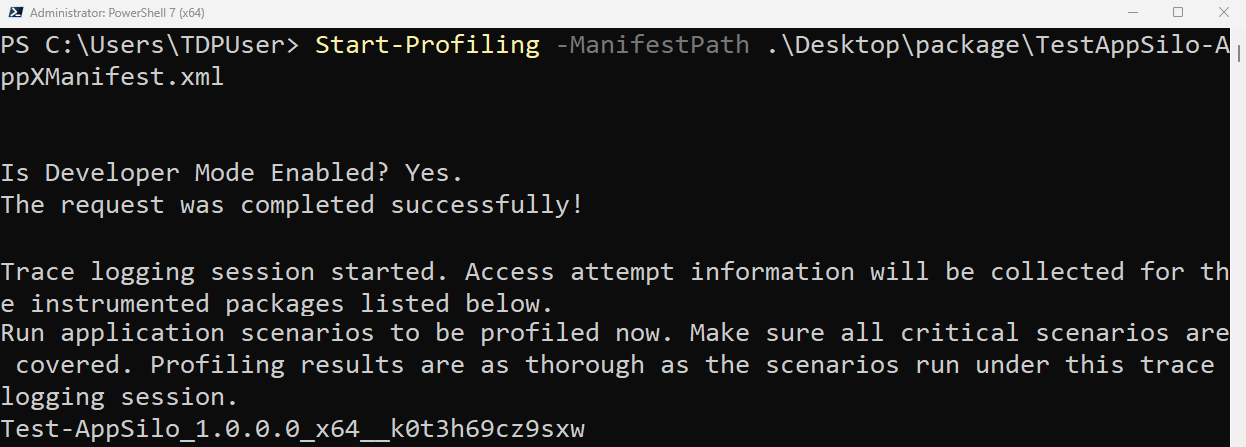

Programiści będą musieli zaznajomić się z „Application Capability Profiler” (ACP) – jest to już dostępne narzędzie, które rejestruje uprawnienia aplikacji niezbędne do poprawnego działania i tworzy gotowy manifest XML.

Podsumowując, aplikacja będzie najpierw uruchamiana z możliwie najniższymi uprawnieniami w kontenerze. Będzie też miała dostęp do ograniczonego API, co może w teorii może oznaczać, iż nie da się wykonać złośliwego kodu, który wymaga wyższych uprawnień. Pomijamy na razie kwestię exploitów oraz skomplikowanej budowy Windows, którą mogą wykorzystać autorzy złośliwego kodu.

Nowa funkcja bezpieczeństwa poprzez izolację aplikacji jest w fazie rozwojowej. Nie wiadomo, kiedy trafi do Windows 11, a może dopiero do Windows 12.