Nowa, trwająca aktualnie kampania o nazwie EleKtra-Leak ujawnia dane uwierzytelniające do zarządzania tożsamością i dostępem (IAM) usługi Amazon Web Service (AWS) w publicznych repozytoriach GitHub. Ostatecznym celem w tym ataku jest cryptojacking, czyli złośliwe wydobywanie kryptowalut na przejętych zasobach chmurowych.

„W rezultacie podmiot zagrażający powiązany z kampanią jest w stanie utworzyć wiele instancji AWS Elastic Compute (EC2), których używa do szeroko zakrojonych i długotrwałych operacji cryptojackingu” – komentuje William Gamazo, badacz z Palo Alto Networks Unit 42.

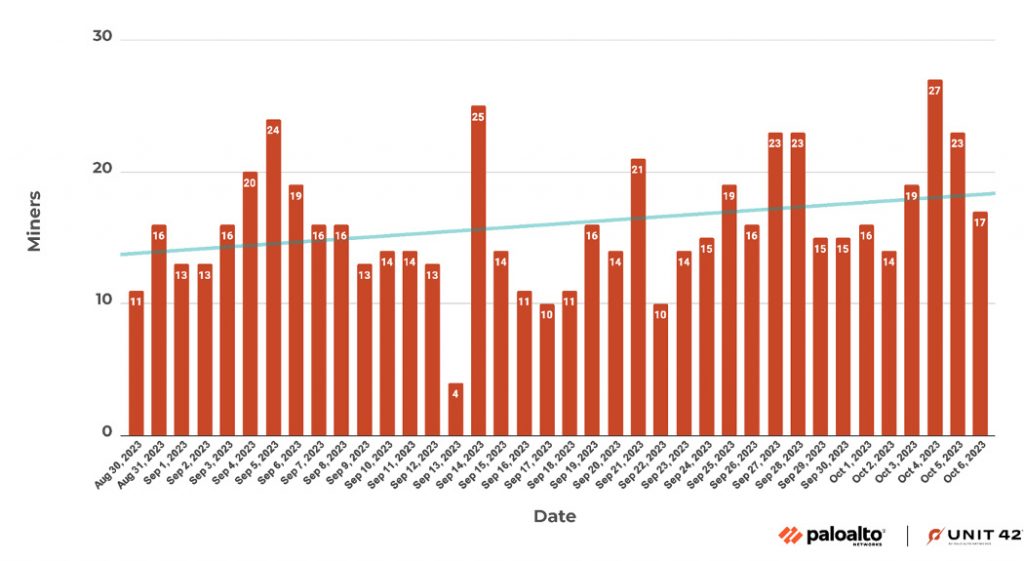

Operacja aktywna jest co najmniej od grudnia 2020 r. i wiąże się z wydobywaniem kryptowaluty Monero z aż 474 unikalnych instancji Amazon EC2 w okresie od 30 sierpnia do 6 października 2023 r.

Wyróżniającym się aspektem opisywanych ataków jest automatyczne atakowanie danych uwierzytelniających AWS IAM w ciągu czterech minut od ich początkowego ujawnienia w GitHubie, co wskazuje, iż ugrupowania zagrażające programowo klonują i skanują repozytoria w celu przechwycenia ujawnionych kluczy.

Istnieją dowody sugerujące, iż podmiot atakujący mógł być powiązany również z inną kampanią cryptojackingu, ujawnioną przez firmę Intezer w styczniu 2021 r. i mającą na celowniku słabo zabezpieczone usługi Docker przy użyciu tego samego, dostosowanego do potrzeb systemu do kopania Monero.

Częścią sukcesu kampanii jest wykorzystanie słabych punktów w funkcji tajnego skanowania GitHuba oraz polityce AWSCompromisedKeyQuarantine w celu oznaczania i zapobiegania niewłaściwemu wykorzystaniu naruszonych lub ujawnionych danych uwierzytelniających IAM do uruchamiania instancji EC2.

Chociaż zasady kwarantanny są stosowane w ciągu dwóch minut od publicznego udostępnienia danych uwierzytelniających AWS w GitHubie, istnieje podejrzenie, iż są ujawniane klucze – w sposób jeszcze nieokreślony.

Unit42 stwierdził, iż „osoba atakująca może być w stanie znaleźć ujawnione klucze AWS, które nie są automatycznie wykrywane przez AWS, a następnie kontrolować te klucze poza polityką AWSCompromisedKeyQuarantine”.

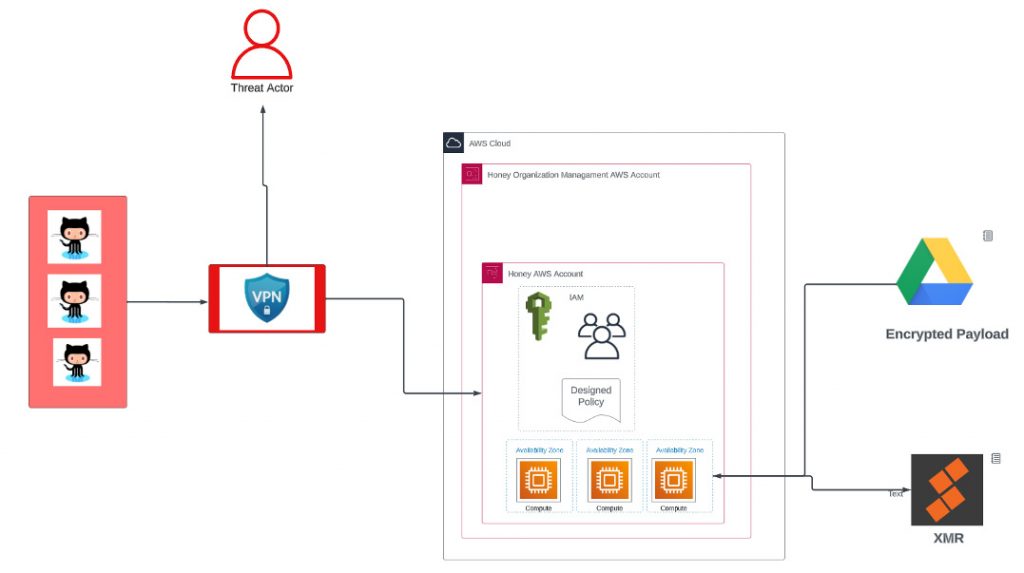

W łańcuchach ataków wykrytych przez PaloAlto skradzione dane uwierzytelniające AWS są wykorzystywane do przeprowadzenia operacji rozpoznania konta, a następnie utworzenia grup bezpieczeństwa AWS i uruchomienia wielu instancji EC2 w różnych regionach zza wirtualnej sieci prywatnej (VPN). Operacje wydobywania kryptowalut prowadzone są na instancjach AWS c5a.24xlarge ze względu na ich większą moc obliczeniową, umożliwiającą operatorom wydobywanie większej ilości kryptowalut w krótszym czasie.

Schemat ataku widoczny jest poniżej:

źródło: unit42.paloaltonetworks.com

źródło: unit42.paloaltonetworks.comOprogramowanie wydobywcze używane do przeprowadzania cryptojackingu jest pobierane z adresu URL Dysku Google, co ukazuje schemat złośliwych aktorów wykorzystujących zaufanie do powszechnie używanych aplikacji.

Aby złagodzić takie ataki, organizacjom, które przypadkowo ujawniają poświadczenia AWS IAM, zaleca się natychmiastowe unieważnienie wszelkich połączeń API przy użyciu kluczy, usunięcie ich z repozytorium GitHub i sprawdzenie zdarzeń klonowania repozytorium pod kątem wszelkich podejrzanych operacji.

„Podmiot zagrażający może wykryć i rozpocząć operację wydobywczą na pełną skalę w ciągu pięciu minut od ujawnienia danych uwierzytelniających AWS IAM w publicznym repozytorium GitHub” – twierdzą badacze z Unit42. „Pomimo skutecznych zasad kwarantanny AWS, w ramach kampanii obserwuje się ciągłe wahania liczby i częstotliwości ataków na konta ofiar”.

Biorąc pod uwagę architekturę operacji, możemy spekulować, iż adres portfela kryptowalutowego był używany wyłącznie do operacji złośliwych. W takim przypadku każdy „górnik” podłączony do puli reprezentuje indywidualną instancję Amazon EC2 przejętą w ataku. Pulą, którą cyberprzestępcy wykorzystali w tej operacji, była pula SupportXMR. Pule wydobywcze są wykorzystywane w operacjach wydobywania kryptowalut jako obszary robocze dla wielu górników do współpracy w celu zwiększenia szans na zdobycie nagród w postaci kryptowalut. Po przyznaniu nagród wpływy są równomiernie rozdzielane pomiędzy górników, którzy przyczynili się do powstania puli.

Biorąc pod uwagę, iż usługa SupportXMR zapewnia jedynie statystyki ograniczone czasowo, PaloAlto Networks monitorowało portfel i pobierało statystyki wydobycia z ostatnich tygodni. Dzięki temu poniższy wykres przedstawia liczbę unikalnych górników, prawdopodobnie przedstawiającą zasoby AWS skradzione w tej kampanii.

źródło: unit42.paloaltonetworks.com

źródło: unit42.paloaltonetworks.com