Cyberprzestępcy wykorzystują rozmaite metody, aby przejąć dane uwierzytelniające użytkowników. Najczęściej stosowaną techniką są kampanie phishingowe, polegające na podszywaniu się pod zaufane firmy. Ofiary otrzymują wiadomości e-mail zawierające odnośnik do fałszywej strony internetowej, łudząco podobnej do oryginału. Po wejściu na taką stronę użytkownik proszony jest o podanie loginu, hasła, numeru karty kredytowej lub innych wrażliwych informacji, które natychmiast trafiają do przestępców.

Innym sposobem kradzieży danych jest wykorzystanie tzw. infostealerów – złośliwego systemu zaprojektowanego do cichego zbierania danych z zainfekowanych urządzeń, w tym nazw użytkowników, haseł, numerów kart płatniczych i danych z tym powiązanych. Nowoczesne odpowiedniki tego malware’u wykradają pliki cookie, historię przeglądania czy dane z portfeli kryptowalutowych – zwłaszcza jeżeli logowanie było przeprowadzone przez menedżer haseł. Te niebezpieczne programy często przedostają się do systemu ofiary poprzez fałszywe reklamy, które na pierwszy rzut oka wyglądają na legalne i zachęcają do pobrania plików udających bezpieczne aplikacje. W rzeczywistości zawierają złośliwy kod, który instaluje ów stealer na urządzeniu bez wiedzy użytkownika.

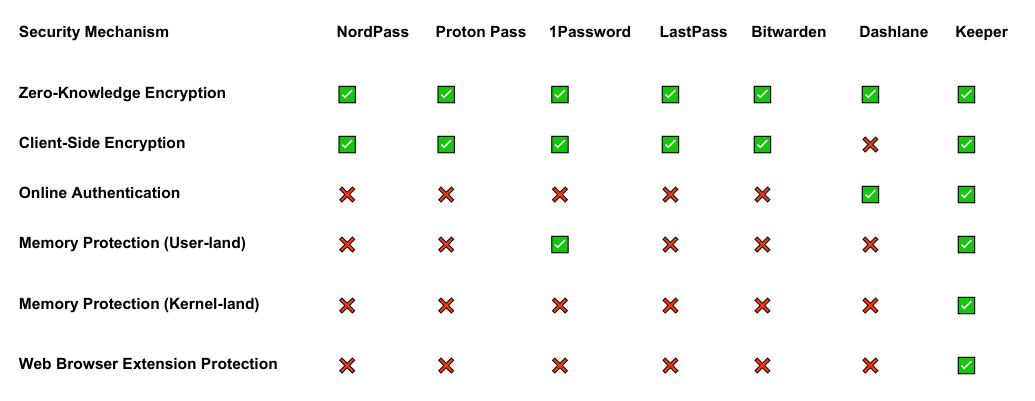

Według Venak popularne menedżery haseł NordPass, Proton Pass, Bitwarden, Dashlane, 1Password, LastPass są podatne na ataki typu memory scraping, choćby gdy złośliwe oprogramowanie działa bez uprawnień administratora. Tylko Keeper bezbłędnie poradził sobie z 8 scenariuszami testów.

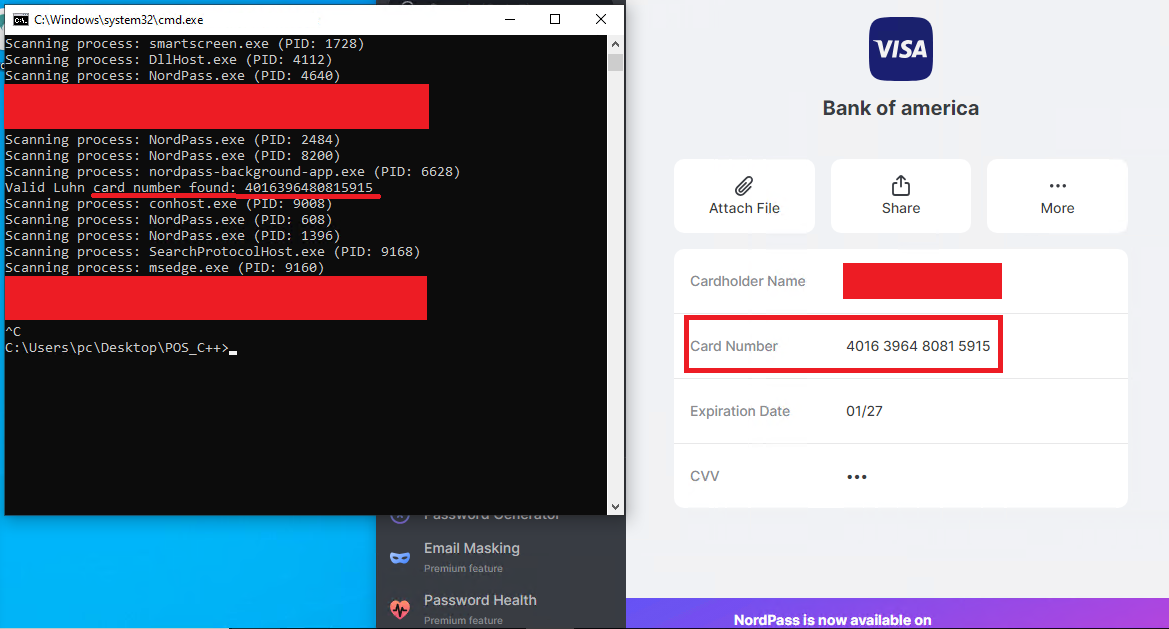

W symulacji wykorzystano narzędzie typu POS Memory Scraper, sztucznie wzmocnione przez AI, wyciągające dane z RAM np. numery kart płatniczych, tokeny logowania bez podniesionych uprawnień (narzędzie pracowało w tym samym kontekście, co procesy użytkownika).

Na zrzucie można zaobserwować numer karty płatniczej w żaden sposób nie zabezpieczony przed dostępem.

Na zrzucie można zaobserwować numer karty płatniczej w żaden sposób nie zabezpieczony przed dostępem.

Test udowodnił, iż najbardziej restrykcyjne zabezpieczenia przed malware wykradającym dane na poziomie pamięci posiada Keeper:

- mechanizm zero-knowledge,

- silne szyfrowanie danych metodą AES-256-ECC po stronie klienta,

- zatwierdzanie nowego urządzenia (co podnosi poziom ochrony przed nieautoryzowanym dostępem),

- ochronę rozszerzenia w przeglądarce,

- dostęp do danych wyłącznie po uwierzytelnieniu online (co niekoniecznie musi być zaletą),

- ochronę dostępu do informacji poufnych na poziomie procesów użytkownika oraz jądra systemowego.