Listopad to miesiąc, w którym testowaliśmy po raz ostatni w tym roku oprogramowanie do ochrony komputerów osobistych oraz stacji roboczych. Była to 21 edycja tej inicjatywy, której celem jest sprawdzanie w długim czasie rozwiązań od różnych producentów. Krajobraz zagrożeń cyfrowych jest dynamiczny, dlatego nie zwalniamy tempa i ulepszamy metodologię oraz narzędzia, które są niezbędne do testowania.

Od tej edycji będziemy publikować więcej danych statystycznych. Dzielimy się tymi informacjami, ponieważ chcemy być najbardziej transparentni ze wszystkich laboratoriów testujących. Już wiemy, iż nasze podejście do analizy doceniają użytkownicy, którzy mają wiedzę z zakresu bezpieczeństwa komputerowego. Natomiast nietechnicznym użytkownikom staramy się tłumaczyć wszystko zrozumiałym przekazem. Nie bez powodu producenci, z którymi współpracujemy, przychylają się do takiego podejścia analitycznego, ponieważ pomagamy im poprawiać oprogramowanie, mając wpływ na bezpieczeństwo użytkowników końcowych.

Test programów zabezpieczających w listopadzie 2022

W listopadzie 2022 roku do badania na zagrożeniach „in the wild”, czyli pochodzących z Internetu, na które każdy użytkownik może się natknąć, wykorzystaliśmy 400 próbek malware. W porównaniu do poprzednich edycji nie jest to dużo, ale już wyjaśniamy dlaczego:

Zmieniliśmy metodę dostarczania próbek malware do systemów testowych w taki sposób, iż zrezygnowaliśmy z własnego serwera DNS oraz serwera HTTP do ich hostowania. Teraz wykorzystujemy PRAWDZIWE adresy URL zawierające linki do niebezpiecznych plików, a całą procedurę automatyzujemy.

Test ochrony na zagrożeniach internetowych w liczbach

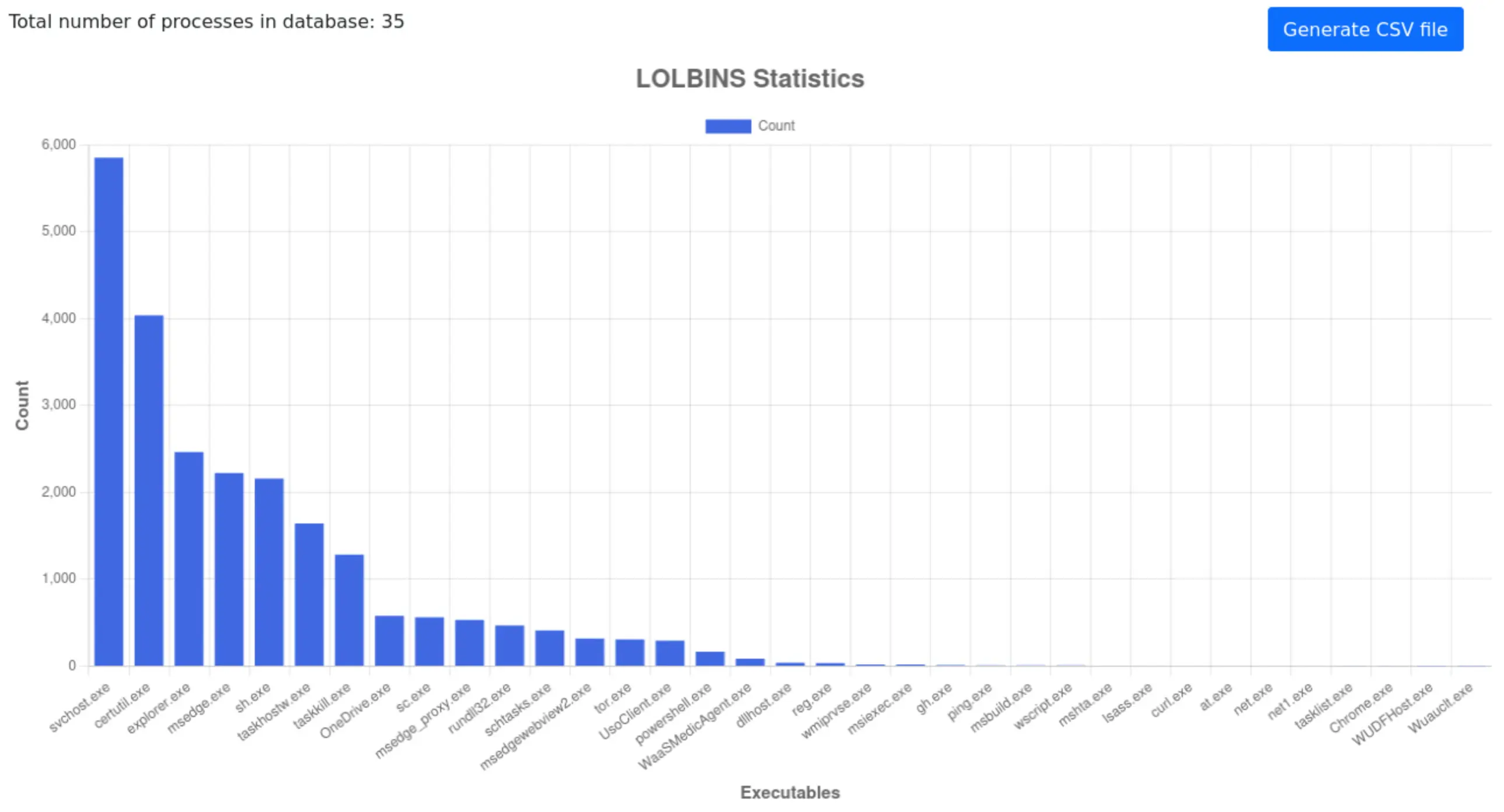

W listopadzie 2022 roku wszystkie rozwiązania uzyskały maksymalny wynik 100% zablokowanych zagrożeń w Advanced In The Wild Malware Test. Na podstawie uzyskiwanych logów z narzędzia Sysmon z Windows oraz z bazy danych z zapisanymi informacjami, przygotowaliśmy następujące zestawienie:

- W teście wzięło udział 13 rozwiązań ochronnych.

- 3 rozwiązania są przeznaczone do firm a 10 dla domu i mikro przedsiębiorców włącznie.

- Finalnie wykorzystaliśmy 400 unikalnych adresów URL z malware przy łącznej liczbie 1745.

- Analiza przydatności próbek wirusów wykazała, iż 243 było nieprzydatnych do testu z powodu niewielkiej szkodliwości. Pozostałe malware w momencie testowania miały zbyt mały rozmiar (mniejsze niż 20kb) lub nie były dostępne (offline), dlatego zostały odrzucone.

- Dokładnie 315 próbek malware hostowanych było przez protokół HTTP.

- Strony szyfrowane HTTPS (w teorii, bezpieczne) zawierały 85 próbek malware.

- Podczas analizy każda próbka szkodliwego systemu dokonywała średnio 23 potencjalnych niebezpiecznych akcji w systemie Windows 10.

- Najwięcej malware pochodziło z serwerów z USA, Holandii oraz Niemiec.

- Do hostowania malware najczęściej używano domen: .COM, .CLOUD, .NET.

- Średnia wykrywalność adresów URL lub złośliwych plików na poziomie PRE-LAUNCH wyniosła 56,9%.

- Na poziomie POST-Launch wykrywalność plików wyniosła średnio 43,08%.

- W tej edycji testu każdy produkt zdołał zatrzymać 100% wszystkich próbek (bez względu na poziom analizy).

- Poziom PRE-Launch dotyczy wykrywania próbek złośliwego systemu przed ich uruchomieniem w systemie.

- Poziom POST-Launch dotyczy analizy, kiedy wirus został uruchomiony i zablokowany przez testowane produkty.

- Co ciekawe, protokół HTTPS może być używany do hostowania malware.

Zapamiętaj, iż Certyfikat SSL i tzw. kłódka przy adresie WWW nie zaświadcza o bezpieczeństwie strony!

Malware i adresy URL w teście

Tak zwany cykl „życia malware na wolności” jest bardzo krótki i wynosi od kilku sekund do kilku dni. Z doświadczenia testowego możemy przekazać, iż czas liczony jest w minutach: szkodliwe adresy URL z odnośnikiem do pliku tak samo gwałtownie znikają, jak się pojawiają.

Z tego powodu aż 868 adresów URL w momencie pobierania w testowych systemach Windows 10, z zainstalowanymi programami ochronnymi, nie była osiągalna. o ile plik nie może zostać pobrany z sieci (nie istnieje), to nie da się przeprowadzić na nim testu. Wówczas następuje nowa próba pobrania kolejnego malware z kolejki. Zanim to nastąpi, aby nie komplikować, weryfikujemy każdy plik dzięki analizie statycznej (reguły Yara) oraz analizie dynamicznej (pełne uruchomienie w systemie Windows). Odsyłamy osoby zaciekawione do metodologii do kroku 3.

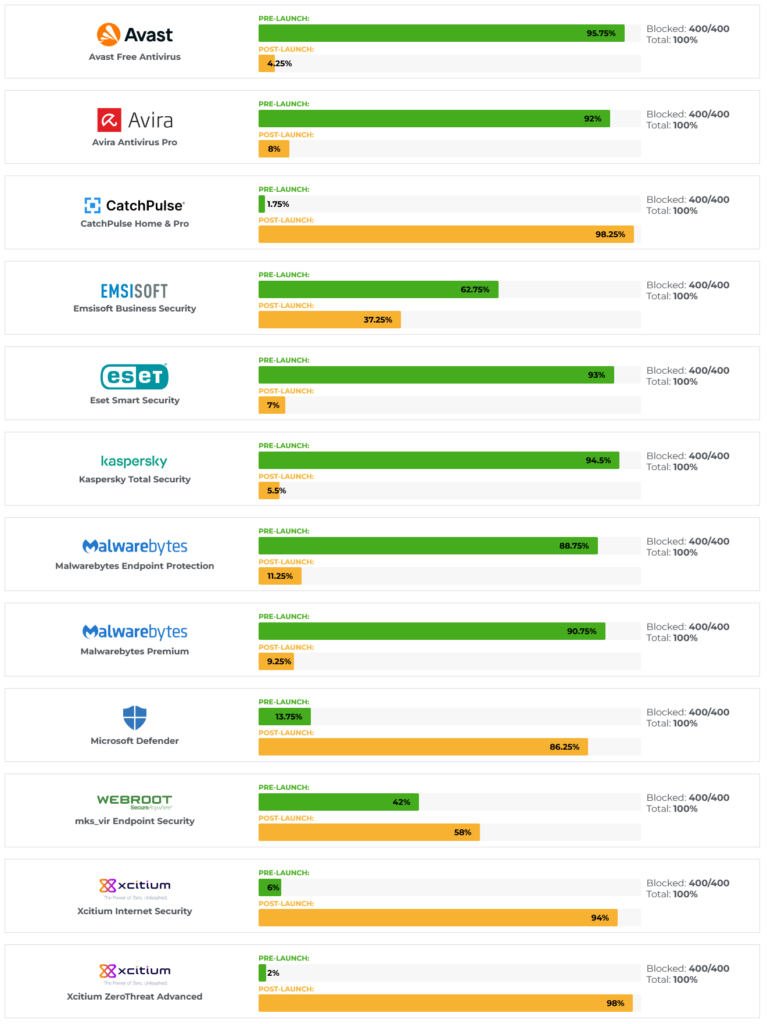

Testowane rozwiązania i wyniki w listopadzie 2022

Podczas testu raz dziennie dokonywana jest aktualizacja, dlatego celowo nie podajemy konkretnych wersji programów:

- Avast Free Antivirus

- Avira Antivirus Pro

- CatchPulse

- Emsisoft Business Security (dla firm)

- Eset Smart Security

- Kaspersky Internet Security

- Malwarebytes Premium

- Malwarebytes Endpoint Protection (dla firm)

- Microsoft Defender (Windows 10 z wyłączoną technologią SmartScreen)

- Trend Micro Maximum Security

- Webroot Antivirus

- Xcitium ZeroThreat Advanced

- Xcitium Internet Security

W przeciwieństwie do innych laboratoriów badawczych chcemy, aby nasze testy były maksymalnie jawne, dlatego udostępniamy pełną listę wirusów i nie męczymy niepotrzebnymi informacjami technicznymi.

Najważniejsze dane techniczne oraz wyniki są dostępne na stronie RECENT RESULTS. Pełna lista próbek malware wraz z wynikiem dla poszczególnego producenta jest dostępna na stronie Threat Landscape.

Konfiguracja systemu oraz programów zabezpieczających

Zwykle stosujemy ustawienia domyślne. o ile chcesz poznać więcej szczegółów na temat pozyskiwania malware, analizy w systemach Windows oraz całego algorytmu postępowania, to zapoznaj się z naszą metodologią.

Wnioski z testu ochrony

W rankingu na najlepszy program ochronny wszyscy producenci wykazali wyższość swoich rozwiązań nad zestawem malware z adresów URL. Nowoczesne programy antywirusowe są często wyposażone w maszynowe uczenie do wykrywania zagrożeń bez udziału sygnatur (jest to poziom analizy Post-Launch), sztuczną inteligencję korelującą zdarzenia z całego systemu i piaskownice w chmurze.

Do liderów prewencyjnego blokowania malware na etapie Pre-Launch z wynikiem powyżej 90% zaliczamy oprogramowanie firm: Avast, Kaspersky, Avira, Eset, Malwarebytes. Mówimy o etapie blokowania zagrożenia, zanim zostanie ono uruchomione, przy średniej z całego testu 56% dla wszystkich producentów.

Do liderów w blokowaniu nierozpoznanych plików zaliczamy rozwiązania CatchPulse Pro (98,25%), Xcitium Advanced Endpoint Protection (98%) i Xcitium Internet Security (94%) przy średniej 43% dla wszystkich producentów.

Różnice tkwią w szczegółach, dlatego zachęcamy do własnej analizy przy wyborze oprogramowania. Skuteczność ochrony jest bardzo ważna, ważne są też dodatkowe cechy, jak gwarancja producenta, wsparcie techniczne, ładny interfejs, szybkość działania, ochrona bankowości internetowej, konsola zarządzająca, moduł EDR, szyfrowanie dzięki VPN oraz inne cechy produktu.