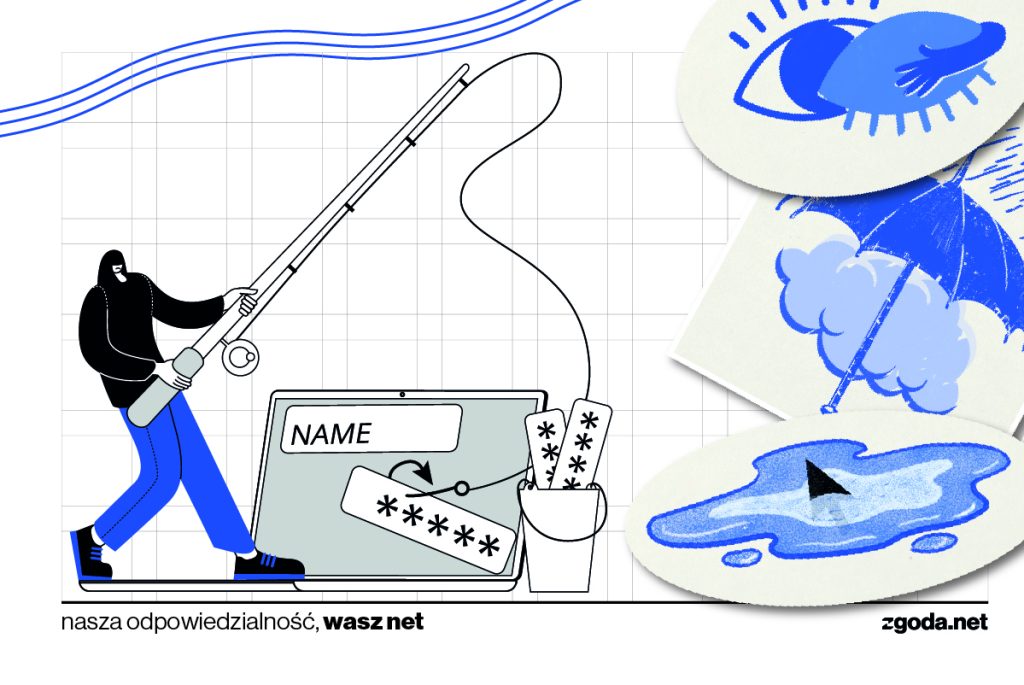

W stale zmieniającym się krajobrazie cyberzagrożeń phishing w dalszym ciągu jest najczęstszą bronią wybieraną przez cyberprzestępców. Z biegiem lat stopień wyrafinowania i różnorodność ataków phishingowych ogromnie wzrosły. Aby chronić siebie i swoją organizację, ważne jest, aby zrozumieć różne oblicza phishingu i dowiedzieć się, jak się przed nim bronić. Dlatego zebraliśmy najpopularniejsze odmiany tego typu ataku wraz ze wskazówkami, co możesz zrobić, żeby nie stać się ofiarą, ponieważ wyznajemy zasadę, iż świadomy użytkownik to bezpieczniejszy użytkownik.

Klasyczny phishing e-mailowy

Jak przebiega atak: osoby atakujące wysyłają wiadomości e-mail, które wydają się pochodzić z zaufanych źródeł, takich jak banki, agencje rządowe lub znane firmy. Wiadomości te często zawierają pilne prośby o podanie danych osobowych, danych logowania lub szczegółów finansowych.

Jak się bronić: bądź sceptyczny wobec niechcianych e-maili, zwłaszcza tych zawierających prośby o poufne informacje. Nie klikaj w linki dołączone do wiadomości. Zawsze weryfikuj tożsamość nadawcy, kontaktując się z nim za pośrednictwem oficjalnych kanałów.

Spear-phishing

Ukierunkowany atak: w przypadku spear phishingu napastnicy dostosowują swoje wiadomości do konkretnych osób lub organizacji. Zbierają informacje o swoich celach z mediów społecznościowych i innych źródeł, aby tworzyć przekonujące e-maile.

Jak się bronić: Wdrażaj mechanizmy filtrowania poczty e-mail i uwierzytelniania. Zachowaj szczególną czujność sprawdzając nadawcę wiadomości. Znaczną część ataków można wyeliminować po wnikliwym sprawdzeniu domeny nadawcy.

Vishing (phishing głosowy)

Jak przebiega atak: Phisherzy wykonują połączenia telefoniczne, podając się za zaufane podmioty, takie jak pomoc techniczna lub banki. Oszukują ofiary, aby ujawniły poufne informacje lub zainstalowały złośliwe oprogramowanie.

Jak się bronić: Zachowaj ostrożność, gdy otrzymasz nieoczekiwane połączenia z prośbą o podanie danych osobowych. Przed udostępnieniem jakichkolwiek danych zweryfikuj samodzielnie tożsamość osoby dzwoniącej, np. dzwoniąc do instytucji, za której pracownika się podaje.

Smishing (phishing SMS)

Jak przebiega atak: cyberprzestępcy wysyłają fałszywe wiadomości SMS, często zawierające łącza lub załączniki, w celu kradzieży poufnych danych lub rozprzestrzeniania złośliwego oprogramowania.

Jak się bronić: Nigdy nie klikaj linków ani nie pobieraj załączników z nieznanych źródeł. choćby jeżeli wiadomość wydaje się wiarygodna, potwierdź jej autentyczność za pośrednictwem oficjalnych kanałów.

Pharming

Jak przebiega atak: osoby atakujące manipulują ustawieniami DNS lub naruszają legalne witryny internetowe, aby przekierowywać użytkowników do złośliwych witryn kradnących ich informacje.

Jak się bronić: Upewnij się, iż Twój system i przeglądarka są aktualne. Użyj DNSSEC, aby zabezpieczyć rozpoznawanie DNS.

Quishing (wyłudzanie dzięki kodów QR)

Jak przebiega atak: Quishing to stosunkowo nowa forma phishingu, w ramach której napastnicy generują złośliwe kody QR. Te kody QR po zeskanowaniu przez telefon ofiary przekierowują ją do fałszywych witryn lub aplikacji zaprojektowanych w celu kradzieży danych osobowych.

Jak się bronić: Zachowaj ostrożność podczas skanowania kodów QR, szczególnie tych pochodzących z niezaufanych źródeł lub materiałów fizycznych, takich jak plakaty i ulotki. Przed zeskanowaniem sprawdź źródło kodu QR i upewnij się, iż ustawienia zabezpieczeń Twojego telefona są aktualne.

Więcej o tym typie ataku, dowiesz się, czytając: https://zgoda.net/co-to-jest-quishing/

Pamiętaj, iż każdy atak phishingowy bazuje na emocjach, dlatego najskuteczniejszą bronią w tego typu atakach jest zdrowy rozsądek, zimna krew i ograniczone zaufanie. Lepiej zachować ostrożność, choćby jeżeli może wydawać się przesadna, niż stać się ofiarą ataku.