Na przełomie 2023 i 2024 roku pojawi się szereg luk w zabezpieczeniach Ivanti Polityka bezpieczna kontrola dostępu do sieci (NAC), Ivanti Connect Secure wirtualna sieć prywatna z warstwą bezpiecznego gniazda (SSL VPN) i Ivanti Neurons dla dostęp o zerowym zaufaniu (ZTA) wzbudziły zaniepokojenie organizacji na całym świecie po tym, jak zostały wykorzystane przez ugrupowanie zagrażające podejrzane o powiązania z działalnością szpiegowską państw narodowych.

W tym objaśnieniu badamy niektóre najważniejsze kwestie wynikające z ujawnień firmy Ivanti, przyglądamy się lukom w zabezpieczeniach i ich wpływowi, reakcji firmy Ivanti, co powinni dalej zrobić użytkownicy, których to dotyczy, oraz czy dalsze korzystanie z produktów Ivanti jest bezpieczne.

Co robi Ivanti?

Ivanti z siedzibą w Utah specjalizuje się w oprogramowaniu zabezpieczającym, oprogramowaniu do zarządzania usługami IT i aktywami, oprogramowaniu do zarządzania tożsamością i oprogramowaniu do zarządzania łańcuchem dostaw.

Jej historia sięga 1985 roku i założenia firmy o nazwie LAN Systems. W ciągu ostatnich czterdziestu lat organizacja rozrosła się w wyniku serii fuzji i przejęć, ale nazwa Ivanti powstała dopiero w 2017 roku w wyniku połączenia dwóch firm, następcy LAN Systems, LANDESK i HEAT Software, pod nadzorem funduszu private equity Stolica Clearlake.

Od 2017 roku firma Ivanti stale się rozwija i w tej chwili zatrudnia tysiące pracowników w 23 krajach na całym świecie. Firma mocno zyskała podczas pandemii Covid-19, zdobywając takie nazwy, jak MobileIron, Pulse Secure, Cherwell Software i RiskSense.

Ivanti opiera się na koncepcji usprawniania i zabezpieczania „pracy w każdym miejscu”, umożliwiając pracownikom klientów korzystanie z urządzeń w celu uzyskiwania dostępu do aplikacji i danych IT w dowolnym miejscu i czasie. Stała się także częstym i głośnym komentatorem kwestii bezpieczeństwa, co potwierdzają jej eksperci często cytowane w mediach zajmujących się bezpieczeństwem IT i cyberbezpieczeństwem.

Jakie są luki w zabezpieczeniach Ivanti?

Problemy dotyczą wyłącznie bramek Ivanti Connect Secure (ICS), Ivanti Policy Secure (IPS) i ZTA i nie występują w żadnym innym produkcie Ivanti.

Pierwsze dwie luki to CVE-2023-46805 I CVE-2024-21887. Pierwszą z nich jest luka polegająca na obejściu uwierzytelniania w komponencie sieciowym systemów ICS 9.2, 22.xi Policy Secure, która umożliwia zdalnemu atakującemu dostęp do ograniczonych zasobów poprzez obejście kontroli. Druga to luka w zabezpieczeniach polegająca na wstrzykiwaniu poleceń w komponentach internetowych tych samych produktów, która umożliwia uwierzytelnionemu administratorowi wysyłanie specjalnie spreparowanych żądań i wykonywanie dowolnych poleceń.

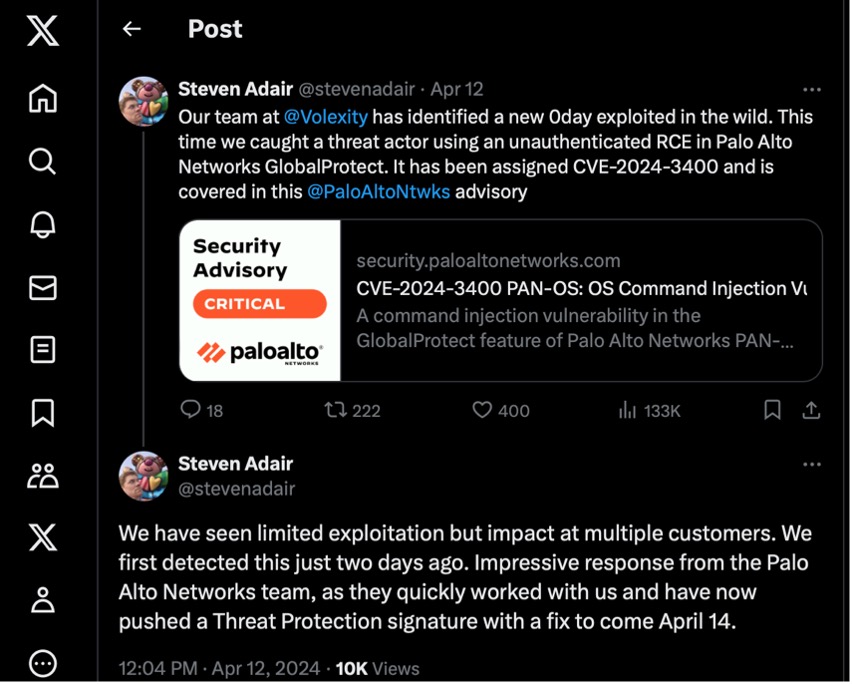

Te dwie kwestie zostały po raz pierwszy oficjalnie ujawnione 10 stycznia 2024 r., mimo iż odkryto je miesiąc wcześniej przez badaczy z Volexity, którzy zauważyli podejrzany ruch boczny w sieci klienta i byli w stanie zidentyfikować aktywne wykorzystanie. Volexity ustaliło, iż ugrupowanie zagrażające używało ich do wszczepiania powłok internetowych, w tym Glasstoken i Giftedvisitor, na wewnętrzne i zewnętrzne serwery internetowe, których następnie używał do wykonywania poleceń na zaatakowanych urządzeniach.

Byłoby to samo w sobie poważnym problemem, ale potem sprawy rozwinęły się w niepokojącym kierunku. Zgodnie ze wstępnymi wytycznymi firmy Ivanti dotyczącymi środków zaradczych cyberprzestępcy gwałtownie znaleźli sposób na ominięcie tych zagrożeń i wdrożenie trzech kolejnych wariantów powłoki internetowej: Bushwalk, Lightwire i Chainline.

Doprowadziło to do ujawnienia trzech nowych luk. One były:

- CVE-2024-21893luka w zabezpieczeniach języka zero-day umożliwiająca fałszowanie żądań po stronie serwera w składnikach języka znaczników bezpieczeństwa (SAML) systemów ICS, IPS i ZTA, która umożliwia atakującym dostęp do ograniczonych zasobów bez uwierzytelniania;

- CVE-2024-22024luka w zabezpieczeniach rozszerzalnego języka znaczników (XML) w komponencie SAML produktów, która ma taki sam skutek jak CVE-2024-21893;

- I CVE-2024-21888luka w zabezpieczeniach umożliwiająca eskalację uprawnień w komponencie internetowym systemów ICS i IPS, która umożliwia atakującym uzyskanie uprawnień administratora.

Dlaczego Ivanti jest celem?

Produkty SSL VPN, takie jak ICS, były w ciągu ostatnich kilku lat celem wielu różnych podmiotów zagrażających, zarówno cyberprzestępców motywowanych finansowo, jak i grup powiązanych z państwami narodowymi – z powodu występującego od pięciu lat błędu CVE-2019- 11510 w ICS eksploatowany do dziś.

Dlaczego tak? Odpowiedź jest stosunkowo prosta: sieci VPN SSL stanowią wyjątkowo cenne drzwi do docelowych organizacji, pełniąc funkcję punktu pośredniego umożliwiającego dostęp do zasobów przedsiębiorstwa.

Ich szerokie wykorzystanie przez pracowników zdalnych, którzy są szczególnie narażeni na ataki socjotechniczne i inne formy phishingu, szczególnie po pandemii Covid-19czyni z nich miękki cel.

W związku z tym zajęcie się lukami w zabezpieczeniach sieci SSL VPN i powiązanych produktów dostępowych powinno być łatwą decyzją dla zespołów ds. bezpieczeństwa.

Jak firma Ivanti zareagowała na te luki?

W nowo zaktualizowanym FAQ opublikowanym na jej stronie internetowej w dniu 14 lutego 2024 r. firma Ivanti podziękowała swoim klientom za „wsparcie i cierpliwość” podczas rozwiązywania ostatnich problemów. Przyznała, iż ten okres był dla jej klientów okresem testowym i zapewniła ich, iż pracuje przez całą dobę, przy wsparciu ekspertów zewnętrznych, nad rozwiązaniem problemów.

„Od pierwszego dnia przyjęliśmy podejście, w którym liczy się przede wszystkim klient. Nadaliśmy priorytet możliwie najszybszemu udostępnieniu rozwiązań łagodzących i poprawek, jednocześnie w dalszym ciągu wzmacniając nasze proaktywne środki w celu zwalczania coraz bardziej wyrafinowanych i agresywnych zagrożeń, przed którymi stoi nasza branża” – stwierdziła organizacja.

„Pracując nad wspieraniem naszych klientów, staraliśmy się stawiać na pierwszym miejscu ciągłą i bezpośrednią komunikację. Spędziliśmy także dużo czasu w słuchaniu i uwzględnianiu usłyszanych opinii, aby stale ulepszać naszą komunikację.

Od połowy lutego firma Ivanti dysponowała bezpieczną kompilacją dla wszystkich obsługiwanych wersji produktów, których dotyczy problem.

W dalszej części FAQ omówiono pewne dezinformacje, które pojawiły się w wyniku błędnej interpretacji dyrektywy amerykańskiej Agencji ds. Bezpieczeństwa Cyberbezpieczeństwa i Infrastruktury (CISA), która według wielu błędnie instruowała agencje federalne rządu amerykańskiego, aby wyrzuciły i wymieniły wadliwe produkty. Nigdy tak nie było, oznaczało to jedynie nakazanie im odłączenia swoich produktów i od tego czasu CISA to robi poprawiła i zaktualizowała swoje wytyczne.

Firma Ivanti zaprzeczyła także zarzutom, jakoby produkt Connect Secure był podatny na ataki ze względu na stary kod Linuksa, chociaż w ciągu ostatnich 18 miesięcy pomagał klientom rezygnować z nieobsługiwanych starszych wersji.

Następnie dodał, iż nic nie wskazywało na to, iż jedna z drugiego zestawu luk – CVE-2024-22024 – została wykorzystana w środowisku naturalnym, twierdząc, iż mogło powstać w tym względzie pewne zamieszanie, ponieważ znaleziono ją w tej samej sekcji kod CVE-2024-21893.

Potwierdziła ponadto, iż luki ujawnione 10 stycznia były wykorzystywane przez podmioty zagrażające w ograniczonym zakresie i iż liczba ta gwałtownie wzrosła.

Podkreśliła dodatkowo, iż chociaż samodzielnie korzysta z własnych narzędzi i technologii, nic nie wskazywało na to, iż jako firma została naruszona, co oznacza, iż przechowywane przez nią dane klientów pozostają bezpieczne.

Co powinienem zrobić, aby wyeliminować luki w zabezpieczeniach Ivanti?

Pełne wskazówki firmy Ivanti dotyczące rozpoczęcia usuwania luk można znaleźć tutaj. Poniższe wytyczne są pochodną z najnowszego poradnika CISA z 9 lutegoco oficjalnie dotyczy wyłącznie agencji rządu federalnego w USA.

Od 9 lutego organizacjom, których to dotyczy, polecono najpierw odłączyć wszystkie wystąpienia rozwiązań Ivanti Connect Secure i Ivanti Policy Secure, w miarę możliwości odizolować je od wszelkich innych zasobów przedsiębiorstwa i przeprowadzić wyszukiwanie zagrożeń we wszystkich podłączonych do nich systemach. Zespoły ds. bezpieczeństwa powinny także monitorować wszelkie potencjalnie narażone usługi uwierzytelniania lub tożsamości oraz przeprowadzać audyty kont z uprzywilejowanym dostępem.

Aby sprowadzić wadliwe produkty z powrotem do organizacji usługowych, początkowo zalecono im wykonanie następujących czynności:

- Eksportuj ustawienia konfiguracyjne;

- Przywróć ustawienia fabryczne produktu, zgodnie z instrukcjami firmy Ivanti – chociaż zostało to już zrobione przed zastosowaniem poprawek wydanych 31 stycznia i 1 lutego, nie będzie potrzeby tego robić;

- Przebuduj produkt – instrukcje, jak to zrobić, znajdziesz pod powyższym linkiem – i dokonaj bezpłatnej aktualizacji do obsługiwanej wersji systemu za pośrednictwem firmy Ivanti;

- Zaimportuj ponownie swoją konfigurację;

- Jeśli zastosowałeś jakiekolwiek pliki XML łagodzące skutki, powinieneś przejrzeć portal Ivanti, aby uzyskać instrukcje dotyczące usuwania tych plików po aktualizacji;

- Unieważniaj i wydawaj ponownie połączone lub ujawnione certyfikaty, klucze i hasła — obejmuje to resetowanie haseł umożliwiających administratora, resetowanie przechowywanych kluczy interfejsu programowania aplikacji (API) oraz resetowanie wszelkich haseł należących do użytkowników lokalnych zdefiniowanych w bramie. Ten ostatni krok powinien obejmować konta usług używane do konfiguracji serwera uwierzytelniającego;

- Po zwróceniu wadliwych produktów do serwisu należy na bieżąco śledzić przyszłe aktualizacje, które mogą ponownie usunąć luki.

CISA poinformowała również, iż organizacje korzystające z produktów Ivanti, których dotyczy problem, powinny założyć, iż powiązane z nimi konta domen zostały naruszone, dlatego zaleca się dwukrotne użycie haseł do kont lokalnych, unieważnienie wszelkich biletów Kerberos i unieważnienie innych tokenów dla kont w chmurze, jeżeli Twoja organizacja korzysta z wdrożenia hybrydowego .

Jednak teraz historia rozwinęła się znacznie dalej. 29 lutegow nowym poradniku władz USA szczegółowo opisano, w jaki sposób ugrupowania zagrażające mogą oszukać wewnętrzne i zewnętrzne narzędzie sprawdzania integralności (ICT) firmy Ivanti, co skutkuje niewykryciem naruszenia za pośrednictwem CVE-2023-46805, CVE-2024-21887, CVE- 2024-22024 i CVE-2024-21893.

CISA stwierdziła, iż zidentyfikowała ten problem podczas wielu działań związanych z reagowaniem na incydenty w ciągu ostatnich tygodni, a testy laboratoryjne potwierdziły jej obawy, iż podmiot zagrażający może uzyskać trwałość na poziomie roota po przywróceniu ustawień fabrycznych.

Jest to poważny problem i CISA zaleca w tej chwili zespołom ds. bezpieczeństwa, aby założyły, iż dane uwierzytelniające użytkowników i kont usług przechowywane w urządzeniach, których dotyczy problem, zostały prawdopodobnie naruszone, aby wyłapywały złośliwą aktywność w ich sieciach, korzystając z metod i IoC opisanych w zaktualizowanym poradniku, a także stosowały wskazówki dotyczące łatania dostarczane przez firmę Ivanti w miarę pojawiania się aktualizacji wersji.

W przypadku wykrycia naruszenia lub potencjalnego naruszenia zespoły ds. bezpieczeństwa powinny gromadzić i analizować dzienniki i artefakty pod kątem złośliwej aktywności, a także zastosować zalecenia dotyczące reagowania na incydenty zawarte w poradniku.

Czy powinienem się martwić, czy przestać używać leku Ivanti?

W odpowiedzi na aktualizacje z 29 lutego firma Ivanti stwierdziła, iż zidentyfikowana technika utrzymywania się nie została jeszcze zaobserwowana w środowisku naturalnym. Jednakże udostępniono nowe ulepszenie zewnętrznego narzędzia sprawdzania integralności (ICT), zapewniające dodatkowy wgląd w urządzenia klienta i wszystkie pliki obecne w systemie. Więcej informacji na ten temat można znaleźć tutaj.

Biorąc pod uwagę tę sytuację, nie możemy i nie oświadczamy z całą pewnością, iż produkty Ivanti, których to dotyczy, są bezpieczne w użyciu. Jest to decyzja, na którą zespoły ds. bezpieczeństwa powinny być przygotowane, przestrzegając wszystkich bieżących wytycznych.

Klienci z pewnością mogą spodziewać się prób wykorzystania ich, teraz i w przyszłości, co sprawia, iż podjęcie działań staje się jeszcze ważniejsze.

Należy zauważyć, iż chociaż firma Ivanti zobowiązała się do wspierania swoich klientów i przekazywania dodatkowych informacji, aby pomóc w reagowaniu na incydenty i dochodzeniu, jeżeli klient znajdzie dowody, iż doszło do naruszenia bezpieczeństwa, sama w sobie nie świadczy kryminalistycznych usług cybernetycznych i nie może w pełni zbadać wystawić w imieniu klienta. Zagrożeni klienci powinni zwrócić się o wskazówki i wsparcie do dostawcy usług kryminalistycznych.