W poprzednim odcinku hakowania Windows pokazywaliśmy sposób na utworzenie w trybie offline nowego konta administracyjnego w Windows. Ponieważ artykuł wzbudził wśród naszych czytelników duże zainteresowanie, postanowiliśmy kontynuować wątek i opisać jeszcze inny sposób – tym razem na odblokowanie wbudowanego w Windows konta Administrator. W odróżnieniu od pierwszego artykułu w dzisiejszym nie będziemy potrzebować wgrywać jakiegokolwiek kodu (oprogramowania). Ciekawostką jest, iż logowanie na to konto będzie możliwe bez podawania hasła. Zatem do dzieła.

Wbudowane w Windows konto Administrator

Większość z nas wie, iż w systemie operacyjnym od Windows 7 w momencie instalacji tworzone jest wbudowane konto administratora o nazwie „Administrator”. Ze względów bezpieczeństwa konto to jest domyślnie wyłączone, zaś kreator instalacyjny Windows tworzy dla nas nowe konto imienne. Czasami istnieje potrzeba jego włączenia w celu rozwiązania problemów z systemem Windows lub zresetowania zapomnianego hasła do innych kont lokalnych (kont spoza domeny lub konta Microsoft) czy choćby przejęcia całkowitej kontroli nad Windows przez złośliwego aktora. Jak to zrobić, jeżeli nie mamy dostępu administracyjnego?

Istnieje sposób na włączenie takiego ukrytego konta administratora na komputerze z systemem Windows, modyfikując rejestr systemu w trybie offline. W przypadku, gdy nie możesz zalogować się do Windows przy użyciu innego konta z uprawnieniami administratora (opcja „Włącz konta administratora z systemu Windows”) lub dzięki rozruchowego dysku CD z programem Offline NT Password and Registry Editor (opcja „Włącz administratora z narzędziem Offline NT Password & Registry Editor”), możesz użyć opisanej przez nas poniższej metody.

Jak wykonać odblokowanie konta Administrator?

Krok 1. Uruchamiamy komputer z płyty instalacyjnej Windows

Podobnie jak w przypadku opisywanym w poprzednim artykule, musimy wykonać restart komputera i uruchomić go z bootowalnej płyty instalacyjnej Windows.

Podczas instalacji wciskamy klawisze „SHIFT +F10”.

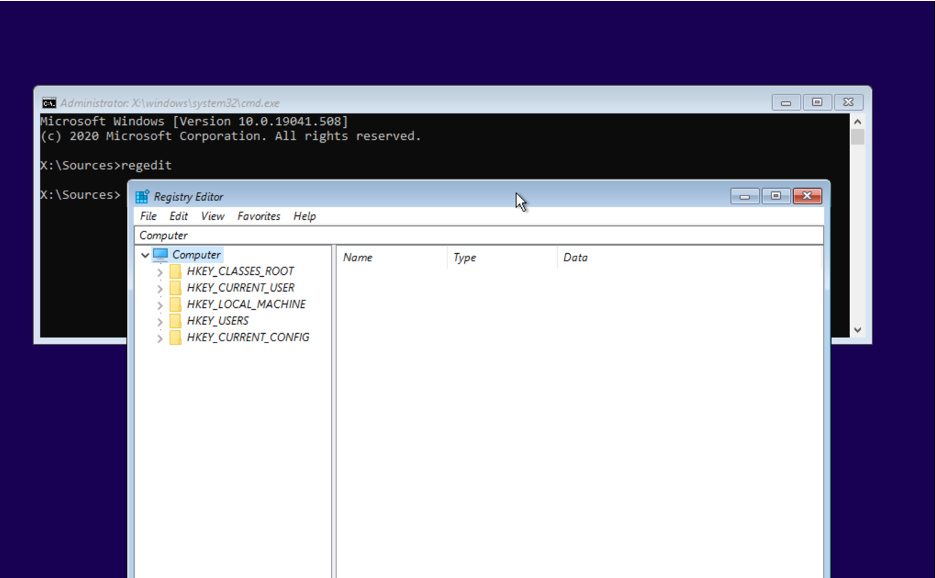

Krok 2. Uruchamiamy konsolę rejestru systemowego Windows

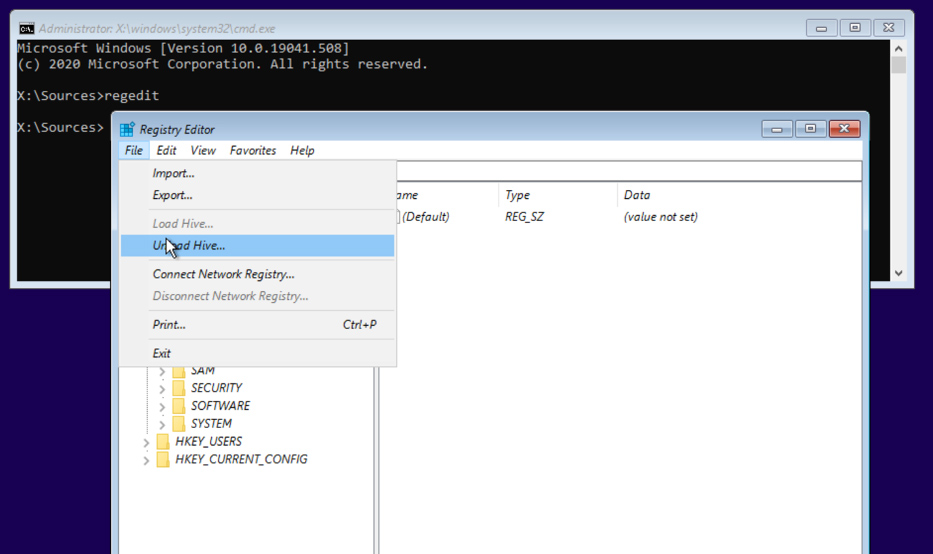

Następnie pojawi nam się wiersz linii poleceń, w którym wpisujemy komendę „regedit”.

Otworzy się konsola rejestru systemowego, w której będziemy mogli wykonać operację zmiany bitu na ustawieniach rejestru Windows zainstalowanego na naszym dysku.

Krok 3. Otwieramy bazę rejestru z dysku systemowego Windows

Cały trik polega na tym, aby w odpowiedni sposób wykonać tę zmianę.

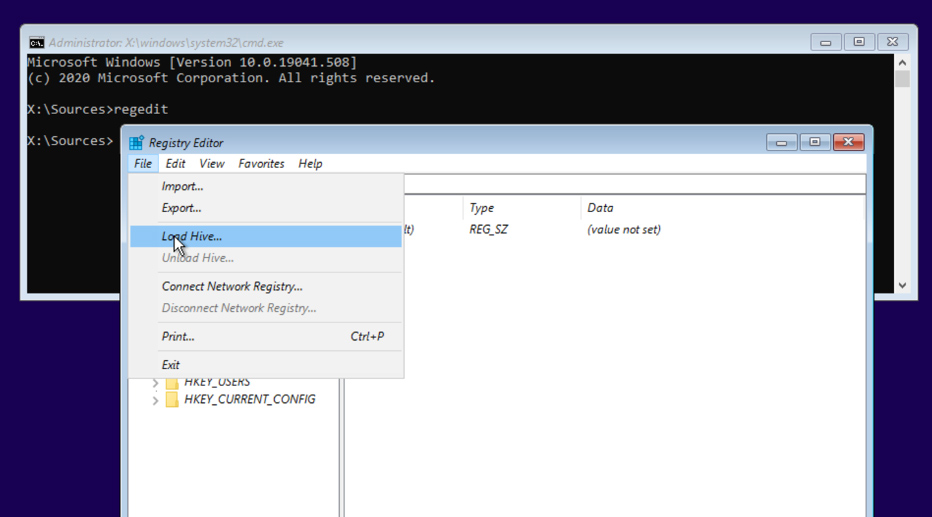

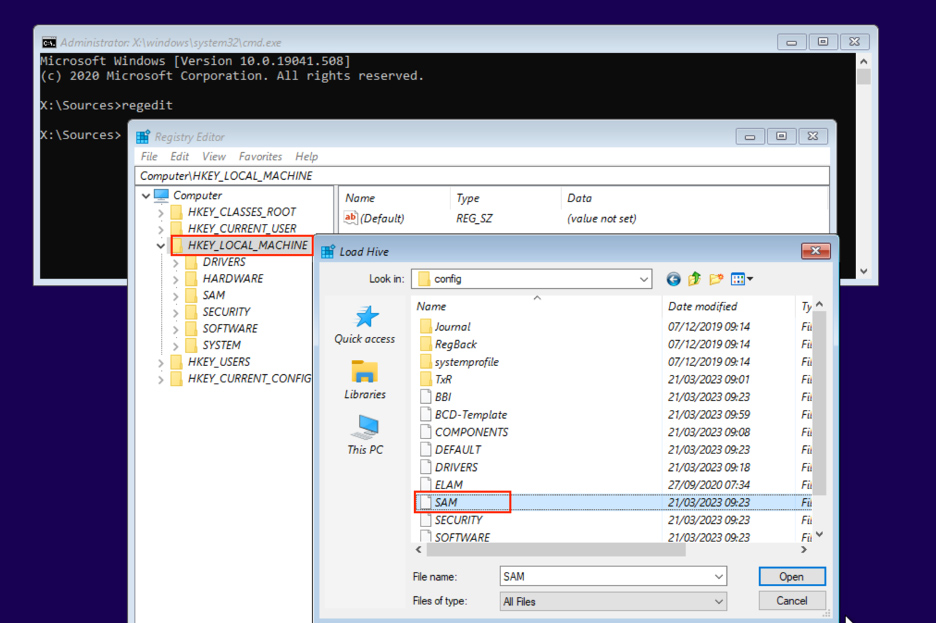

W konsoli przechodzimy do klucza „HKEY_LOCAL_MACHINE” z menu „File” wybieramy opcję „Load Hive…”

W nowo otwartym oknie przechodzimy do ścieżki regestru zlokalizowanej na dysku komputera (w naszym przypadku dysk C:) w katalogu „Windows\system32\config”. Stąd wybieramy plik „SAM” – przechowuje on informacje o kontach systemowych.

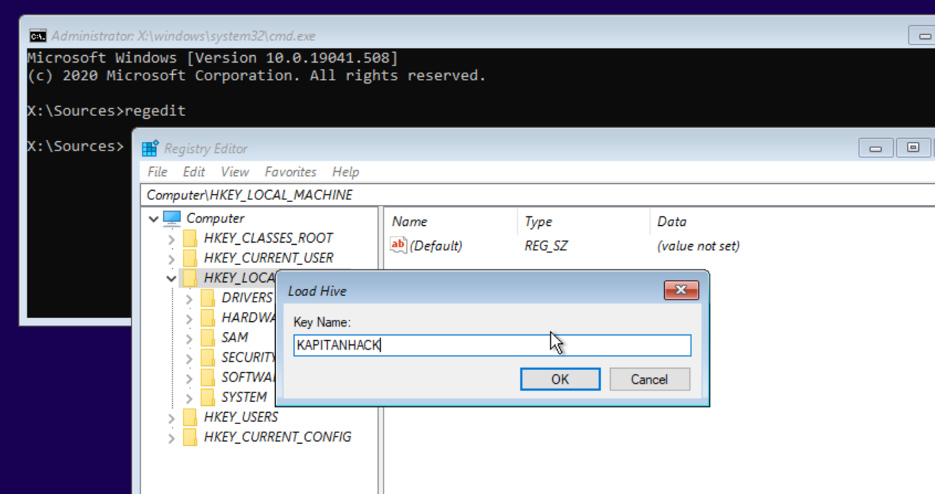

Nowy klucz nazywamy dowolnie (w naszym przypadku jest to KAPITANHACK).

Krok 4. Otwieramy bazę rejestru z dysku systemowego Windows

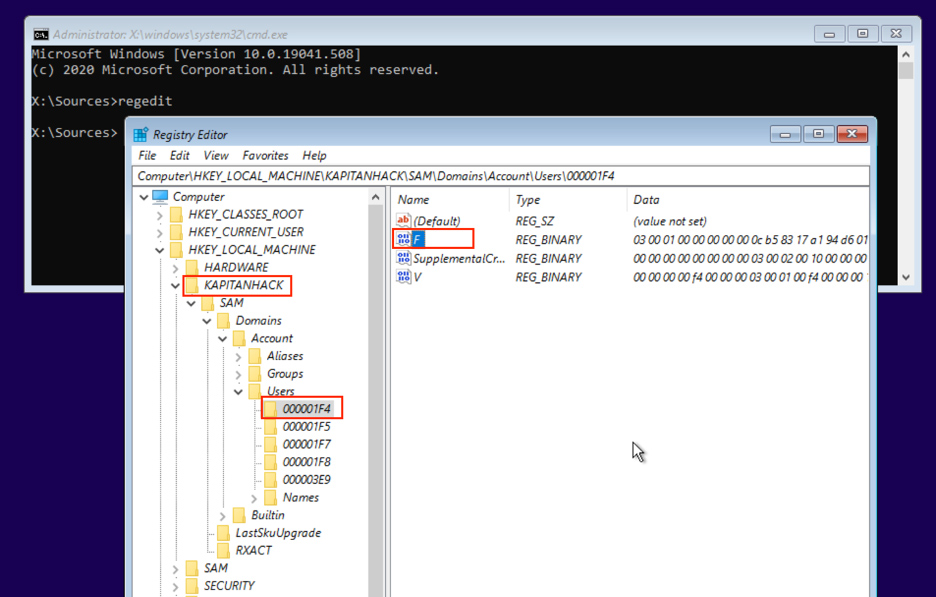

Teraz musimy rozwinąć gałąź kluczy z „HKEY_LOCAL_MACHINE” i przejść do naszego załadowanego klucza KAPITANHACK.

Krok 5. Modyfikujemy ustawienie dla konta Administrator

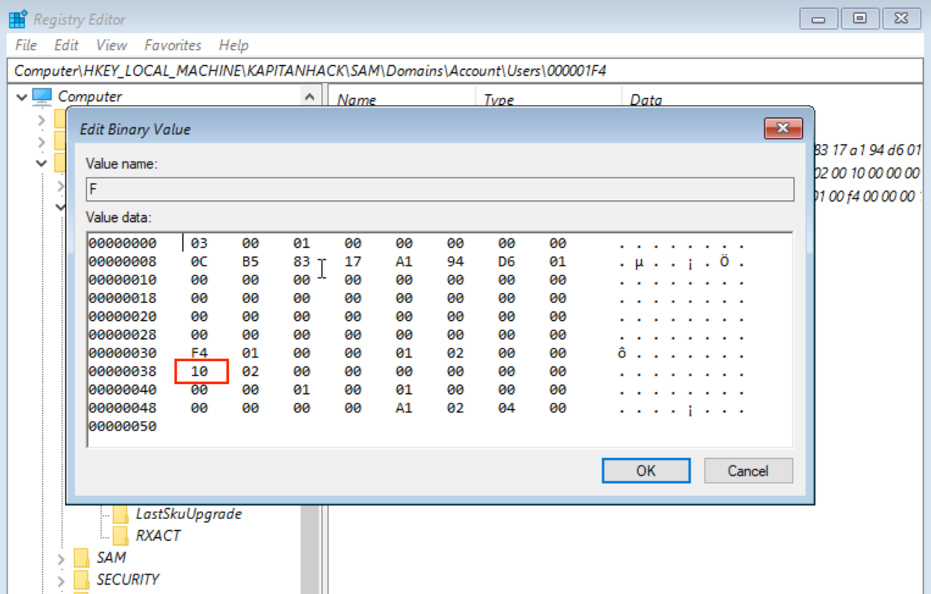

Przechodzimy do podklucza

„HKEY_LOCAL_MACHINE\KAPITANHACK\SAM\Domains\Account\Users\000001F4”i wybieramy wartość „F” w prawym oknie podglądu.

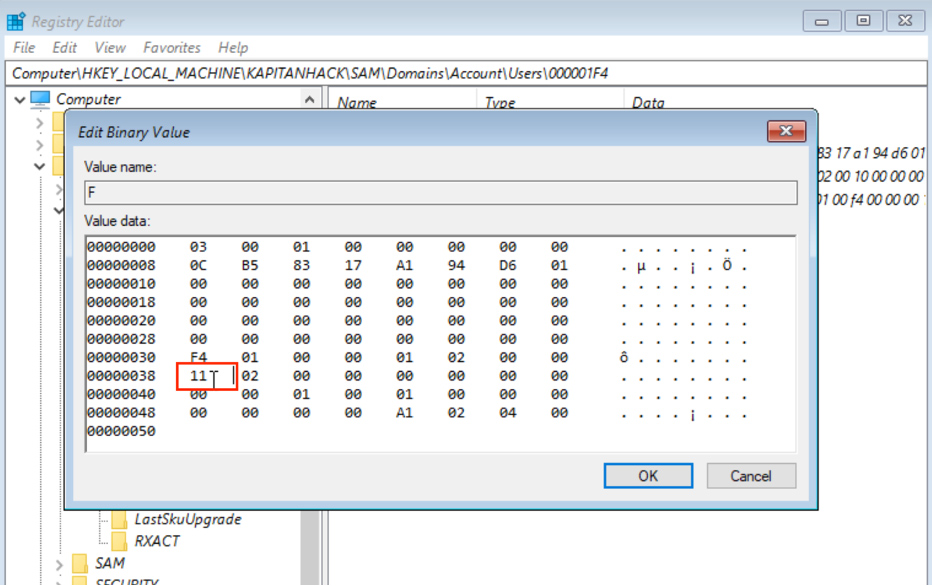

Strzałką przechodzimy do wiersza rozpoczynającego się od „0038” i klikamy za wartość „11”.

Wciskamy klawisz backspace (raz) i wpisujemy wartość „10”.

Krok 6. Zapisanie zmiany w rejestrze i restart komputera

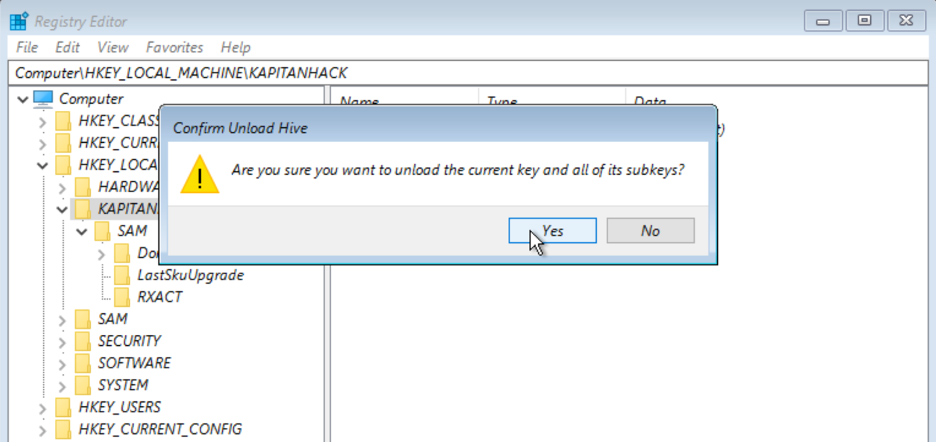

W celu zachowania naszej zmiany musimy „odpiąć” nasz plik rejestru z konsoli i zapisać zmianę. Wykonamy to, klikając na naszym kluczu „KAPITANHACK” i z menu File wybieramy opcję „Unload Hive…”

Po tej czynności możemy zapisać zmiany i zrestartować komputer.

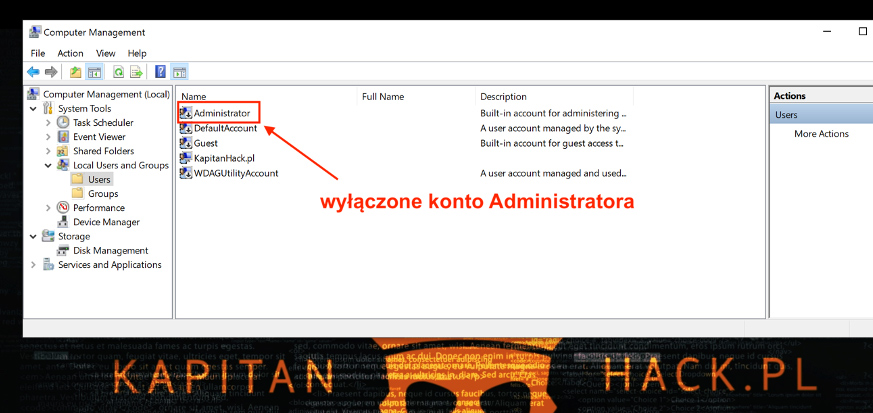

Krok 7. Logowanie się na wbudowane konto Administrator

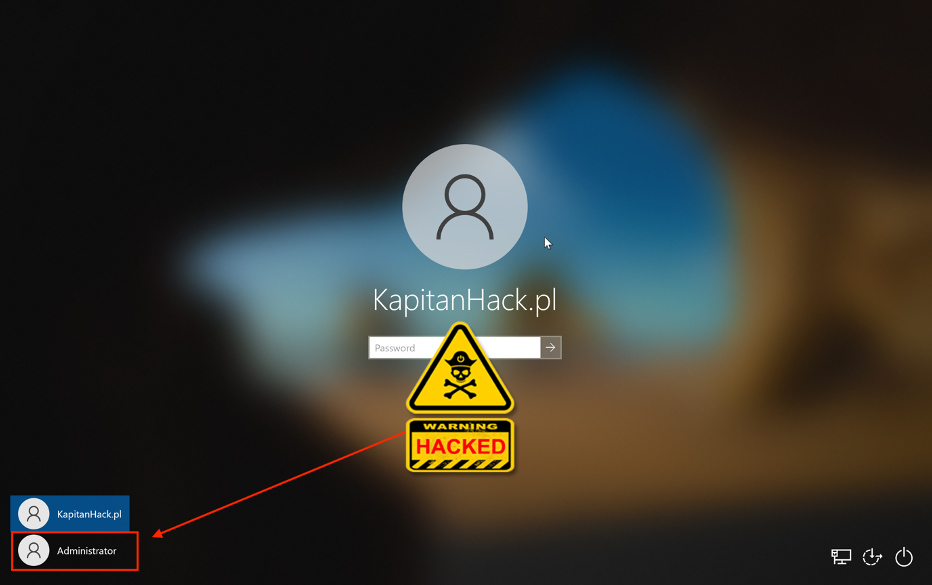

Jeśli w poprzednich krokach wszystko przebiegło pomyślnie, to po restarcie systemu będziemy mogli zalogować się na włączone wbudowane konto Administrator (bez podawania hasła😊).

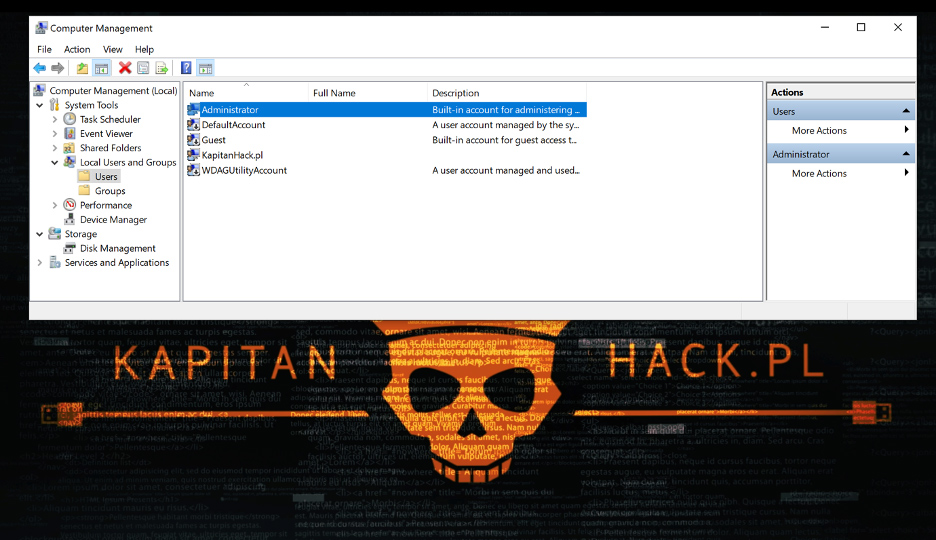

Po zalogowaniu w lokalnych kontach widzimy aktywne konto Administrator.

UWAGA! Włączone konto administrator jest bez hasła, więc stanowi to duże ryzyko dla bezpieczeństwa komputera. Po tym procesie należy ustawić (zmienić hasło) na nowe lub zablokować konto.

Podsumowanie

Możliwości na przechwycenie dostępu do komputera w przypadku, kiedy mamy do niego fizyczny dostęp offline, jest kilka. Opisaliśmy tylko dwie (naszym zdaniem najciekawsze), a także podaliśmy linki do innego oprogramowania, które może nas poratować w takiej sytuacji. Istnieją jeszcze inne metody na przydzielenie takiego dostępu do systemu. Nie musimy koniecznie tworzyć konta administratora, czy choćby go odblokowywać. Wystarczy, iż dla wybranego konta dodamy niskopoziomowe uprawnienia „SeDebugPrivilege” lub „SeBackupPrivilege” a uwierzcie, iż nasz użytkownik będzie mógł zrobić w systemie dużo.

Należy pamiętać, iż opisywane w naszych dwóch artykułach przypadki nie generują żadnych śladów w logach systemowych Windows. Zatem trudno taki manewr od razu wykryć. Jedynym sposobem, w jaki można się o tym dowiedzieć, jest monitorowanie tych kont lokalnie na komputerze.

Przy budowaniu polityki bezpieczeństwa w firmie należy uwzględnić te możliwości przejęcia kontroli nad systemem. W opisywanych przypadkach odpowiednia kontrola nad procesem bootowania oraz szyfrowanie dysku wydają się najbardziej skutecznymi metodami na zabezpieczenie się przed tego typu atakiem.