Jak kompletnie i bezpiecznie usunąć wszystkie dane z dysku twardego, pendrive’a czy kart pamięci?

Najlepsze praktyki w zabezpieczaniu środowiska VMware

Inżynieria Społeczna – Kompletny Przewodnik

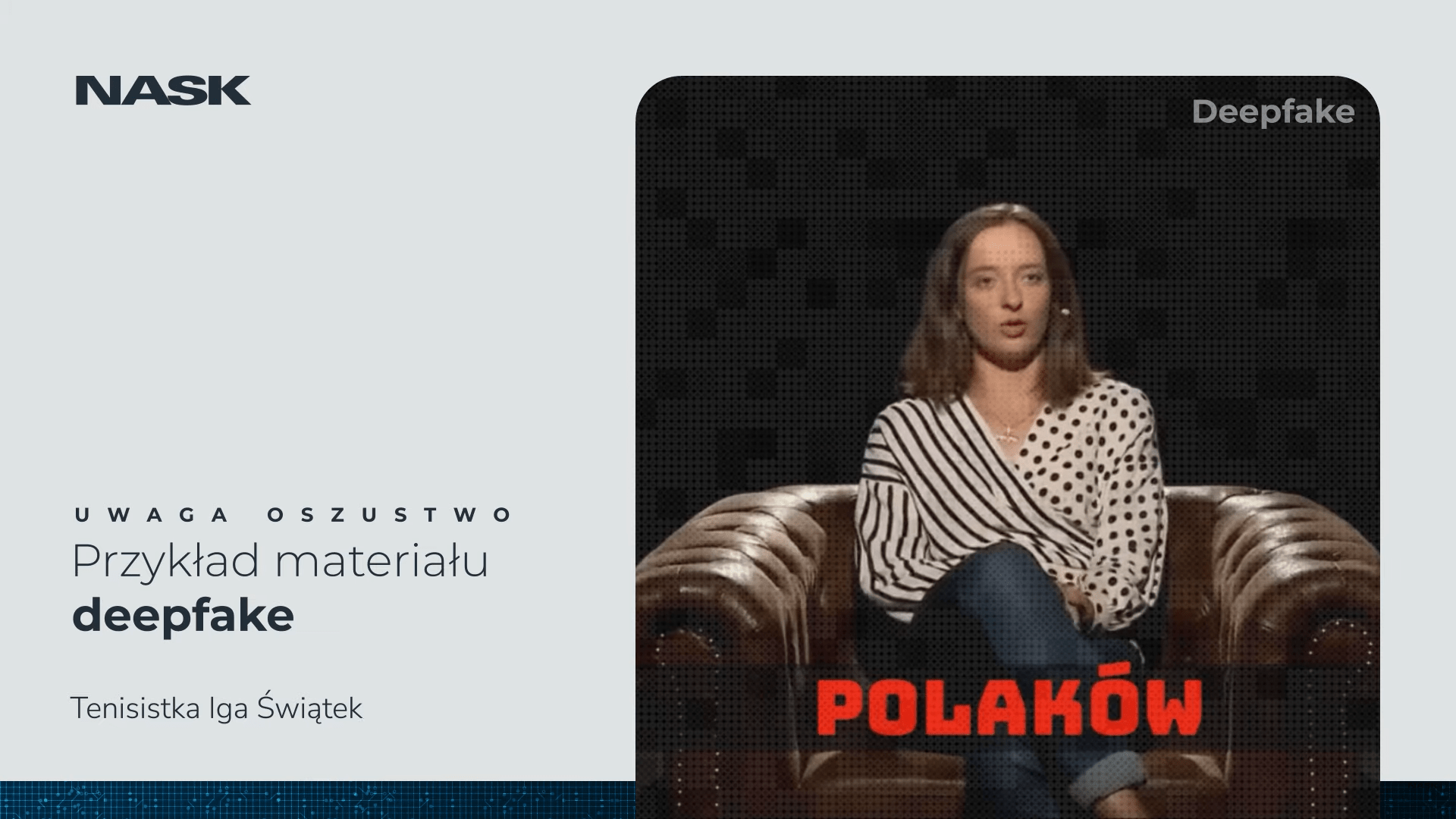

Tak dziś wygląda deepfake. NASK pokazuje mrożące krw w żyłach przykłady

Raport Cloudflare – Europejskie firmy słabo przygotowane na cyberataki

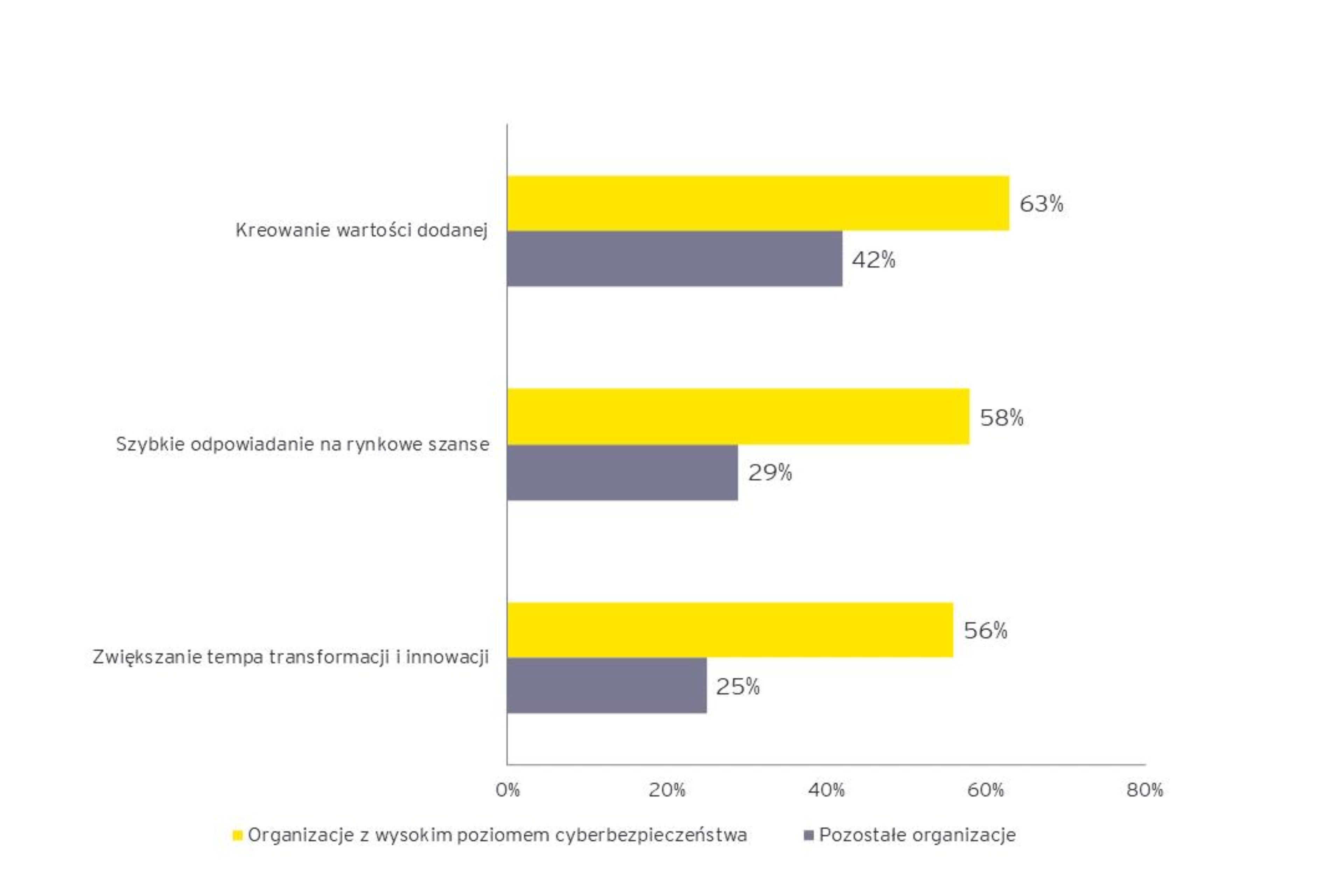

AI i cyberbezpieczeństwo to zgrany duet, który wesprze rozwój innych funkcji biznesu, wynika z najnowszego badania EY

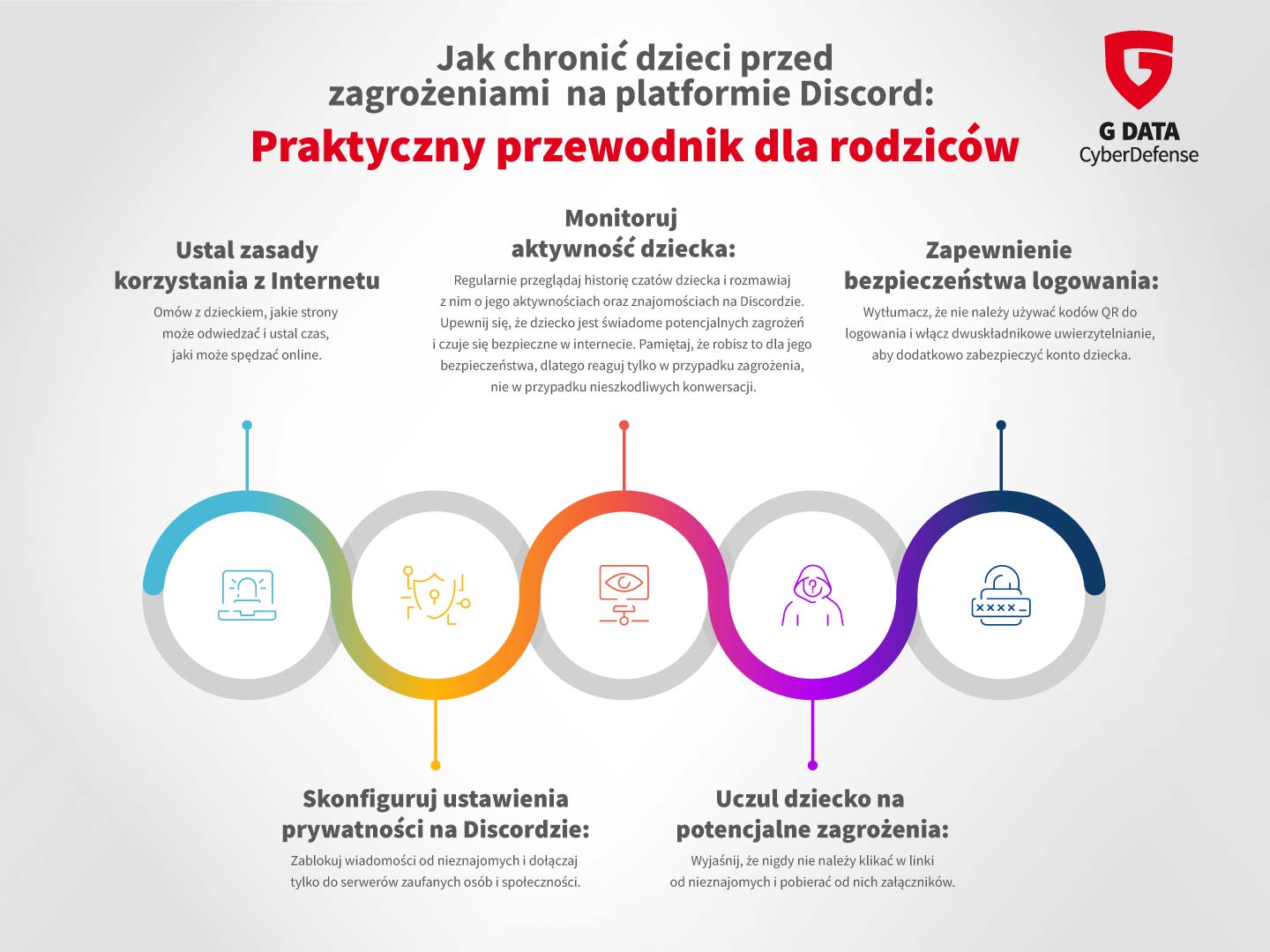

Zagrożenia dla dzieci na platformie Discord: Poradnik dla rodziców

Co to jest SSO (Single Sign-On)?

BezpieczeństwoXD – poważne cybertematy w lekkostrawnej formie

Co grozi za naruszenie tajemnicy przedsiębiorstwa?