Phishing, malware, kradzież danych… Tylko co trzecia firma uniknęła kłopotów

Coraz więcej systemu z lukami wysokiego ryzyka! Czy Twoja firma jest zagrożona?

EXIF, czyli jakie ukryte informacje zapisane są w zdjęciach

Marcin Zajączkowski: Podstawy bezpieczeństwa dla deweloperów (i nie tylko) | JDD 2023

Tomasz Janczewski: 365 dni cyber wojny - jakie ataki przeżył mój serwer w ostatnim roku | JDD 2023

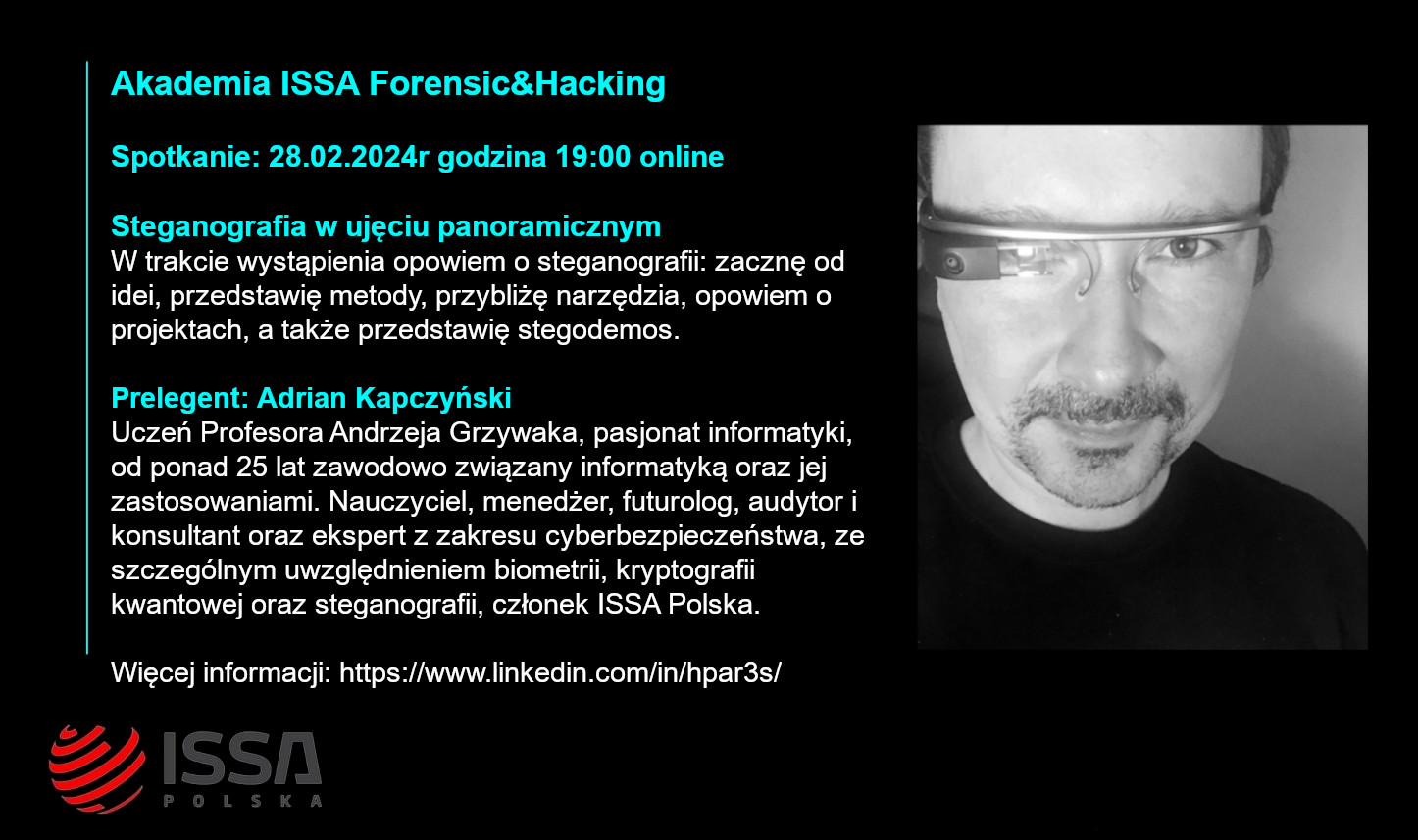

2️⃣8️⃣ / 0️⃣2️⃣ Akademia ISSA: Forensics & Hacking: Steganografia w ujęciu panoramicznym

Ataki ransomware paraliżują także Polskę. Wyciek z ALAB to zaledwie kropla

Cyfrowa rezurekcja tuż tuż. Będziemy mogli „wskrzeszać” zmarłych

#CyberMagazyn: Jonathan James: nastolatek, który włamał się do Departamentu Obrony USA i NASA

#CyberMagazyn: Fińskie działania w cyberprzestrzeni