Archiwizacja cyfrowa. Bezpieczeństwo, formaty i metadane

Jak zablokować niechciane reklamy na poczcie?

Amerykanie chcą rządowych regulacji dotyczących mediów społecznościowych

Malware przejmujący kontrolę nad komputerami Mac – może wykraść także Twoje hasła

Kryzys w branży IT nie dotyczy cyberbezpieczeństwa

Ustalono lidera słynnej grupy hakerskiej. Miliony za głowę Rosjanina

Czy ProtonMail jest naprawdę bezpieczny i anonimowy? Pojawiły się nowe wątki

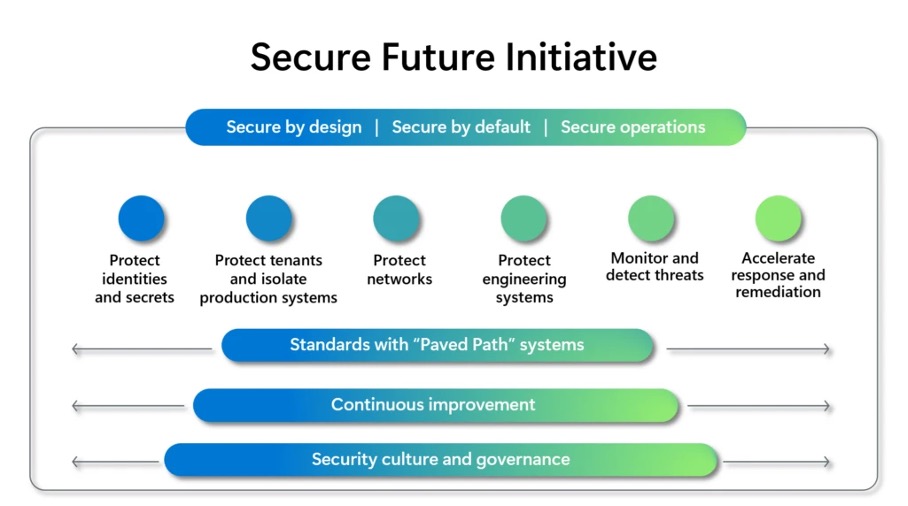

Koncepcja Microsoftu – Secure Future Initiative

W cyberbezpieczeństwie korzystamy z procesu perpetuating polegającego na ciągłym doskonaleniu

Malware w macOS może być prawdziwym zagrożeniem – analiza przypadku