UWAGA! CISA wydaje zalecenia w celu minimalizacji ryzyka ataku LOtL na organizacje

Incydenty bezpieczeństwa w setkach brytyjskich firm. Szokujące dane

Nowe narzędzia AI od Google. Tego jeszcze nie było

Grube podatności w LG webOS TV. Tysiące urządzeń zagrożonych

Atak ransomware w Niemczech. Problemy uczelni i mediów

Haker – przyjaciel czy wróg? White, grey i blackhat

XV edycja Warszawskich Dni Informatyki. Święto branży IT

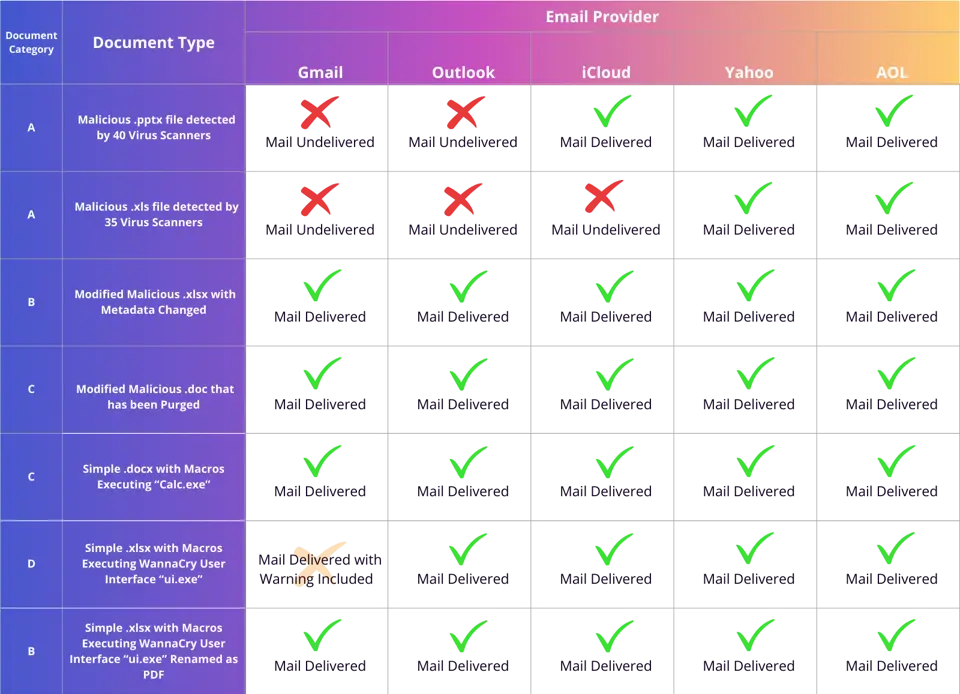

Interpretacja zabezpieczeń testu skrzynek pocztowych: Gmail, Outlook, iCloud, Yahoo, Aol

Czy warto aktualizować aplikacje?

Najpierw jedno wyłudzenie, a teraz drugie?