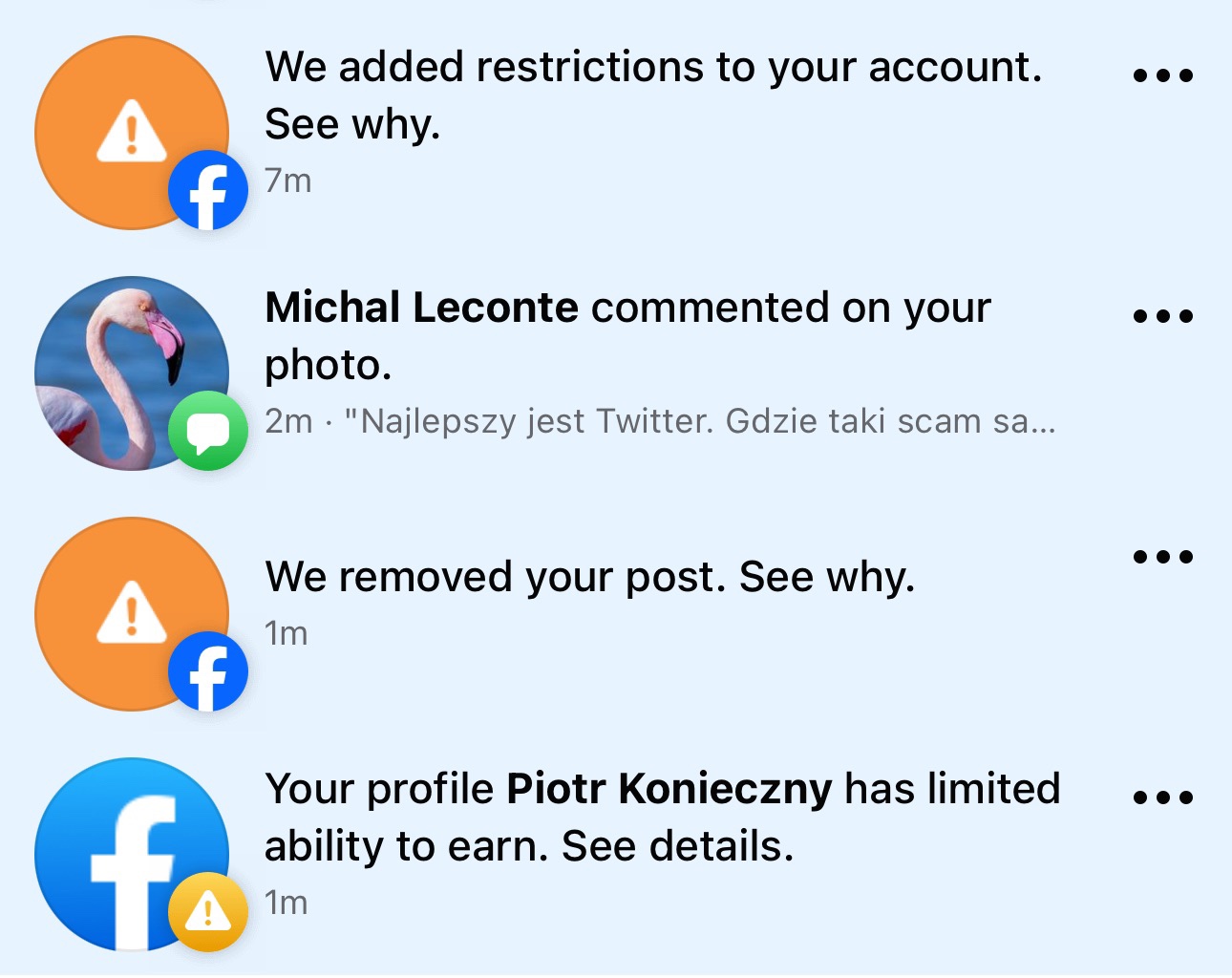

Musimy poważnie porozmawiać o Facebooku

Powstanie Krajowe Centrum Przetwarzania Danych – czy nasze dane będą bezpieczne?

Flipper Zero – drugie podejście, czyli co działa i jakie daje efekty

Jakie informacje przydadzą się, aby odzyskać podatek z zagranicy?

Menadżer haseł (podobno) kradnący hasła, czyli najciemniej pod latarnią

Cyberbezpieczeństwo ponad granicami: Projekt FETTA czyli pogłębienie współpracy w zakresie rozpoznania zagrożeń cyberprzestrzeni EU

YouTube Shorts hitem internetu. Miliardowe miesięczne wyświetlenia

Jak ochronić swój telefon przed spamem?

Optymalizacja procesów inżynieryjnych z EPLAN

Jak skutecznie monitorować cyberbezpieczeństwo?