Ukraińska armia IT wspiera żołnierzy i czołgi, jednak może być zagrożeniem dla cyberbezpieczeństwa

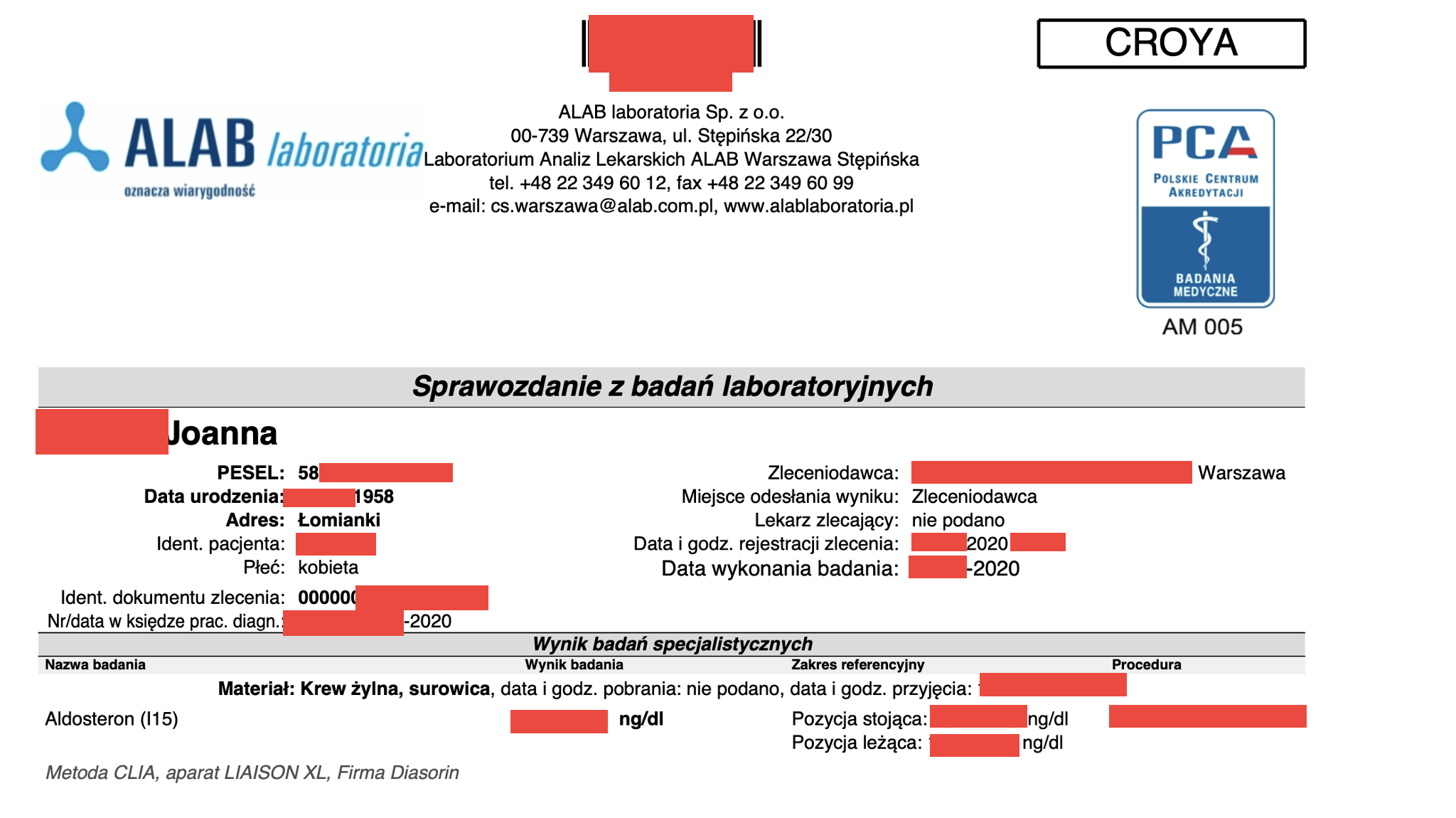

Wyniki badań medycznych kilkudziesięciu tysięcy Polek i Polaków ujawnione przez włamywaczy

Newsletter Garść Wartości #3

RK133 - Pogaduchy do cyberpoduchy! | Rozmowa Kontrolowana

Hasz na przyszłość i ukrywanie na widoku

#CyberMagazyn: Cyberbezpieczeństwo państw nordyckich. Jak walczą z cyberatakami?

#CyberMagazyn: Seniorzy i technologie. "Potrzebujemy Krajowego Koordynatora Włączenia Cyfrowego”

V edycja konkursu im. Mariana Rejewskiego rozstrzygnięta. Najlepsze prace z cyberbezpieczeństwa

PATRONAT: Raport "Mapa polskiego cyberbezpieczeństwa"

Dyrektywa NIS 2: wytyczne, akty delegowane i wykonawcze