Fałszywe przelewy na reklamy Facebooka. Dane karty mogli przejąć oszuści

Co się zmieniło w sieci przez ostatnią dekadę? Wszystko. Rozmowa z prof. Mirosławem Filiciakiem

Jak chronić się przed smishingiem w dobie ponad 2,6 miliarda groźnych SMS-ów tygodniowo?

Akula 250Bd/500 FSK version

W świecie cyfrowych zagrożeń: najważniejsze znaczenie Identity Threat Detection and Response (ITDR)

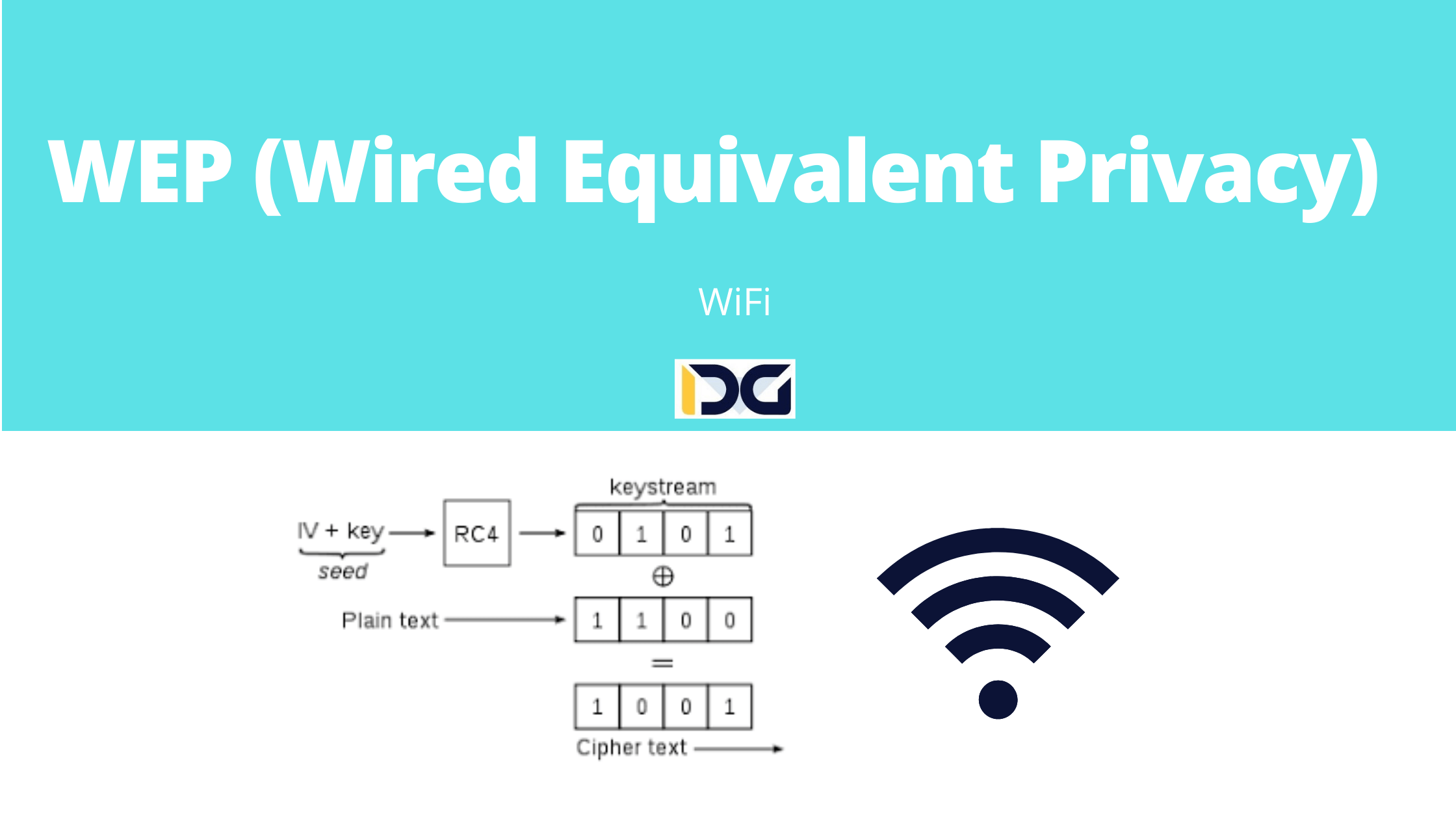

WEP (Wired Equivalent Privacy)

CISA: hakerzy wykorzystują coraz więcej luk zero-day

Big Techy chcą wspólnie walczyć z nadużyciami wobec dzieci

CERT Poczta Polska ostrzega przed phishingiem

Fałszywe SMS-y od Poczty Polskiej