Google chce spopularyzować Barda. Łączy go z innymi usługami

Szybki przelew? Nie tak prędko!

Popularna usługa do zarządzania chmurą padła ofiarą ataku phishingowego

Międzynarodowy Trybunał Karny w Hadze na celowniku hakerów!

Czym zajmuje się zewnętrzny dyrektor finansowy i czy warto korzystać z usług CFO do wynajęcia?

Miliarder bez pieniędzy, czyli o cyberoszuście, który oszukiwał choćby swoich fanów

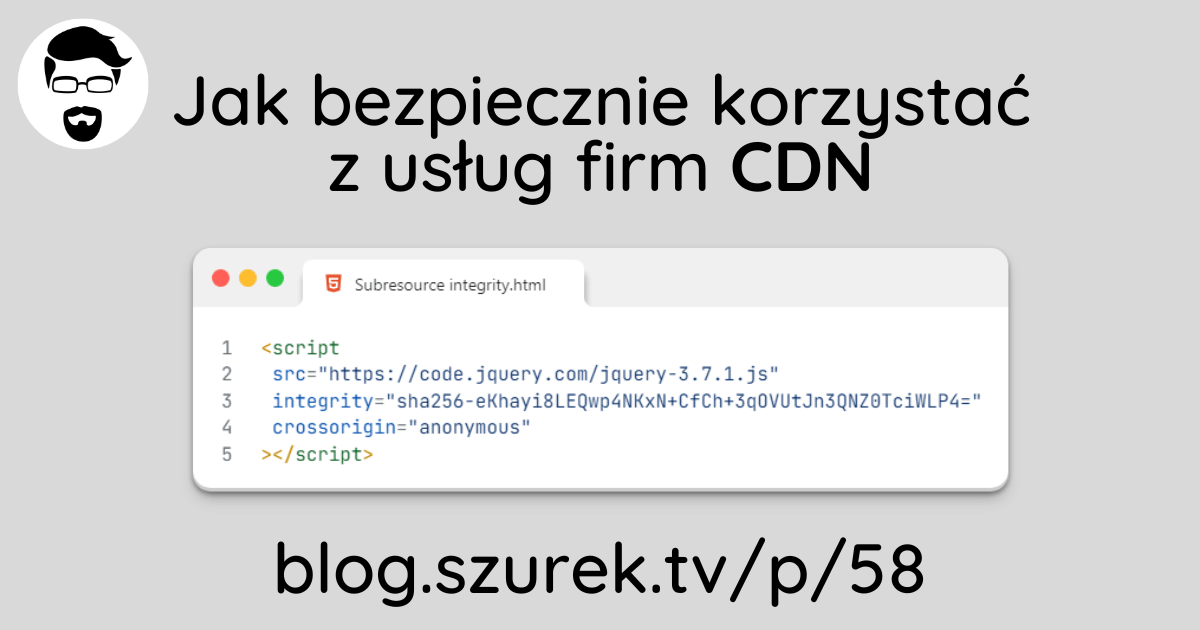

Subresource integrity

Odkryto nową technikę ataków typu DoS na iPhone’y – przy pomocy urządzenia Flipper Zero

Chiny jednak nie zablokują Apple?

Czy Na Wszystkich Serwerach Masz Ten Sam Czas?