Opakowania przyjazne dla środowiska: jak uczynić swoją firmę bardziej eko zaoszczędzając czas i pieniądze?

Wybory 2023: 100 konkretów KO. Rozliczenie afery Pegasusa i zmiany w szkołach

Współpraca w cyberbezpieczeństwie. Co jeszcze trzeba zmienić?

DownUnderCTF 2023, Czyli Writeup Największego Australijskiego CTF!

Samsung Knox. Ochrona przed złośliwym oprogramowaniem

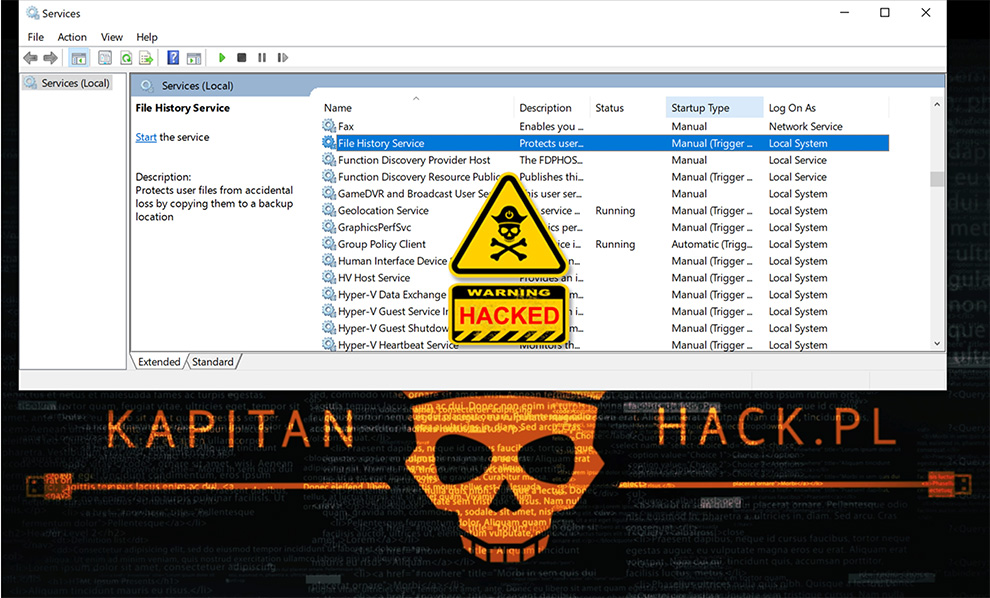

Nowa podatność w usłudze historii plików na Windows. Jest exploit i można przejąć uprawnienia SYSTEM

Hakerzy mają na oku seniorów. Jak chronić swoją rodzinę w sieci?

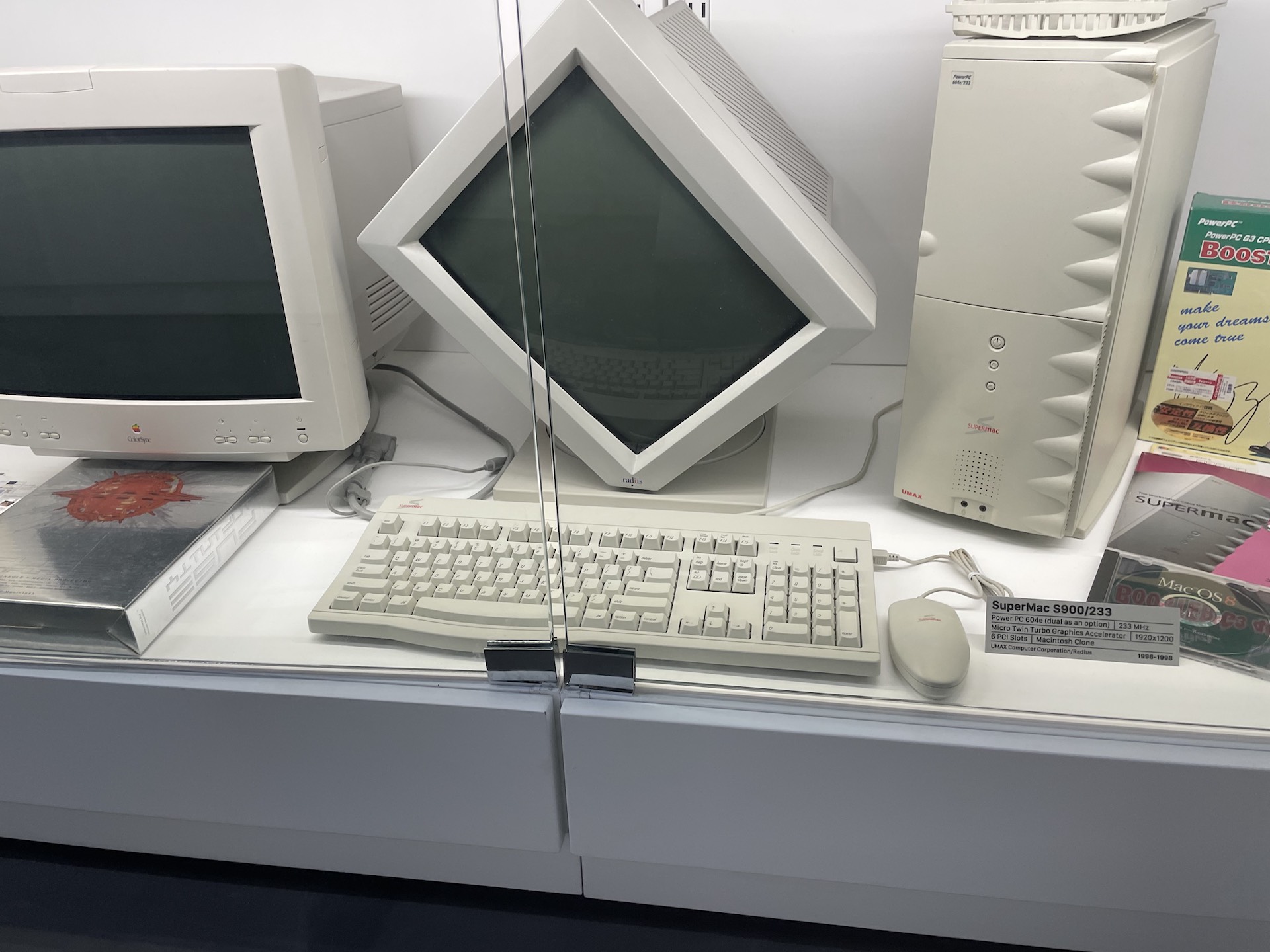

#CyberMagazyn: Apple Muzeum Polska. Poznaj historię i sprzęt firmy

Słynny Pegasus zainfekował iPhone’y i iPady! Zdecydowane kroki Apple

Apple notuje spadki po decyzji chińskiego rządu