Dążenie do zwiększenia cyberbezpieczeństwa. "Dług technologiczny wynika z braku kadr"

Podatność w produkcie Fortinet. Użyto ją do atakowania rządów

Wielka Brytania wzmacnia bezpieczeństwo. Nowy organ MI5

Chiny na potęgę wykradają technologie USA. Nie tylko rękami wywiadu

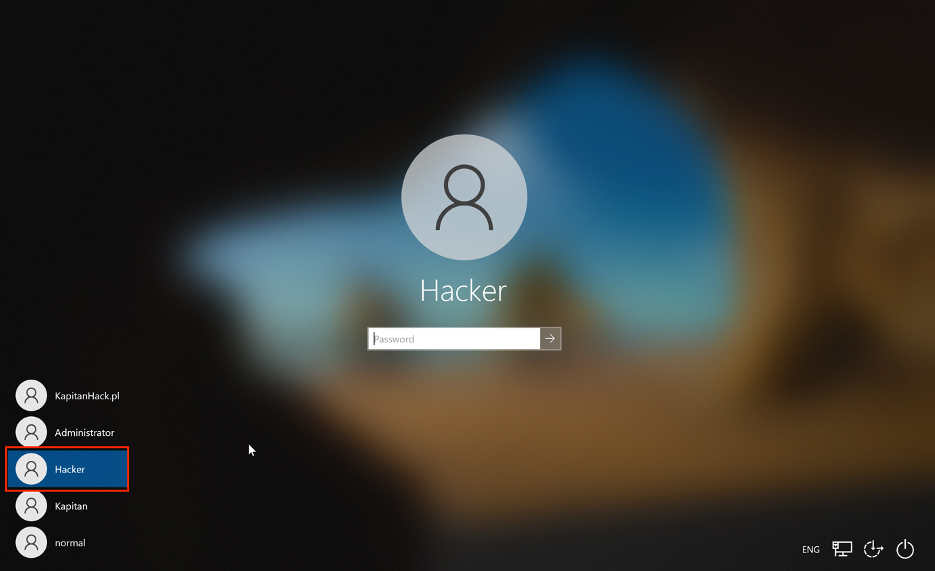

Nie masz dostępu administracyjnego do Windows? Żaden problem – pokazujemy, jak możesz go zdobyć lub odzyskać

2️⃣8️⃣/3️⃣ Akademia ISSA: Governance & Processes - Cyberbezpieczeństwo po NIS2 – realna zmiana czy semantyczna ewolucja?

3️⃣0️⃣/3️⃣ Akademia ISSA: Cybeer – 5 najważniejszych podatności w 2023: w OT, w IT i w WebApps. Wszystko co musicie wiedzieć.

Cyberbezpieczeństwo dzieci. Projekt "Cyfrowy Skaut" stawia na edukację najmłodszych

Cyberatak na wykonawcę resortu obrony Kanady

Workflow, czyli inteligentny przepływ pracy według ściśle zdefiniowanych reguł. Kompendium wiedzy