Apple i Samsung zabraniają korzystać pracownikom z AI

Konkurs CONFidence 2023 - wejściówki

Chiny naciskają na dostęp do technologii czipowych i grożą pogorszeniem relacji

Bezpieczeństwo telefona: jak na tym tle wypada iPhone?

Podatność w KeePass – master key zagrożony

Deepfake głosowy. Rośnie zagrożenie klonowaniem głosu

Routery ASUS wyłączyły się na całym świecie z powodu złej aktualizacji. Firma przeprasza

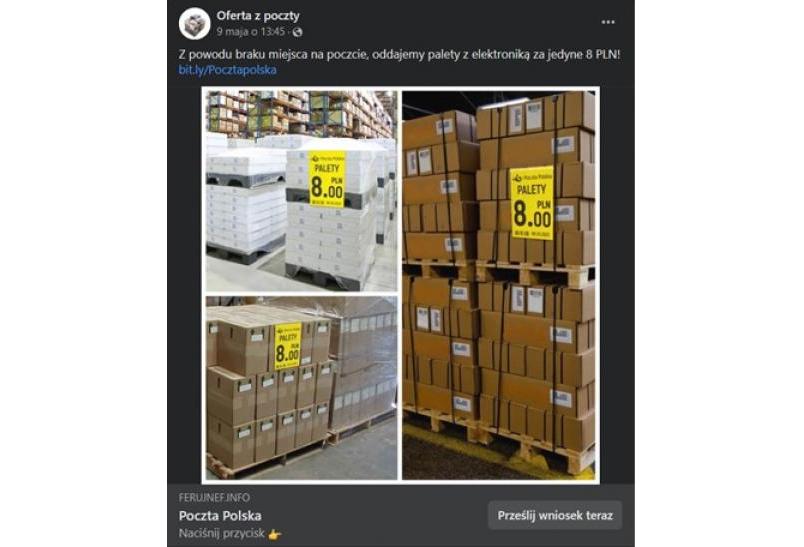

CERT Poczta Polska: Nie sprzedajemy niedoręczonych przesyłek

FBI nadużyło narzędzi inwigilacji wobec uczestników zamieszek na Kapitolu

TikTok pozwał stan Montana za wprowadzenie zakazu korzystania z platformy