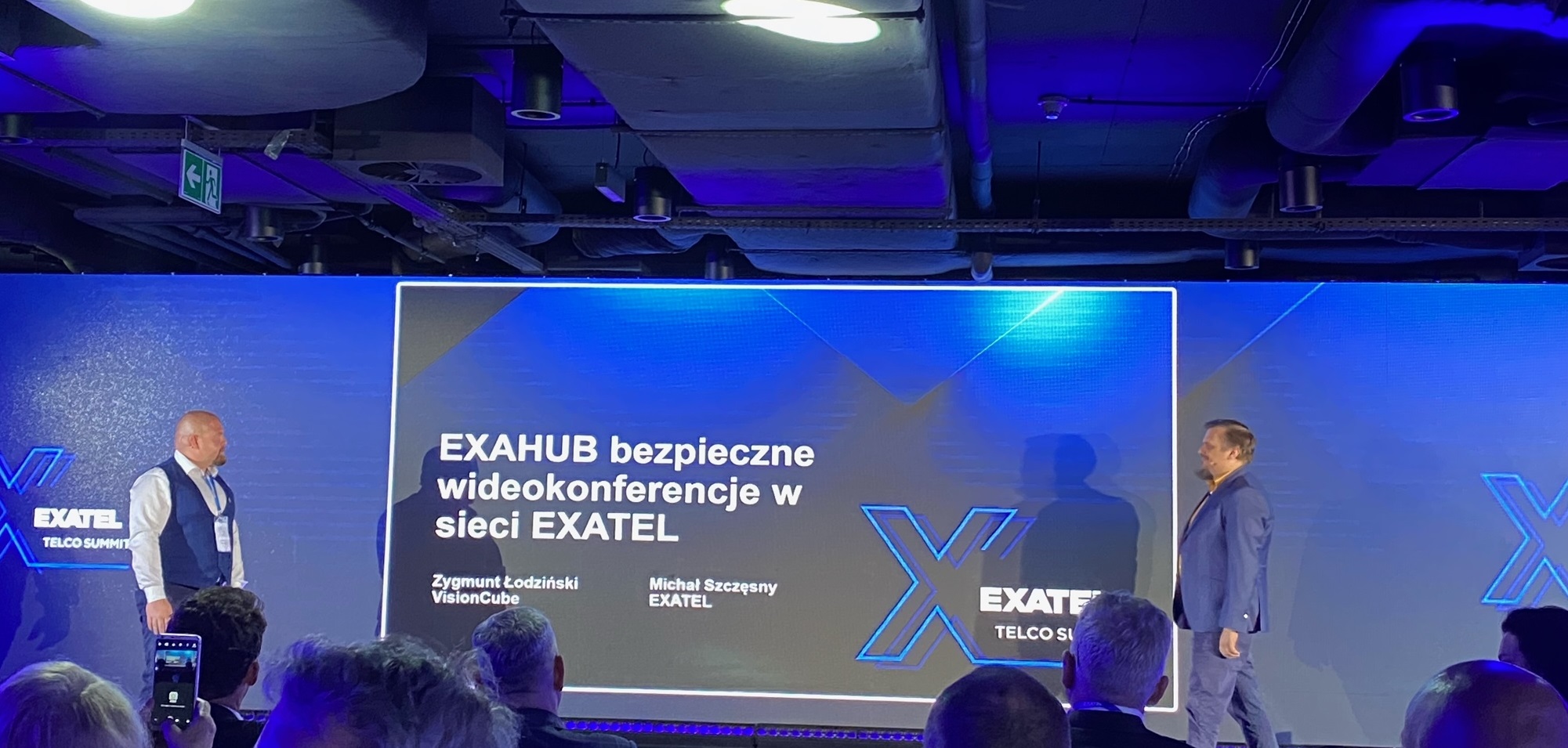

EXAHUB. Bezpieczne rozwiązanie wideokonferencyjne od Exatel

Rozmawiajmy z dziećmi: Internet to nie jest całe życie. Rozmowa z Martą Witkowską

Amazon zapłaci 25 mln dolarów za naruszanie prywatności dzieci

Vestager: Unijny kodeks dobrych praktyk dla branży AI może powstać już niebawem

Nowy trojan podszywa się pod znane aplikacje. Cel – użytkownicy Androida

Spada wartość Twittera

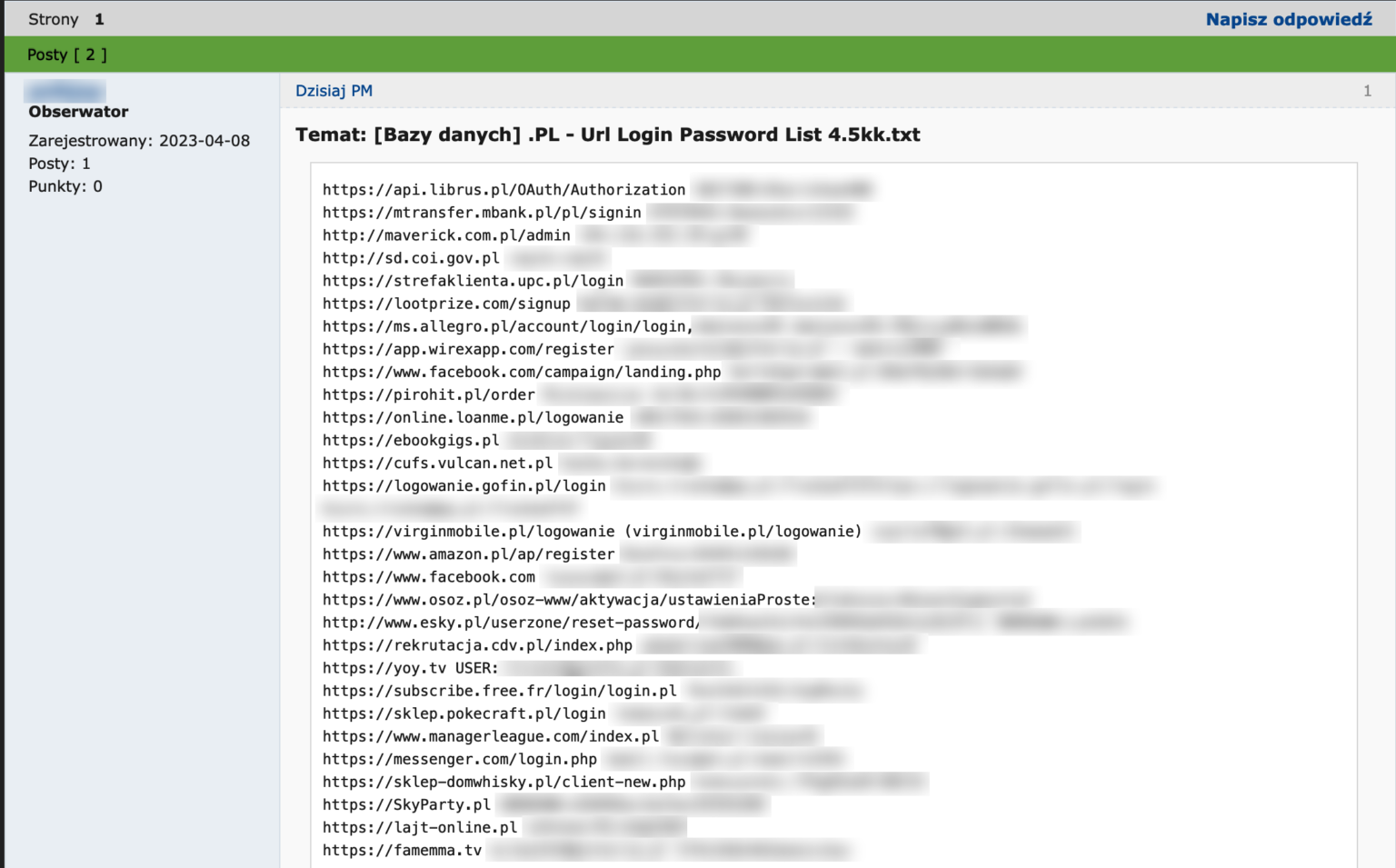

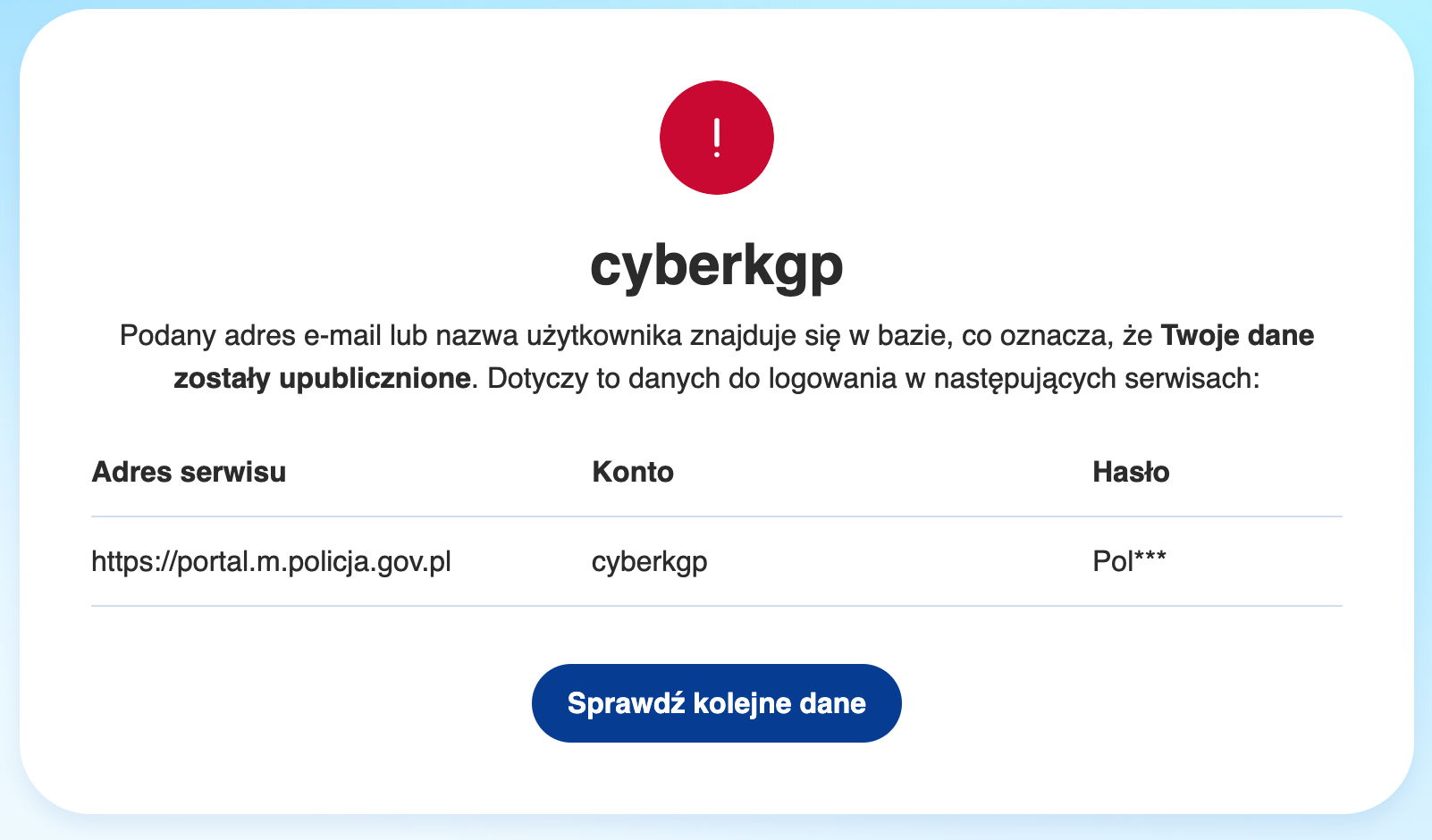

Więcej informacji o wycieku danych Polaków – przyczyny, skutki, relacje firm i użytkowników

Ataki na linie lotnicze SAS. Jest żądanie okupu

Ogromny wyciek danych Polaków – jak sprawdzić, czy dane osobowe wyciekły?

Gigantyczny wyciek danych w Polsce! Czy twoje konto jest zagrożone?