Warszawski SO/DO MeetUp w Fabryce Norblina!

Oszustwa na kody QR coraz częstsze? Uwaga na te schematy

Branża technologiczna chce zmian w unijnym Akcie o danych

Google udostępnia nową metodę uwierzytelniania bez hasła – Passkeys

Kongres w końcu zabiera się za regulacje Big Techów. Co rozważa? [ANALIZA]

![Kongres w końcu zabiera się za regulacje Big Techów. Co rozważa? [ANALIZA]](https://cdn.defence24.pl/2023/05/08/originals/yZV6EUavhVzX1gi7QBnwiB4lqyb8dw4RlLMVR5Mb.jpg)

Cyberbezpieczeństwo AD 2022 okiem CERT Orange Polska

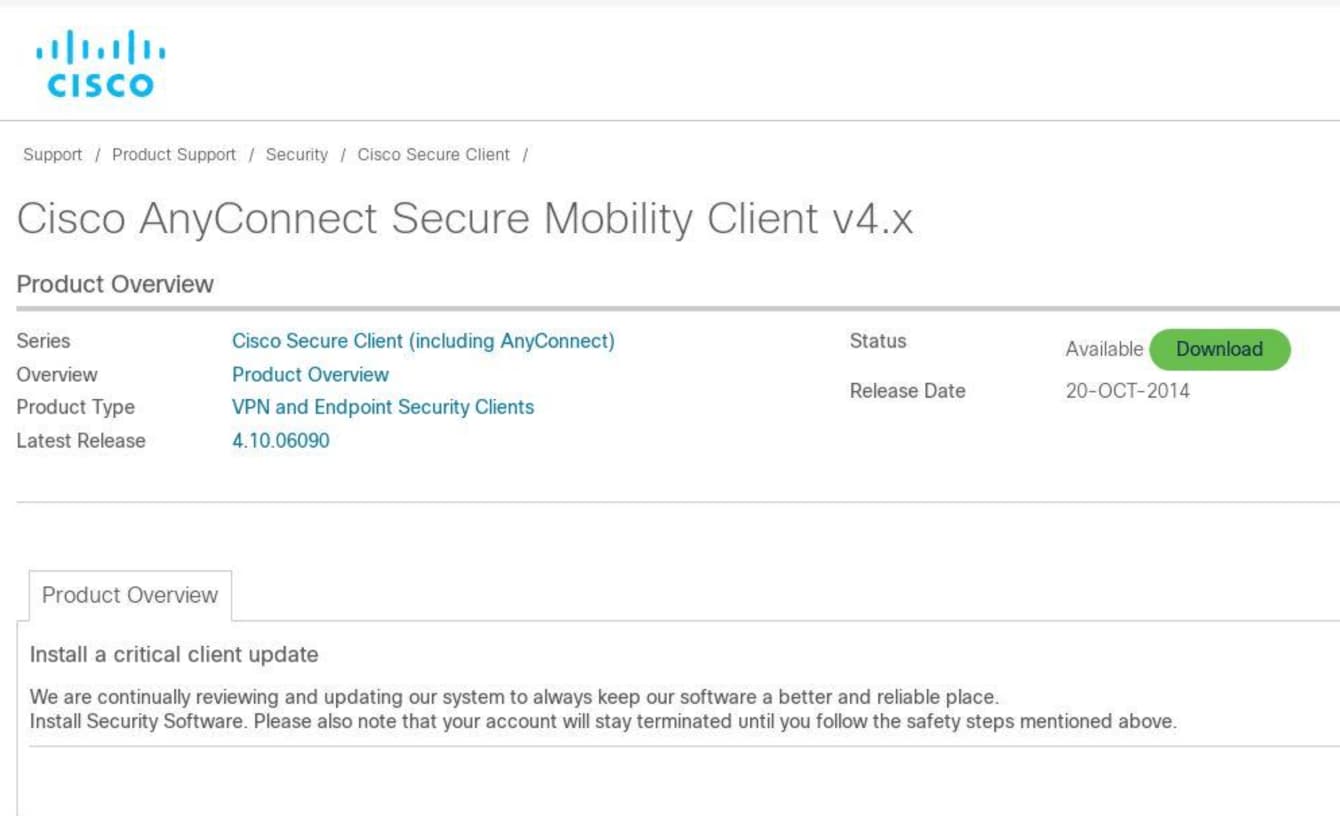

Trojany w wyszukiwarce Google podszywają się pod Zoom, Cisco, ChatGPT

Hakerzy z Dragon Breath z nową techniką ataku

Pegasus w Polsce: "rząd chciał utrzymać władzę". Komisja śledcza PE kończy misję

Hakerzy podszywają się pod Meta, wykupując jej reklamy