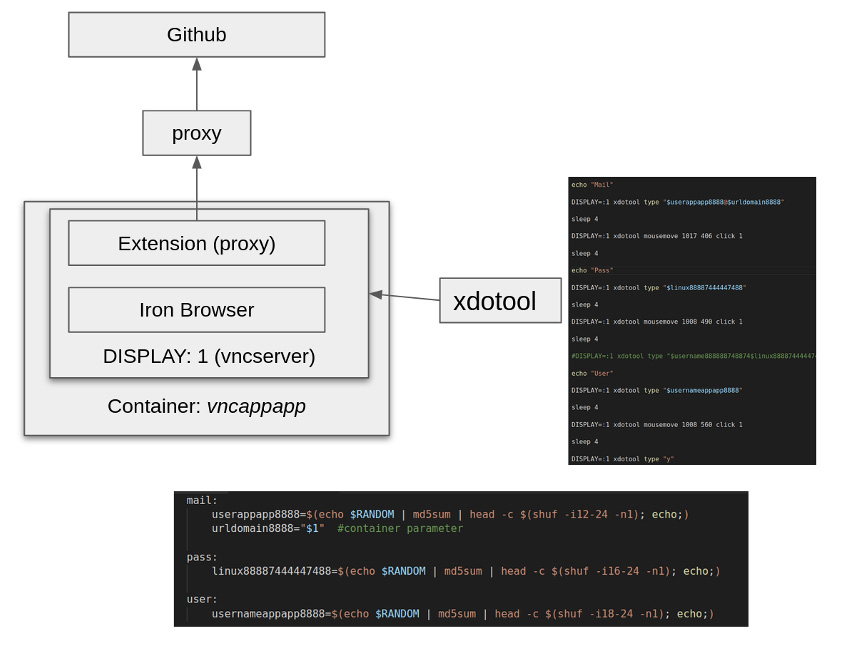

Obejście CAPTCHA i kradzież zasobów chmurowych, czyli kampania PurpleUrchin

Cyfrowy bunkier. Jak chronić dane na wypadek cyberataku? [WIDEO]

![Cyfrowy bunkier. Jak chronić dane na wypadek cyberataku? [WIDEO]](https://cdn.defence24.pl/2023/01/09/originals/obZksYogvt619N2SC5TiSj6cfBDQydSDzDZNZ35D.jpg)

Szwecja chce wzmocnić zdolności obronne UE

NASK nawiązuje współpracę ze Szkołą Główną Służby Pożarniczej

Czym jest CERT Pocztowy?

Jak ochronić się przed złośliwymi paczkami w PyPI

Fala cyberataków na mołdawski rząd

Cyberbezpieczeństwo Twittera na niskim poziomie

6 narzędzi do wyszukiwania i analizy danych geoprzestrzennych

Spór szefa MSWiA z RPO o Pegasusa. "To deficyt polskiego prawa"