"ABC bezpieczeństwa". Pobierz za darmo poradnik od NASK

Zhakowano dziecięcy szpital. Sprawcy przyznali się do błędu

Świat w 2023 roku. W cyberprzestrzeni nie będzie spokojniej

Gdzie zgłosić cyberatak?

OSINT

Co to jest YubiKey i klucz U2F/FIDO2

Google ukarany. W tle śledzenie lokalizacji użytkowników

Walka z patostreamami. Jak wygląda w praktyce?

Cyberatak na lizboński port. Sprawcy żądają 1,5 mln dol. okupu

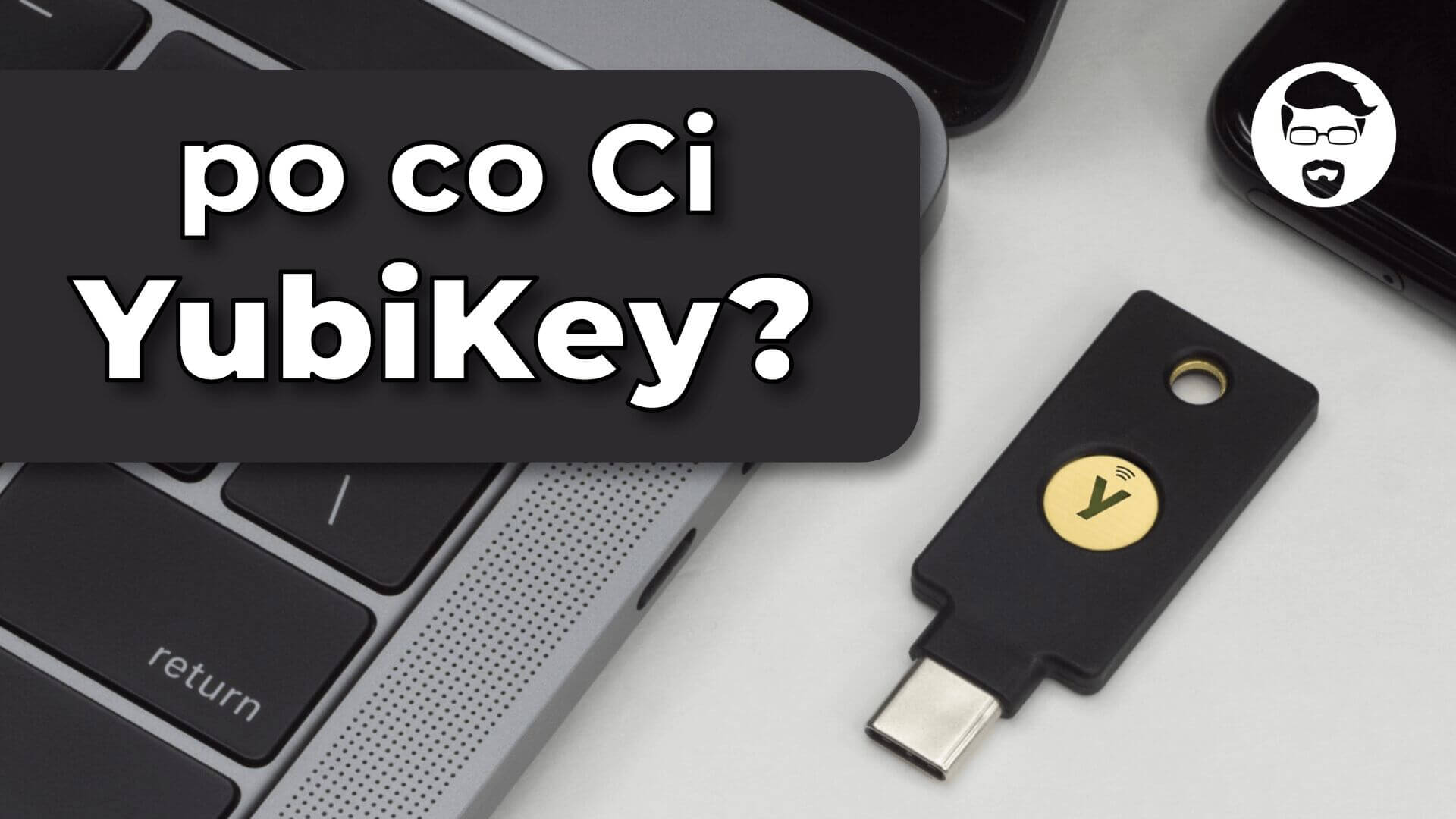

Geoportal – wyszukiwarka obiektów, gruntów, i nie tylko