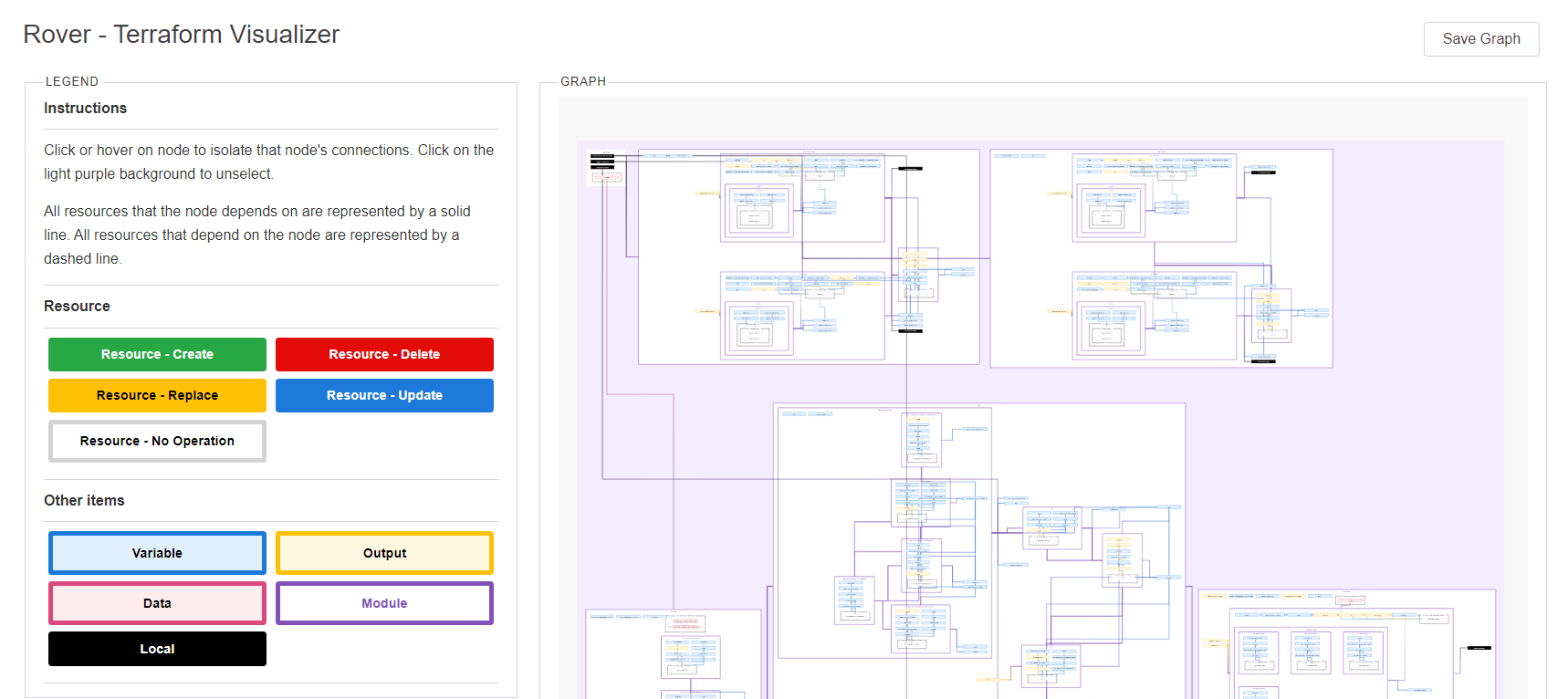

Zwizualizuj kod Terraform

⚠️ Uwaga na SMS-y o zawieszeniu konta Netflix

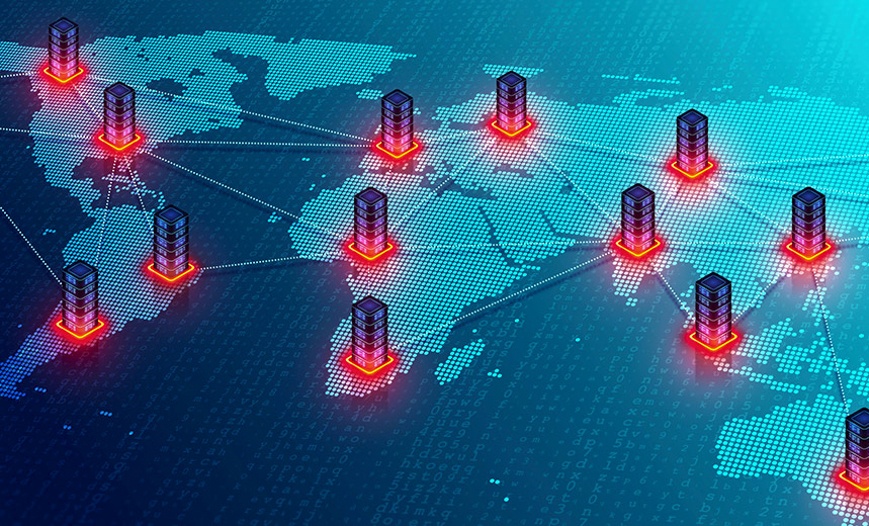

Microsoft odkrywa nowe możliwości botnetu Zerobot

Lista telefonów, na których przestanie działać WhatsApp

Strony "gov.pl" będą specjalnie zabezpieczone

Czego szukali Polacy w wyszukiwarce Google, w 2022 roku

5 najbardziej cenionych twórców NFT

Poważna podatność w jądrze systemu Linux – dostępna aktualizacja!

Jak Twitter uwikłał się w politykę i przestał służyć globalnej wymianie myśli?

"Mandat trafi do komornika". Nie klikaj, to akcja oszustów