RK116 - inżynier bezpieczeństwa, Michał Legin | Rozmowa Kontrolowana

#CyberMagazyn: Dane = władza? Nie zawsze i nie dla wszystkich

#CyberMagazyn: Czy metawersum to nowy wspaniały świat?

#CyberMagazyn: Gen. bryg. Karol Molenda: "Atak na Polskę ma być nieopłacalny"

Unia Europejska dała przykład. Inne kraje chcą USB-C

Polacy zniszczyli w wakacje prawie 70 tysięcy telefonów

Rozwój e-commerce. Poczta Polska realizuje inwestycję

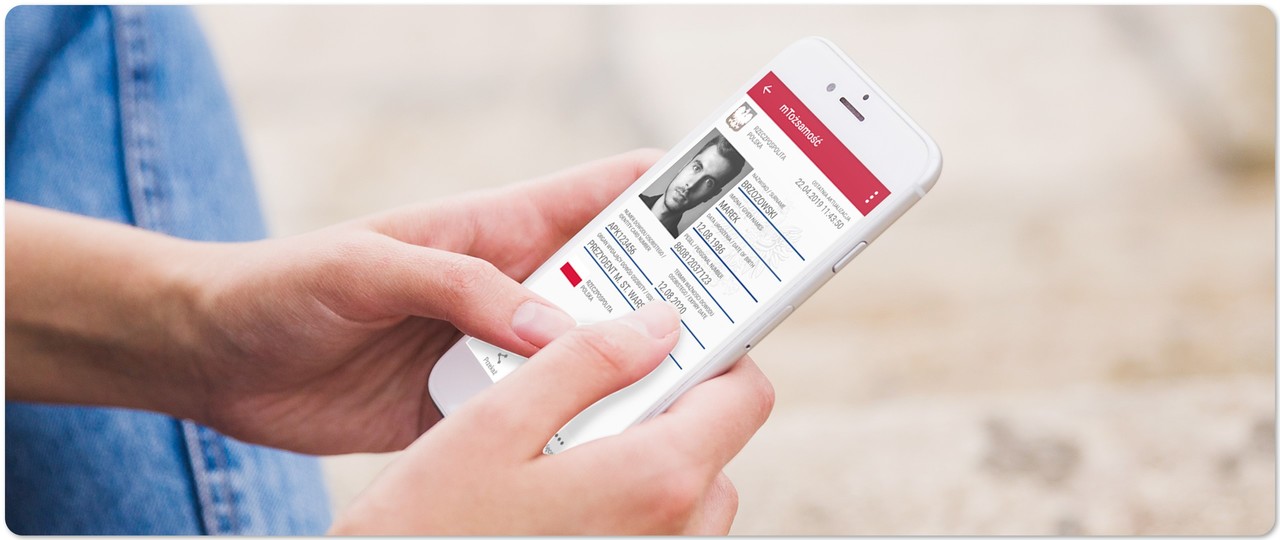

Instagram: Weryfikacja pełnoletności użytkownika dzięki AI

Cyber, Cyber… – 265 – Raport (14.10.2022 r.) – Dron wykorzystany do cyberataku

Nowości od Samsunga. Wchodzimy w smart codzienność