Billingi pod okiem UKE

Rosyjskie problemy Niemiec

Gig economy. Kraje UE chcą zmiany regulacji

9 zasad bezpieczeństwa, które każdy powinien znać zanim połączy się z publicznym WiFi

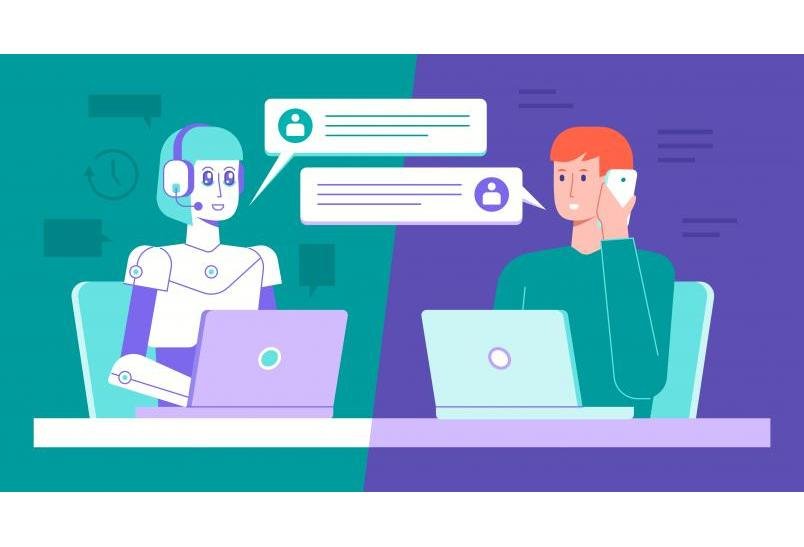

Voiceboty PKO BP: już 15 mln rozmów z klientami

T-Mobile rusza z kampanią edukacyjną "Pewni w sieci"

* Dołącz do hackathonu UKNF!

Cyber, Cyber… – 268 – Raport (19.10.2022 r.) – Aktualizacja WordPressa łata 16 podatności

Sztandar dla RCI Bydgoszcz. Gen. bryg. Karol Molenda: "Nie traćcie ducha walki"

[#73] Lightning talk - Metody wykorzystania popularnych zagrożeń -Webmin i NordVPN- Mariusz Dalewski

![[#73] Lightning talk - Metody wykorzystania popularnych zagrożeń -Webmin i NordVPN- Mariusz Dalewski](https://i1.ytimg.com/vi/v4bFSR_T-X4/maxresdefault.jpg)